A Symantec revelou que o ataques de limpeza de dados na Ucrânia usaram ransomware como isca, um ataque digital em meio a um invasão real.

O novo malware de limpeza de dados implantado em redes ucranianas em ataques destrutivos na quarta-feira, pouco antes de a Rússia invadir a Ucrânia hoje cedo, foi, em alguns casos, acompanhado por um chamariz de ransomware baseado em GoLang.

Ataques de limpeza de dados na Ucrânia usaram ransomware como isca

A Symantec revelou que “em vários ataques que investigou até o momento, o ransomware também foi implantado contra organizações afetadas ao mesmo tempo que o limpador. Assim como o limpador, tarefas agendadas foram usadas para implantar o ransomware.”

“Parece provável que o ransomware tenha sido usado como isca ou distração dos ataques do limpador. Isso tem algumas semelhanças com os ataques anteriores do limpador WhisperGate contra a Ucrânia, onde o limpador estava disfarçado de ransomware.”

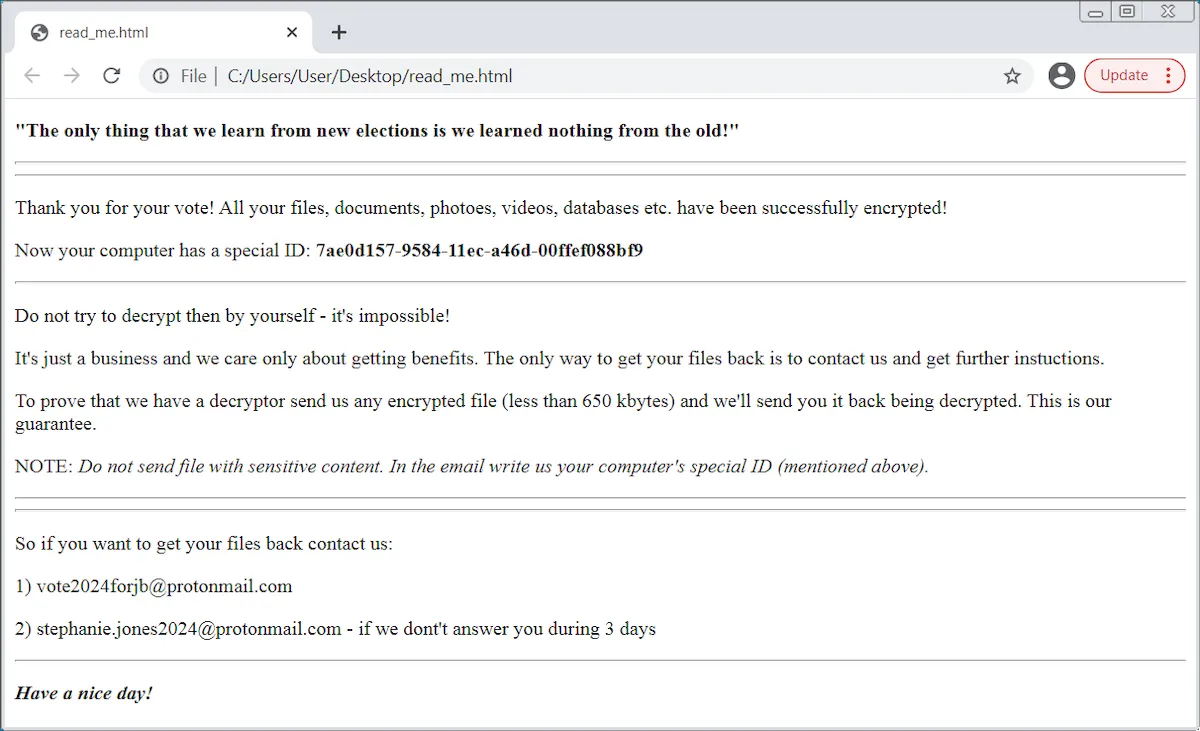

O chamariz do ransomware também lançou uma nota de resgate em sistemas comprometidos, com uma mensagem política dizendo que “A única coisa que aprendemos com as novas eleições é que não aprendemos nada com as antigas!”

A nota de resgate instrui as vítimas a entrar em contato com dois endereços de e-mail (ou seja, [email protected] e [email protected]) para recuperar seus arquivos.

O limpador, apelidado de HermeticWiper pelo pesquisador do SentinelOne, J. A. Guerrero-Saade, foi lançado nos ataques de ontem contra organizações ucranianas e também acabou em sistemas fora das fronteiras da Ucrânia.

Os alvos que foram atingidos por ataques de limpeza também incluíam empresas financeiras e governamentais da Ucrânia, Letônia e Lituânia, como disse Vikram Thakur, diretor técnico da Symantec Threat Intelligence, à BleepingComputer.

Embora os ataques cibernéticos tenham ocorrido ontem, a empresa de segurança cibernética ESET observou que o malware HermeticWiper tinha uma data de compilação de 28 de dezembro de 2021, o que sugere que os ataques foram planejados.

A Symantec encontrou evidências de invasores obtendo acesso às redes das vítimas com bastante antecedência, explorando as vulnerabilidades do Microsoft Exchange já em novembro de 2021 e instalando shells da Web antes de implantar o malware limpador.

Por exemplo, “uma organização na Lituânia foi comprometida a partir de pelo menos 12 de novembro de 2021”, disse a Symantec.

O malware do limpador usa os drivers do EaseUS Partition Manager para corromper os arquivos dos dispositivos comprometidos antes de reiniciar o computador.

Como o pesquisador de segurança Silas Cutler também descobriu, o limpador de dados também destrói o Master Boot Record do dispositivo, tornando todos os dispositivos infectados não inicializáveis.

Este foi o segundo limpador de dados usado contra redes ucranianas desde o início do ano. Como a Microsoft divulgou em janeiro, um malware destrutivo de limpeza de dados chamado WhisperGate e camuflado como ransomware foi usado em ataques direcionados a organizações ucranianas.

Assim como o HermeticWiper, o WhisperGate foi usado para corromper arquivos e limpar os Master Boost Records dos dispositivos comprometidos, impossibilitando a inicialização no sistema operacional ou o acesso a arquivos armazenados no disco rígido.

Os ataques de malware de ontem vieram junto com ataques DDoS contra agências governamentais ucranianas e bancos estatais, semelhantes ao usado na semana passada, quando interrupções semelhantes de DDoS afetaram sites e bancos do governo ucraniano.

Embora os ataques de quarta-feira não tenham sido atribuídos, a Casa Branca vinculou os ataques DDoS da semana passada ao Diretório Principal do Estado-Maior das Forças Armadas da Rússia (também conhecido como GRU).

Os limpadores de dados também foram uma ferramenta frequentemente usada por grupos de hackers patrocinados pelo Estado russo no passado.

Um ataque de limpeza que atingiu milhares de empresas ucranianas com o ransomware NotPetya em 2017 foi vinculado pelos EUA três anos depois a hackers russos do GRU.

Em 2020, hackers russos do GRU que se acredita fazerem parte do grupo de hackers russo de elite conhecido como Sandworm foram formalmente indiciados pelos EUA pelos ataques NotPetya.

Os ataques DDoS e malware deste mês seguem um comunicado de imprensa do Serviço de Segurança da Ucrânia (SSU) dizendo que o país é alvo de uma “onda massiva de guerra híbrida”.