Para evitar que invasores possam baixar e implantar cargas maliciosas, a Apple corrigiu a vulnerabilidade de desvio do Gatekeeper no macOS.

A Apple abordou uma vulnerabilidade do macOS que aplicativos baseados em script não assinados e não certificados poderiam explorar para contornar todos os mecanismos de proteção de segurança do macOS, mesmo em sistemas totalmente corrigidos.

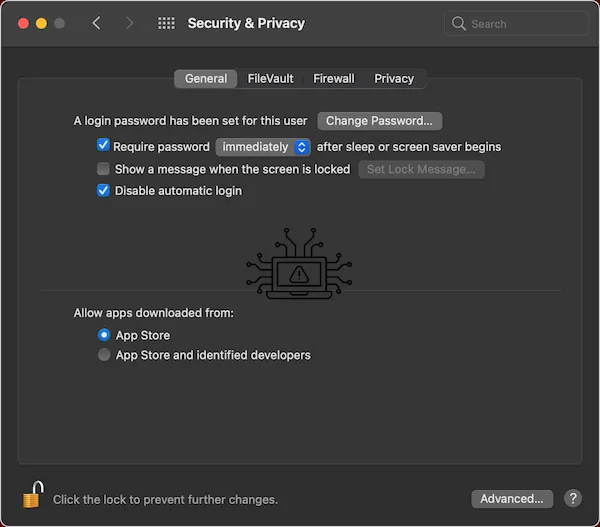

Se eles contornarem as verificações automatizadas de segurança de notarização (que verifica a existência de componentes maliciosos e problemas de assinatura de código), os aplicativos podem ser iniciados pelo Gatekeeper, um recurso de segurança do macOS projetado para verificar se os aplicativos baixados são autenticados e assinados pelo desenvolvedor.

Uma vez que aplicativos maliciosos baseados em script que visam a falha de desvio (CVE-2021-30853) são lançados no sistema de um alvo, eles podem ser usados por invasores para baixar e implantar cargas maliciosas de segundo estágio.

A Apple corrigiu essa vulnerabilidade no macOS 11.6 por meio de uma atualização de segurança lançada em setembro de 2021 que adiciona verificações aprimoradas.

Apple corrigiu a vulnerabilidade de desvio do Gatekeeper no macOS

O bug de desvio do CVE-2021-30853 Gatekeeper foi descoberto e relatado à Apple pelo engenheiro de segurança da Box Offensive, Gordon Long.

Ele descobriu que aplicativos baseados em script especialmente criados baixados da Internet seriam iniciados sem mostrar um alerta, embora fossem colocados em quarentena automaticamente.

A parte “especialmente criada” requer a criação de um aplicativo que usa um script começando com um caractere shebang (!#), Mas deixando o resto da linha em branco, o que diz ao shell do Unix para executar o script sem especificar um interpretador de comandos do shell.

Isso leva a um desvio do Gatekeeper porque o daemon syspolicyd comumente invocado automaticamente pela extensão do kernel AppleSystemPolicy para realizar verificações de segurança (assinatura e reconhecimento de firma) não é mais acionado para inspeção ao iniciar um script sem especificar um interpretador.

Basicamente, se o script usasse um shebang (!#), Mas não especificasse explicitamente um intérprete, ele ignoraria as verificações de segurança do Gatekeeper.

Objetivo-Ver tweet CVE-2021-30853

“O daemon syspolicyd executará várias verificações de política e, em última análise, evitará a execução de aplicativos não confiáveis, como aqueles que não estão assinados ou não registrados”, explicou o pesquisador de segurança Patrick Wardle.

“Mas, e se o AppleSystemPolicy kext decidir que o daemon syspolicyd não precisa ser invocado? Bem, então, o processo é permitido! E se essa decisão for tomada incorretamente, você tem uma Quarentena de arquivo adorável, Gatekeeper e reconhecimento de firma desviar.”

Conforme revelado por Wardle, os agentes de ameaças podem explorar essa falha enganando seus alvos para que abram um aplicativo malicioso que também pode ser camuflado como um documento PDF de aparência benigna.

Essas cargas maliciosas podem ser entregues nos sistemas dos alvos por meio de vários métodos, incluindo resultados de pesquisa envenenados, atualizações falsas e aplicativos com cavalos de Troia baixados de sites com links para softwares piratas.

Este não é o primeiro bug do macOS corrigido pela Apple que permitiria aos agentes da ameaça contornar completamente os mecanismos de segurança do sistema operacional, como o Gatekeeper e a Quarentena de arquivos em Macs totalmente corrigidos.

Em abril, a Apple corrigiu uma vulnerabilidade de dia zero explorada em liberdade pelos operadores de malware Shlayer para contornar as verificações de segurança automatizadas do macOS e implantar cargas úteis adicionais em Macs comprometidos.

Os agentes de ameaça do Shlayer começaram a visar os usuários do macOS com malware não assinado e não registrado que explorava o bug de dia zero (rastreado como CVE-2021-30657) a partir de janeiro de 2021, conforme a equipe de detecção do Jamf Protect descobriu.

A Microsoft também descobriu uma vulnerabilidade do macOS em outubro, apelidada de Shrootless e rastreada como CVE-2021-30892), que poderia ser usada para contornar a proteção de integridade do sistema (SIP) e executar operações arbitrárias, elevar privilégios de root e instalar rootkits em dispositivos comprometidos.

“Um aplicativo malicioso pode ser capaz de modificar partes protegidas do sistema de arquivos”, disse a Apple em um comunicado de segurança emitido após corrigir o bug do Shrootless.