Segundo o Qianxin Xlabs, o botnet Bigpanzi infectou milhares de Android TV box com malware. Confira os detalhes dessa ameaça.

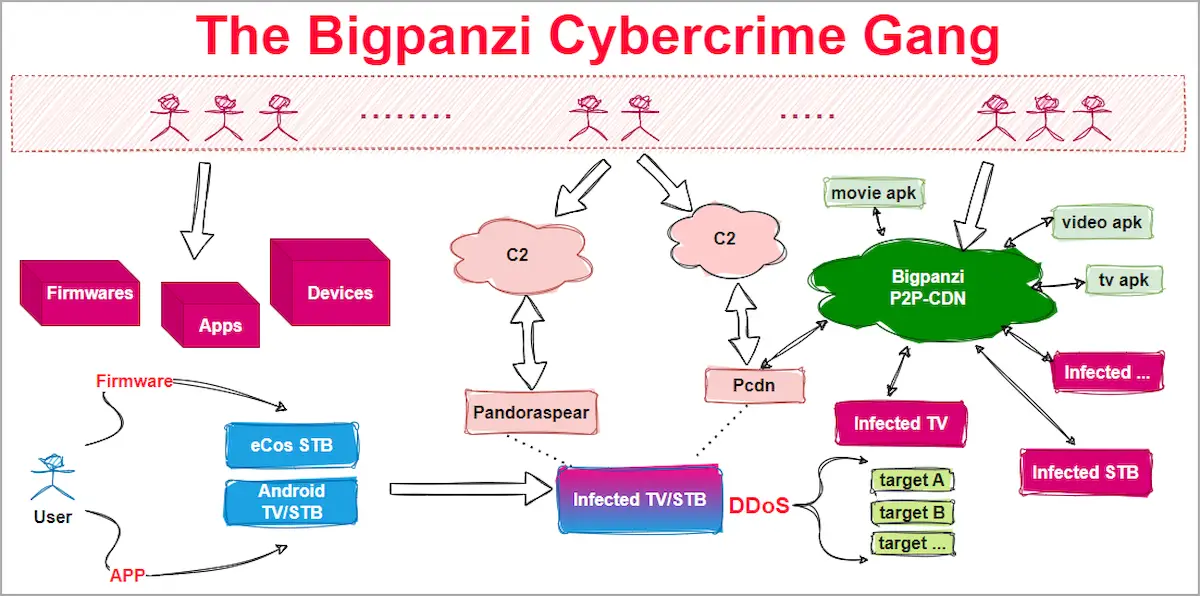

Um sindicato do crime cibernético até então desconhecido chamado ‘Bigpanzi’ vem ganhando dinheiro significativo infectando decodificadores Android TV e eCos em todo o mundo desde pelo menos 2015.

Qianxin Xlabs, com sede em Pequim, relata que o grupo de ameaças controla uma botnet em grande escala de aproximadamente 170.000 bots ativos diariamente. No entanto, os pesquisadores viram 1,3 milhão de endereços IP exclusivos associados à botnet desde agosto, a maioria no Brasil.

Botnet Bigpanzi infectou milhares de Android TV box com malware

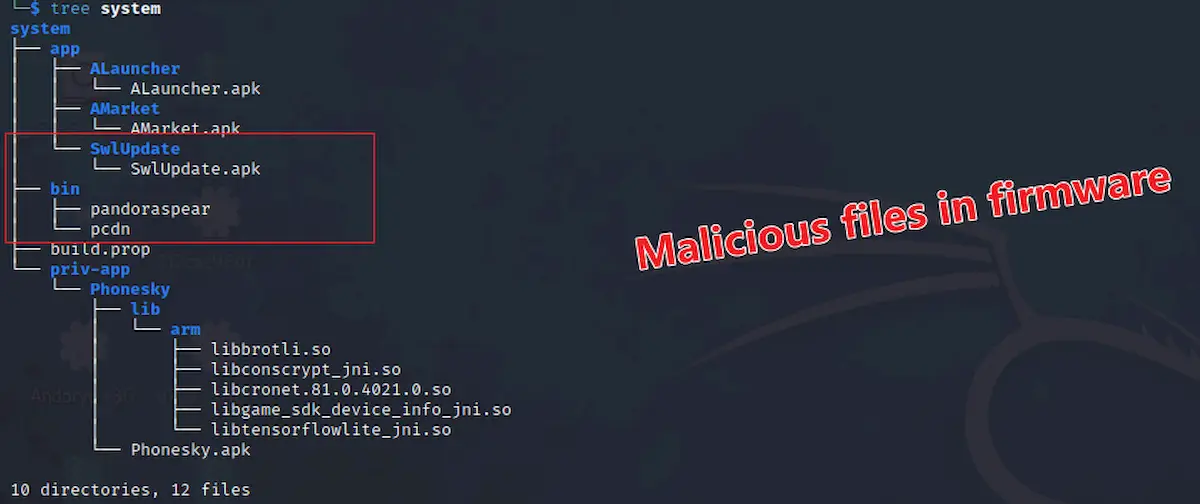

Bigpanzi infecta os dispositivos por meio de atualizações de firmware ou aplicativos backdoor que os usuários são induzidos a instalar, conforme destacado em um relatório de setembro de 2023 do Dr.

Os cibercriminosos monetizam essas infecções transformando os dispositivos em nós para plataformas ilegais de streaming de mídia, redes de proxy de tráfego, enxames de negação de serviço distribuída (DDoS) e fornecimento de conteúdo OTT.

O relatório do Xlabs concentra-se em ‘pandospear’ e ‘pcdn’, duas ferramentas de malware usadas pela Bigpanzi em suas operações.

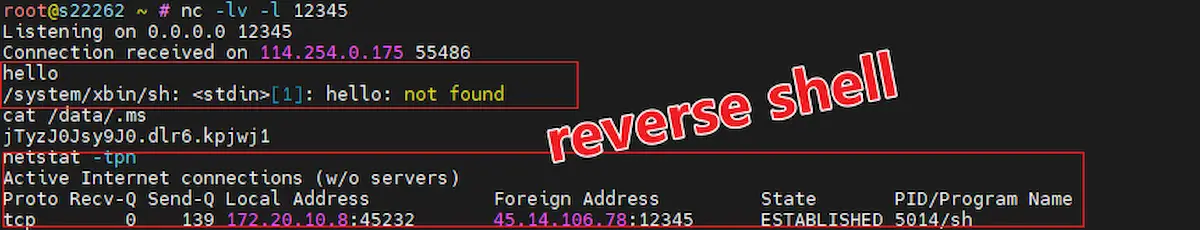

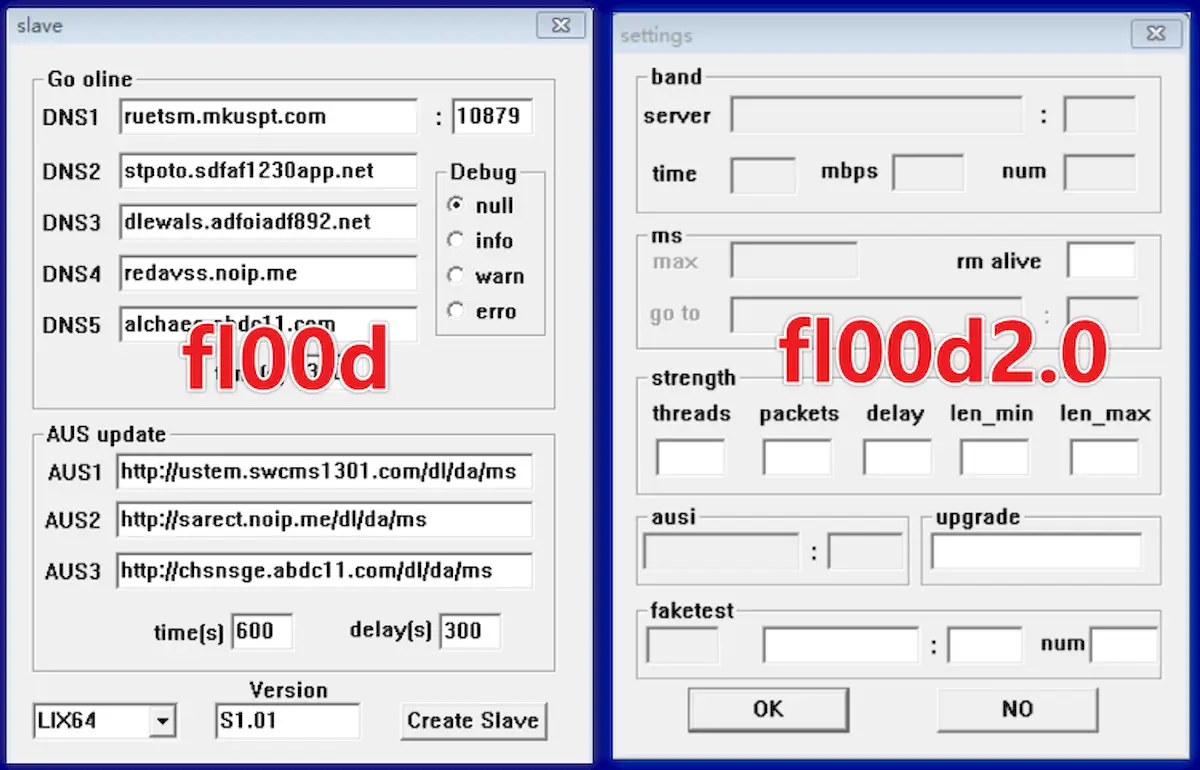

O Pandoraspear atua como um trojan backdoor, sequestrando configurações de DNS, estabelecendo comunicação de comando e controle (C2) e executando comandos recebidos do servidor C2.

O malware suporta uma variedade de comandos que permitem manipular configurações de DNS, iniciar ataques DDoS, atualizar-se, criar shells reversos, gerenciar sua comunicação com o C2 e executar comandos arbitrários do sistema operacional.

Pandoraspear usa técnicas sofisticadas como shell UPX modificado, vinculação dinâmica, compilação OLLVM e mecanismos anti-depuração para evitar a detecção.

O PCdn é usado para construir uma rede de distribuição de conteúdo (CDN) peer-to-peer (P2P) em dispositivos infectados e possui recursos DDoS para transformar dispositivos em armas.

O Xlabs obteve informações sobre a escala da botnet após sequestrar dois domínios C2 usados pelos invasores e realizar uma observação de sete dias.

Os analistas relatam que a botnet Bigpanzi tem 170.000 bots diários em horários de pico e observou mais de 1,3 milhão de IPs distintos desde agosto.

No entanto, devido às caixas de TV comprometidas não estarem simultaneamente ativas em todos os momentos e às limitações de visibilidade dos analistas de segurança cibernética, considera-se inevitável que o tamanho da botnet seja maior.

“Nos últimos oito anos, Bigpanzi tem operado secretamente, acumulando riqueza silenciosamente nas sombras”, diz o relatório do Xlabs.

“Com a progressão de suas operações, houve uma proliferação significativa de amostras, nomes de domínio e endereços IP.”

“Diante de uma rede tão grande e complexa, as nossas descobertas representam apenas a ponta do iceberg em termos do que Bigpanzi abrange.”

Artefatos na amostra pcdn analisada levaram os pesquisadores chineses a um canal suspeito no YouTube controlado por uma empresa.

No entanto, o relatório Xlabs ainda não divulgou quaisquer detalhes de atribuição, presumivelmente reservando-os para as autoridades responsáveis pela aplicação da lei.