Conheça o BrutePrint, um novo ataque de força bruta para telefones Android, que foi descoberto recentemente por pesquisadores do Tencent Labs.

Os ataques de força bruta dependem de muitas tentativas de tentativa e erro para quebrar um código, chave ou senha e obter acesso não autorizado a contas, sistemas ou redes.

E os pesquisadores do Tencent Labs e da Universidade de Zhejiang apresentaram um novo ataque chamado ‘BrutePrint’, que força as impressões digitais em smartphones modernos para ignorar a autenticação do usuário e assumir o controle do dispositivo.

BrutePrint, um novo ataque de força bruta para telefones Android

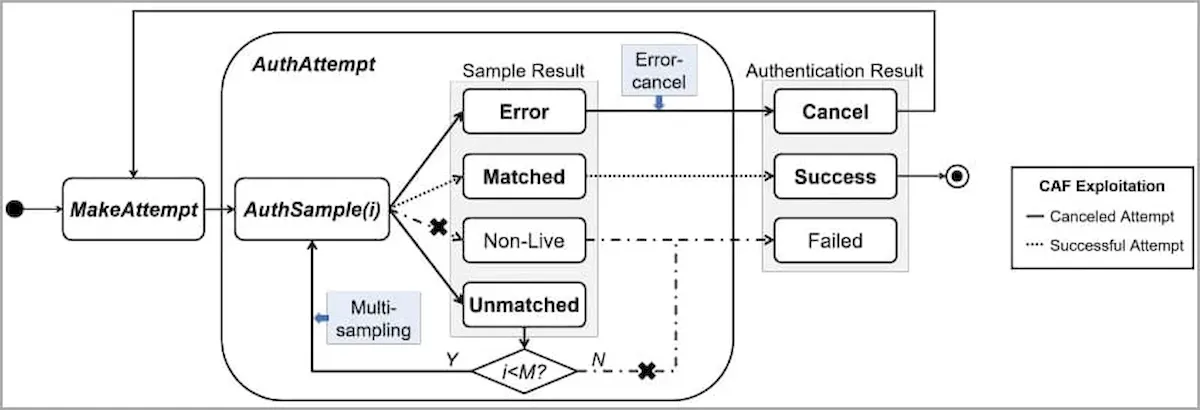

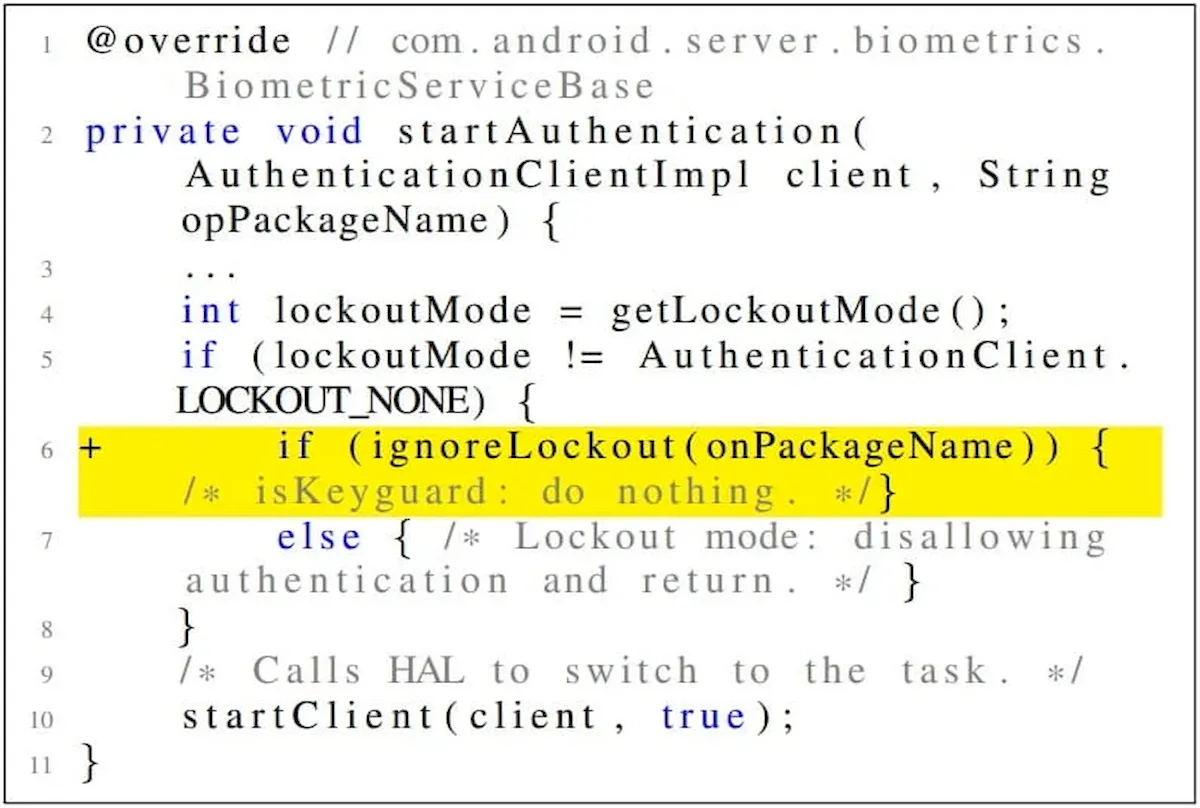

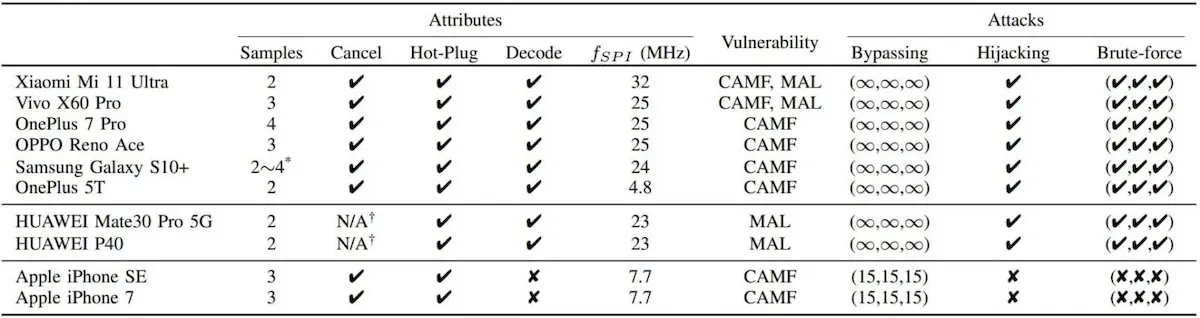

Os pesquisadores chineses conseguiram superar as salvaguardas existentes em smartphones, como limites de tentativas e detecção de vivacidade que protegem contra ataques de força bruta, explorando o que eles afirmam ser duas vulnerabilidades de dia zero, ou seja, Cancel-After-Match-Fail (CAMF) e Match -Pós-Bloqueio (ERRADO).

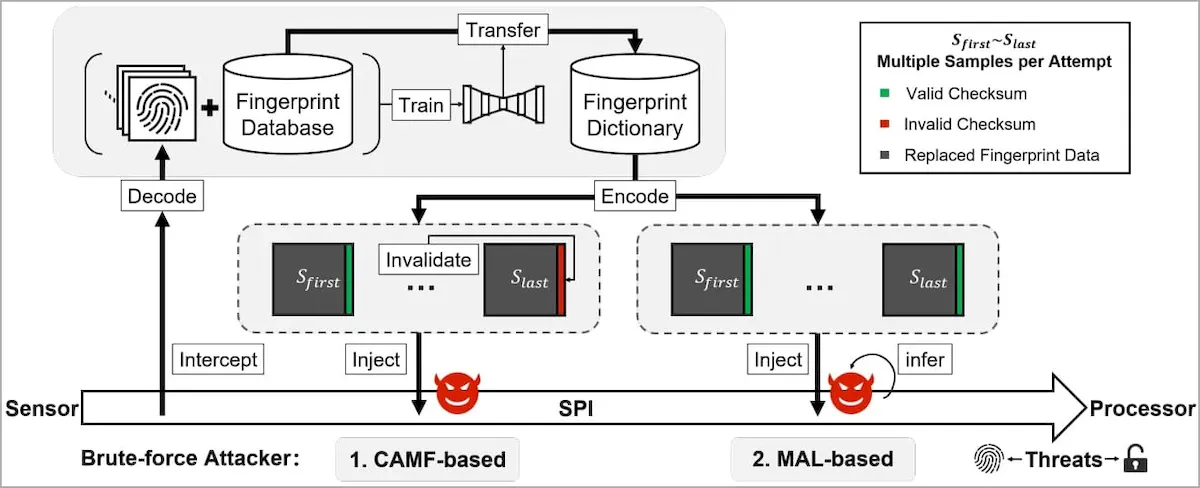

Os autores do artigo técnico publicado no Arxiv.org também descobriram que os dados biométricos na Serial Peripheral Interface (SPI) dos sensores de impressão digital foram protegidos inadequadamente, permitindo um ataque man-in-the-middle (MITM) para sequestrar imagens de impressão digital.

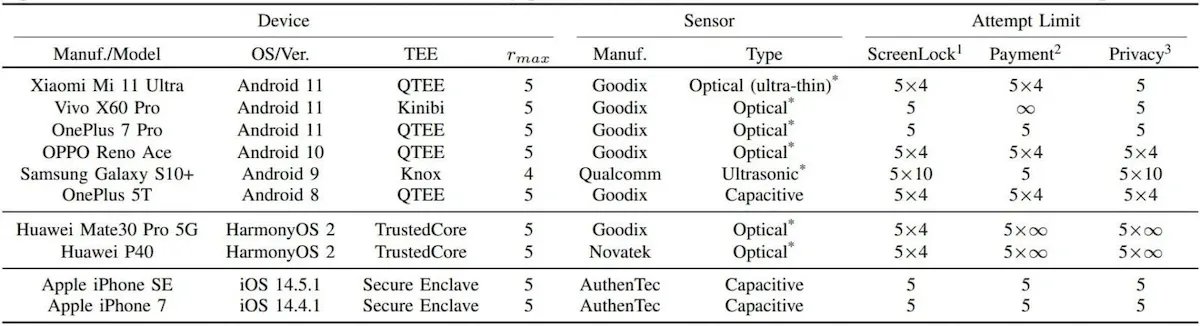

Os ataques BrutePrint e SPI MITM foram testados contra dez modelos de smartphones populares, alcançando tentativas ilimitadas em todos os dispositivos Android e HarmonyOS (Huawei) e dez tentativas adicionais em dispositivos iOS.

Como funciona o BrutePrint

A ideia do BrutePrint é realizar um número ilimitado de envios de imagens de impressões digitais para o dispositivo de destino até que a impressão digital definida pelo usuário seja correspondida.

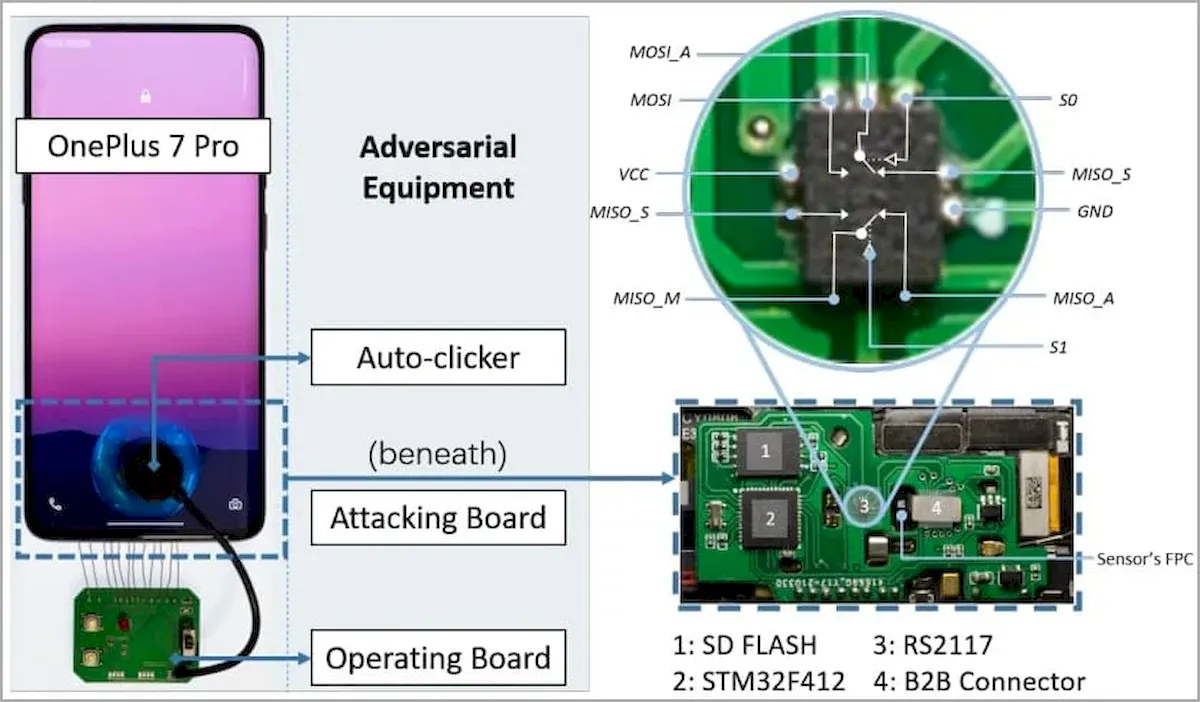

O invasor precisa de acesso físico ao dispositivo de destino para lançar um ataque BrutePrint, acesso a um banco de dados de impressão digital que pode ser adquirido de conjuntos de dados acadêmicos ou vazamentos de dados biométricos e o equipamento necessário, custando cerca de US$ 15.

Ao contrário de como a quebra de senha funciona, as correspondências de impressão digital usam um limite de referência em vez de um valor específico, portanto, os invasores podem manipular a taxa de falsa aceitação (FAR) para aumentar o limite de aceitação e criar correspondências com mais facilidade.

O BrutePrint fica entre o sensor de impressão digital e o Trusted Execution Environment (TEE) e explora a falha CAMF para manipular os mecanismos de multi-amostragem e cancelamento de erro da autenticação de impressão digital em smartphones.

O CAMF injeta um erro de soma de verificação nos dados da impressão digital para interromper o processo de autenticação em um ponto prematuro.

Isso permite que os invasores experimentem impressões digitais no dispositivo de destino enquanto seus sistemas de proteção não registram tentativas com falha, portanto, dando-lhes tentativas infinitas.

A falha MAL permite que os invasores infiram os resultados da autenticação das imagens de impressões digitais que eles experimentam no dispositivo de destino, mesmo que este último esteja no “modo de bloqueio”.

O modo de bloqueio é um sistema de proteção ativado após um certo número de tentativas consecutivas de desbloqueio sem sucesso. Durante o “tempo limite” de bloqueio, o dispositivo não deve aceitar tentativas de desbloqueio, mas o MAL ajuda a contornar essa restrição.

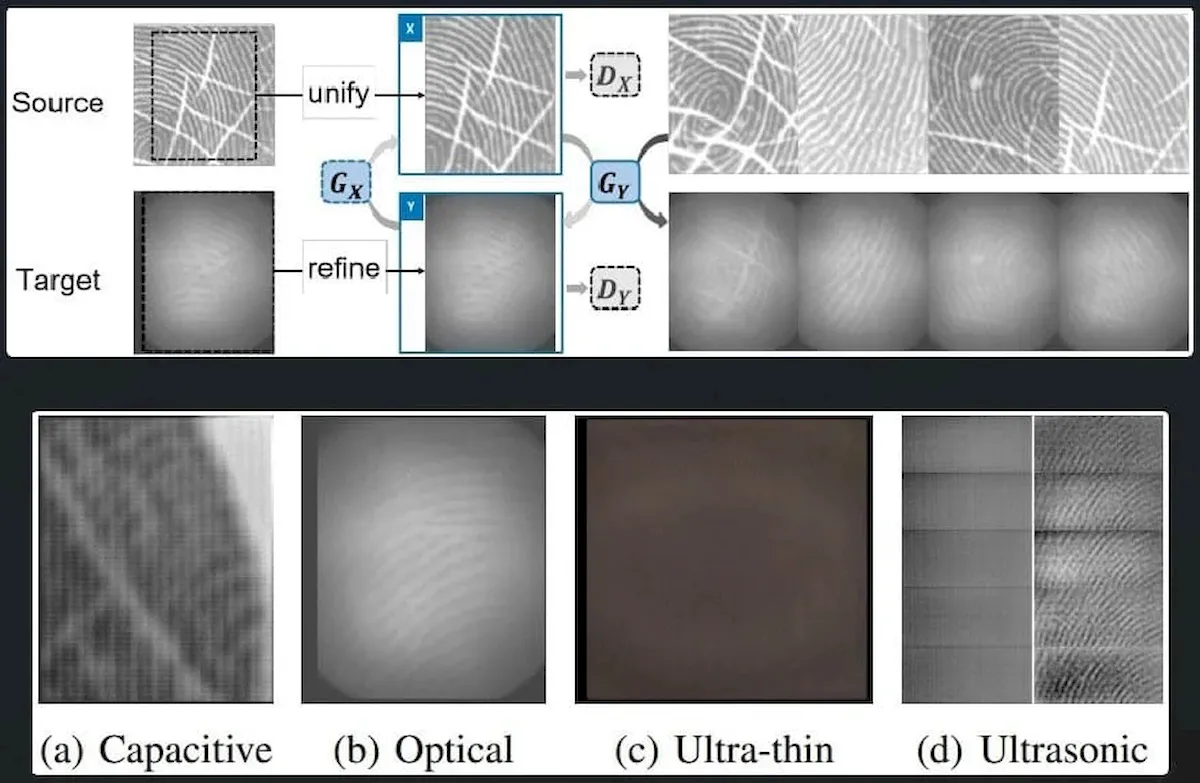

O componente final do ataque BrutePrint está usando um sistema de “transferência de estilo neural” para transformar todas as imagens de impressões digitais no banco de dados para parecerem com o sensor do dispositivo de destino que as escaneou. Isso faz com que as imagens pareçam válidas e, portanto, tenham mais chances de sucesso.

Os pesquisadores conduziram experimentos em dez dispositivos Android e iOS e descobriram que todos eram vulneráveis a pelo menos uma falha.

Os dispositivos Android testados permitem testes de impressão digital infinitos, portanto, forçar a impressão digital do usuário e desbloquear o dispositivo é praticamente possível com tempo suficiente.

No iOS, porém, a segurança da autenticação é muito mais robusta, impedindo efetivamente ataques de força bruta.

Embora os pesquisadores tenham descoberto que o iPhone SE e o iPhone 7 são vulneráveis ao CAMF, eles só conseguiram aumentar a contagem de teste de impressão digital para 15, o que não é suficiente para forçar a impressão digital do proprietário.

Em relação ao ataque SPI MITM que envolve o sequestro da imagem da impressão digital do usuário, todos os dispositivos Android testados são vulneráveis a ele, enquanto os iPhones são novamente resistentes.

Os pesquisadores explicam que o iPhone criptografa dados de impressão digital no SPI, portanto qualquer interceptação tem pouco valor no contexto do ataque.

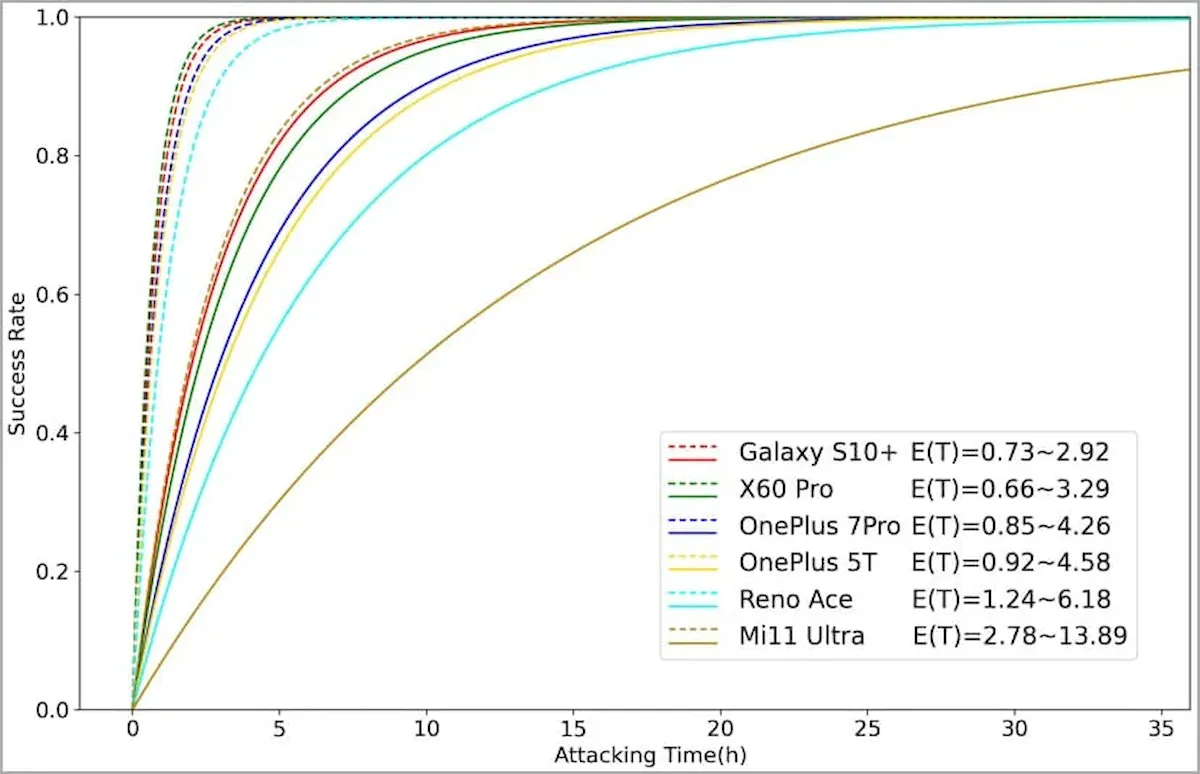

Em resumo, os experimentos realizados mostraram que o tempo necessário para concluir o BrutePrint contra dispositivos vulneráveis com sucesso varia entre 2,9 e 13,9 horas quando o usuário registra uma impressão digital.

Quando várias impressões digitais são registradas no dispositivo de destino, o tempo de força bruta cai para apenas 0,66 a 2,78 horas, pois a probabilidade de produzir imagens correspondentes aumenta exponencialmente.

À primeira vista, o BrutePrint pode não parecer um ataque formidável devido à necessidade de acesso prolongado ao dispositivo de destino. No entanto, essa limitação percebida não deve prejudicar seu valor para ladrões e policiais.

O primeiro permitiria que criminosos desbloqueassem dispositivos roubados e extraíssem dados privados valiosos livremente.

O último cenário levanta questões sobre os direitos de privacidade e a ética do uso de tais técnicas para burlar a segurança do dispositivo durante as investigações.

Isso constitui uma violação de direitos em certas jurisdições e pode prejudicar a segurança de certas pessoas que vivem em países opressores.