A Canonical lançou patches para resolver 6 vulnerabilidades de urgência média para evitar a execução de código arbitrário. Confira!

O Lockdown será o novo módulo de segurança que chegará com o Linux 5.4 e que ajudará a evitar a execução de código arbitrário.

O exemplo que melhor explica sua importância chegou hoje, pois a Canonical corrigiu várias vulnerabilidades e algumas delas poderiam ser usadas para executar código arbitrário, algo que será mais difícil após o lançamento do Linux 5.4.

Canonical lançou patches para resolver 6 vulnerabilidades de urgência média

No total, seis vulnerabilidades em três relatórios foram corrigidas: o USN-4142-1 que afeta o Ubuntu 19.04, Ubuntu 18.04 e Ubuntu 16.04, o USN-4142-2, que é o mesmo que o anterior, mas focado no Ubuntu 14.04 e Ubuntu 12.04 (ambos nas versões ESM) e USN-4143-1, que afeta as três versões que ainda contam com suporte oficial.

Todas as vulnerabilidades foram rotuladas como de urgência média.

As vulnerabilidades corrigidas foram as seguintes:

O primeiro dos itens acima também afeta o Ubuntu 19.10 Eoan Ermine, então eles lançarão os patches da versão que será lançada em 17 de outubro.

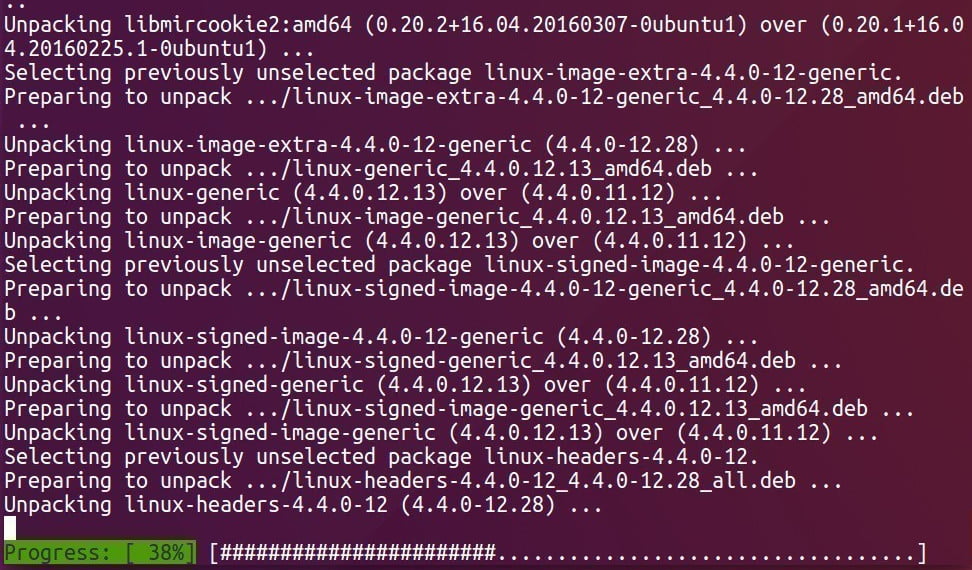

Lembre-se: Depois que as atualizações são instaladas, o computador deve ser reiniciado para que as alterações tenham efeito. E, embora não sejam falhas graves, estamos aguardando por você.

- Como instalar o AdGuard Home no Linux via Snap

- Descoberta uma vulnerabilidade no Flatpak

- Como instalar a ferramenta para navegação forçada Feroxbuster no Linux

- Como instalar o módulo de segurança da Caixa no Ubuntu, Debian, Fedora e openSUSE

O que está sendo falado no blog

- Canonical lançou patches para resolver 6 vulnerabilidades de urgência média

- Linux Mint Debian Edition 4 será apelidado de “Debbie”

- Intel enviou o suporte inicial a USB 4 para o kernel do Linux

- Nextcloud 17 lançado com o novo recurso Limpeza remota e mais

- Novo reconhecimento facial em tempo real pode dizer tudo sobre você