A Cloudflare lançou duas novas ferramentas de interceptação HTTPS. Conheça cada uma delas e o que fazem e entenda como elas podem ajudar a melhorar a segurança do serviço.

- Como instalar o gerenciador de tokens Nitrokey-app no Linux via Snap

- GitLab também é afetado por falha do GitHub

- Como instalar o utilitário de backup syncBackup no Linux via Flatpak

As razões por trás da interceptação de HTTPS podem ser benignas e mal-intencionadas, e acontece quando as conexões da Internet passam por um proxy ou uma middlebox, em vez de conectar o cliente diretamente ao servidor, levando a situações apelidadas de ‘monster-in-the-middle’ pela Cloudfare.

Um artigo de pesquisa sobre o impacto de segurança da interceptação HTTPS de 2017 descobriu que a interceptação de conexão HTTPS é surpreendentemente generalizada, com “62% do tráfego que atravessa uma middlebox de rede reduzindo a segurança e que 58% das conexões de middlebox têm vulnerabilidades severas.”

Além disso, depois de analisar o comportamento de antivírus e proxies corporativos populares, os pesquisadores descobriram que “quase todos reduzem a segurança de conexão e muitos introduzem vulnerabilidades (por exemplo, quando não validam certificados)”.

A Cloudflare lançou duas novas ferramentas de interceptação HTTPS

Agora, a Cloudfare anunciou o lançamento de duas novas ferramentas projetadas para simplificar a verificação de conexões TLS a um site, para detectar clientes vulneráveis e notificá-los quando a segurança estiver comprometida ou degradada.

a Cloudfare anunciou a introdução de duas novas ferramentas: uma biblioteca de código aberto para detecção de interceptação HTTPS, chamada MITMEngine, e um painel que exibe métricas estatísticas sobre conexões TLS sendo interceptadas conforme observado pelo Cloudflare em sua rede, chamada MALCOLM.

Segundo a empresa, a interceptação HTTPS pode ocorrer quando os dispositivos vêm com um certificado raiz instalado que pode permitir que um terceiro descriptografe e inspecione o tráfego da Internet ou quando um servidor de origem fornece sua chave privada TLS a um terceiro (como um proxy reverso) que faz a terminação TLS.

A interceptação HTTPS pode acontecer devido a:

- Antivírus e proxies corporativos projetados para detectar conteúdo impróprio, malware e violações de dados;

- Proxies de malware que podem roubar informações confidenciais e injetar conteúdo no tráfego da Web;

- Proxies com fuga à frente com TLS podem vazar informações privadas ou permitir spoofing de resposta;

- Proxies reversos usados pelos servidores de origem para melhorar a segurança das conexões HTTPS do cliente.

A biblioteca Golang de detecção de interceptação HTTPS MITMEngine da Cloudfare foi projetada especificamente para ajudar a identificar a probabilidade de conexão HTTPS ser interceptada por conexão com a Internet, ingerindo User Agents and TLS Client Hello fingerprints.

Ao procurar diferenças em todas as informações coletadas, o MITMEngine fornece “detecção precisa de interceptação HTTPS e impressão digital robusta de TLS”, sendo capaz de identificar quando as conexões HTTPS são interceptadas, bem como qual software os invasores em potencial podem ter usado.

A empresa também introduziu o painel MALCOLM, uma ferramenta de acesso público projetada para exibir “estatísticas de interceptação de HTTPS coletadas pelo mecanismo MITMengine (Monster-In-The-Middle), o detector de interceptação HTTPS da Cloudflare.”

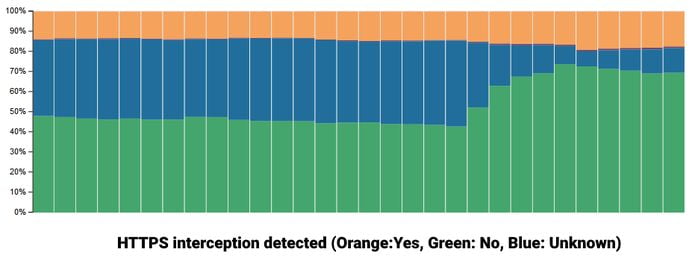

No gráfico abaixo, o Cloudfare rastreou a porcentagem de conexões HTTPS interceptadas em sua rede nos últimos 30 dias.

Conforme detalhado em seu post no blog, o status desconhecido é gerado quando não há “impressão digital de referência para um determinado navegador ou bot; como resultado, não é possível avaliar se a interceptação HTTPS ocorreu”.

O que está sendo falado no blog

- Stadia é o serviço de jogos na nuvem do Google usando Linux

- Orbital Um emulador de PlayStation 4 que emula a GPU AMD do PS4 usando o Vulkan

- Firefox 66 lançado com compatibilidade para o GNOME Desktop

- Kodi Foundation agora faz parte da Linux Foundation

- MATE 1.22 lançado com correções de bugs críticos e melhorias

- Mesa 18.3.5 lançado com correções de driver Intel/Radeon Vulkan

- Cloudflare lançou duas novas ferramentas de interceptação HTTPS