Recentemente, a Mozilla lançou atualizações de segurança onde foram corrigidas as falhas zero-day do Firefox exploradas na Pwn2Own.

A Pwn2Own é uma competição anual entre hackers, que acontece desde o ano de 2007, durante a conferência CanSecWest. Nela, os participantes são desafiados a explorar amplamente softwares e dispositivos móveis com vulnerabilidades previamente desconhecidas.

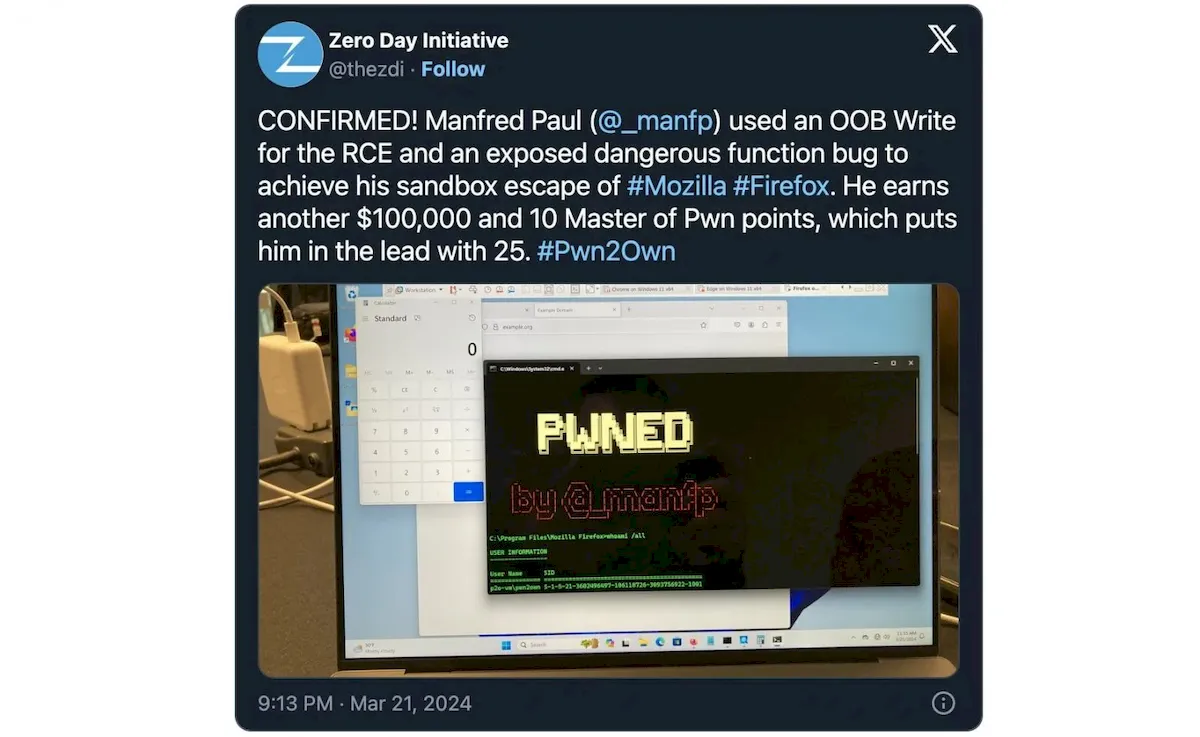

Neste ano, Manfred Paul (@_manfp) ganhou um prêmio de US$ 100.000 e 10 pontos Master of Pwn após explorar uma falha de gravação fora dos limites (OOB) (CVE-2024-29943) para obter execução remota de código e escapar da sandbox do Mozilla Firefox usando uma vulnerabilidade de função perigosa exposta (CVE-2024-29944).

Agora, a Mozilla lançou atualizações de segurança para corrigir duas vulnerabilidades zero-day no navegador Firefox exploradas durante a competição de hackers Pwn2Own Vancouver 2024.

Corrigidas as falhas zero-day do Firefox exploradas na Pwn2Own

Sim. Foram corrigidas as falhas zero-day do Firefox exploradas na Pwn2Own. A Mozilla diz que a primeira vulnerabilidade pode permitir que invasores acessem um objeto JavaScript fora dos limites, explorando a eliminação de verificação de limites baseada em intervalo em sistemas vulneráveis.

“Um invasor foi capaz de realizar uma leitura ou gravação fora dos limites em um objeto JavaScript enganando a eliminação da verificação de limites baseada em intervalo”, explicou a Mozilla.

O segundo é descrito como uma execução privilegiada de JavaScript por meio de manipuladores de eventos que podem permitir que um invasor execute código arbitrário no processo pai do navegador Firefox Desktop.

A Mozilla corrigiu as falhas de segurança no Firefox 124.0.1 e Firefox ESR 115.9.1 para bloquear possíveis ataques de execução remota de código direcionados a navegadores não corrigidos em dispositivos desktop.

As duas vulnerabilidades de segurança foram corrigidas apenas um dia depois que Manfred Paul as explorou e as relatou no concurso de hackers Pwn2Own.

No entanto, após a competição Pwn2Own, os fornecedores geralmente demoram para lançar patches, pois têm 90 dias para enviar correções até que a Zero Day Initiative da Trend Micro os divulgue publicamente.

A Pwn2Own 2024 Vancouver terminou em 22 de março, depois que pesquisadores de segurança ganharam US$ 1.132.500 por 29 explorações de dia zero e cadeias de explorações demonstradas durante os dois dias do concurso.

Manfred Paul venceu a edição deste ano com 25 pontos Master of Pwn e US$ 202.500 em prêmios em dinheiro depois de também hackear os navegadores Apple Safari, Google Chrome e Microsoft Edge.

No primeiro dia, ele obteve execução remota de código (RCE) no Safari por meio de um desvio de PAC e uma combinação de dia zero de bug de underflow inteiro.

Ele também demonstrou uma exploração RCE de toque duplo visando uma validação inadequada de quantidade especificada na fraqueza de entrada para derrubar o Chrome e o Edge.

A ZDI concedeu um total de US$ 3.494.750 e dois carros Tesla Model 3 durante os últimos três concursos de hackers Pwn2Own (Toronto, Tokyo Automotive e Vancouver).