Analistas da Kaspersky informaram que foi descoberto como são feitos os ataques de Triangulation a iPhones.

Os ataques de spyware da Operação Triangulation direcionados a dispositivos iPhone desde 2019 aproveitaram recursos não documentados em chips da Apple para contornar as proteções de segurança baseadas em hardware.

Esta descoberta vem de analistas da Kaspersky que fizeram engenharia reversa da complexa cadeia de ataques ao longo do ano passado, tentando descobrir todos os detalhes que sustentam a campanha que descobriram originalmente em junho de 2023.

Descoberto como são feitos os ataques de Triangulation a iPhones

Sim. Foi descoberto como são feitos os ataques Triangulation a iPhones. A descoberta e o uso de recursos de hardware obscuros, provavelmente reservados para depuração e testes de fábrica para lançar ataques de spyware contra usuários do iPhone, sugerem que um sofisticado ator de ameaça conduziu a campanha.

Além disso, constitui um excelente exemplo de por que a confiança na segurança através da obscuridade e do sigilo do design de hardware ou da implementação de testes de hardware é uma premissa falsa.

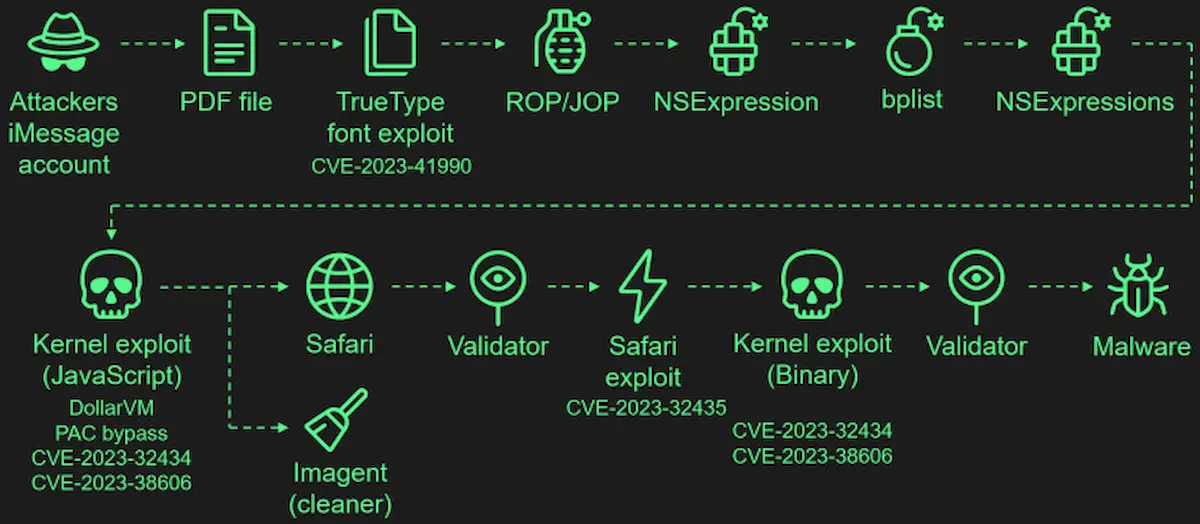

A Operação Triangulation é uma campanha de spyware que visa dispositivos Apple iPhone usando uma série de quatro vulnerabilidades de dia zero.

Essas vulnerabilidades são encadeadas para criar uma exploração sem clique que permite aos invasores elevar privilégios e executar execução remota de código.

As quatro falhas que constituem a cadeia de exploração altamente sofisticada e que funcionaram em todas as versões do iOS até o iOS 16.2 são:

- CVE-2023-41990 : Uma vulnerabilidade na instrução de fonte ADJUST TrueType que permite a execução remota de código por meio de um anexo malicioso do iMessage.

- CVE-2023-32434 : Um problema de estouro de número inteiro nas syscalls de mapeamento de memória do XNU, concedendo aos invasores amplo acesso de leitura/gravação à memória física do dispositivo.

- CVE-2023-32435 : Usado na exploração do Safari para executar shellcode como parte do ataque em vários estágios.

- CVE-2023-38606 : Uma vulnerabilidade que usa registros MMIO de hardware para ignorar a camada de proteção de página (PPL), substituindo as proteções de segurança baseadas em hardware.

Os ataques começam com um anexo malicioso do iMessage enviado ao alvo, enquanto toda a cadeia envolve zero cliques, o que significa que não requer interação do usuário e não gera quaisquer sinais ou rastros perceptíveis.

A Kaspersky descobriu o ataque dentro de sua própria rede, e o serviço de inteligência da Rússia (FSB) imediatamente acusou a Apple de fornecer à NSA uma porta dos fundos contra o governo russo e o pessoal da embaixada.

Até agora, a origem dos ataques permanece desconhecida e não houve provas destas alegações.

A Apple corrigiu as duas falhas de dia zero então reconhecidas (CVE-2023-32434 e CVE-2023-32435) em 21 de junho de 2023, com o lançamento do iOS/iPadOS 16.5.1 e iOS/iPadOS 15.7.7.

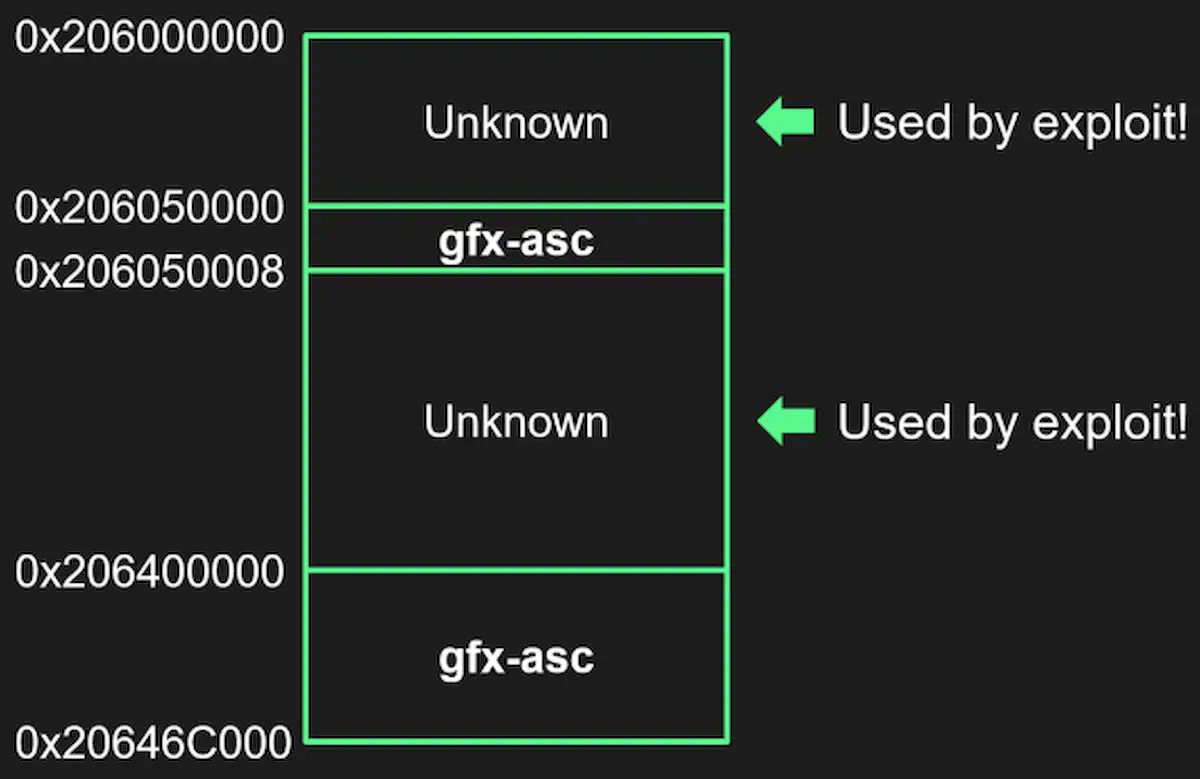

Das falhas acima, CVE-2023-38606, que foi corrigida em 24 de julho de 2023, com o lançamento do iOS/iPadOS 16.6, é a mais intrigante para os analistas da Kaspersky.

Explorar a falha permite que um invasor contorne a proteção de hardware nos chips da Apple, o que impede que os invasores obtenham controle total sobre o dispositivo quando obtêm acesso de leitura e gravação à memória do kernel, o que foi conseguido usando a falha CVE-2023-32434 separada.

No artigo técnico aprofundado, Kaspersky explica que CVE-2023-38606 tem como alvo registros MMIO (E/S mapeados em memória) desconhecidos em processadores Apple A12-A16 Bionic, provavelmente vinculados ao coprocessador GPU do chip, que não estão listados na árvore de dispositivos.

A Operação Triangulation usa esses registros para manipular recursos de hardware e controlar o acesso direto à memória durante o ataque.

“Se tentarmos descrever esse recurso e como os invasores tiraram vantagem dele, tudo se resume a isto: eles são capazes de gravar dados em um determinado endereço físico enquanto contornam a proteção de memória baseada em hardware, gravando os dados, o endereço de destino, e hash de dados para registros de hardware desconhecidos do chip não utilizados pelo firmware”, explica o relatório da Kaspersky.

A Kaspersky levanta a hipótese de que incluir esse recurso de hardware não documentado na versão final do iPhone para o consumidor é um erro ou foi deixado para ajudar os engenheiros da Apple na depuração e nos testes.

A Apple corrigiu a falha atualizando a árvore de dispositivos para restringir o mapeamento de endereços físicos.

No entanto, ainda não se sabe como os invasores obtiveram conhecimento de um mecanismo explorável tão obscuro.