Segundo os pesquisadores da Proofpoint e Team Cymru, tudo indica que os desenvolvedores do malware IcedID criaram o Latrodectus.

IcedID é uma família de malware identificada pela primeira vez em 2017 que foi originalmente classificada como um trojan bancário modular projetado para roubar informações financeiras de computadores infectados.

Com o tempo, tornou-se mais sofisticado, acrescentando capacidades de evasão e execução de comandos.

Nos últimos anos, ele atuou como um carregador que pode entregar outros tipos de malware, incluindo ransomware, em sistemas infectados.

A partir de 2022, várias campanhas do IcedID demonstraram táticas de entrega diversificadas, mas o método de distribuição principal continuou sendo e-mails maliciosos.

No final de 2022, novas variantes do malware foram usadas em ataques, que experimentaram vários truques de evasão e novos conjuntos de ataques.

Em Fevereiro de 2024, um dos líderes por detrás da operação IcedID confessou-se culpado nos Estados Unidos, podendo ser condenado a 40 anos de prisão.

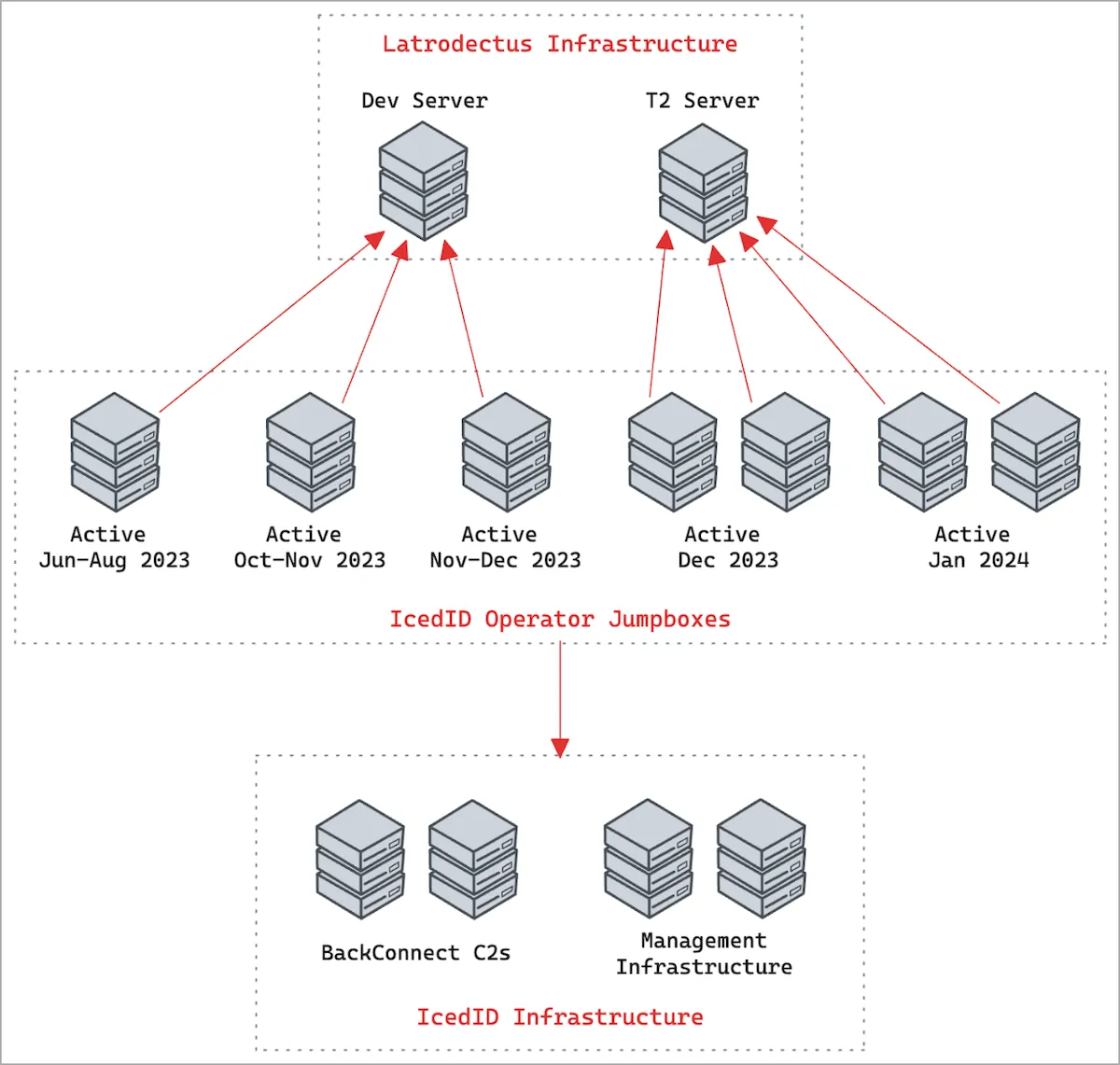

Agora, os pesquisadores da Proofpoint e Team Cymru agora acreditam que os desenvolvedores do IcedID criaram o Latrodectus depois de observarem que compartilhavam infraestrutura e sobreposições operacionais.

Desenvolvedores do malware IcedID criaram o Latrodectus

Acredita-se que um malware relativamente novo chamado Latrodectus seja uma evolução do carregador IcedID, visto em campanhas de e-mail maliciosas desde novembro de 2023.

O malware foi detectado por pesquisadores da Proofpoint e Team Cymru, que trabalharam juntos para documentar suas capacidades, que ainda são instáveis e experimentais.

Se o Latrodectus substituirá o IcedID é muito cedo para dizer. No entanto, os investigadores dizem que os corretores de acesso inicial (TA577 e TA578) que anteriormente distribuíam o IcedID começaram agora a distribuir cada vez mais o Latrodectus em campanhas de phishing.

Novo malware Latrodectus

O Latrodectus foi detectado em novembro de 2023, usado por agentes de ameaças rastreados como TA577 e TA578, com um aumento notável nas implantações observadas em fevereiro e março de 2024.

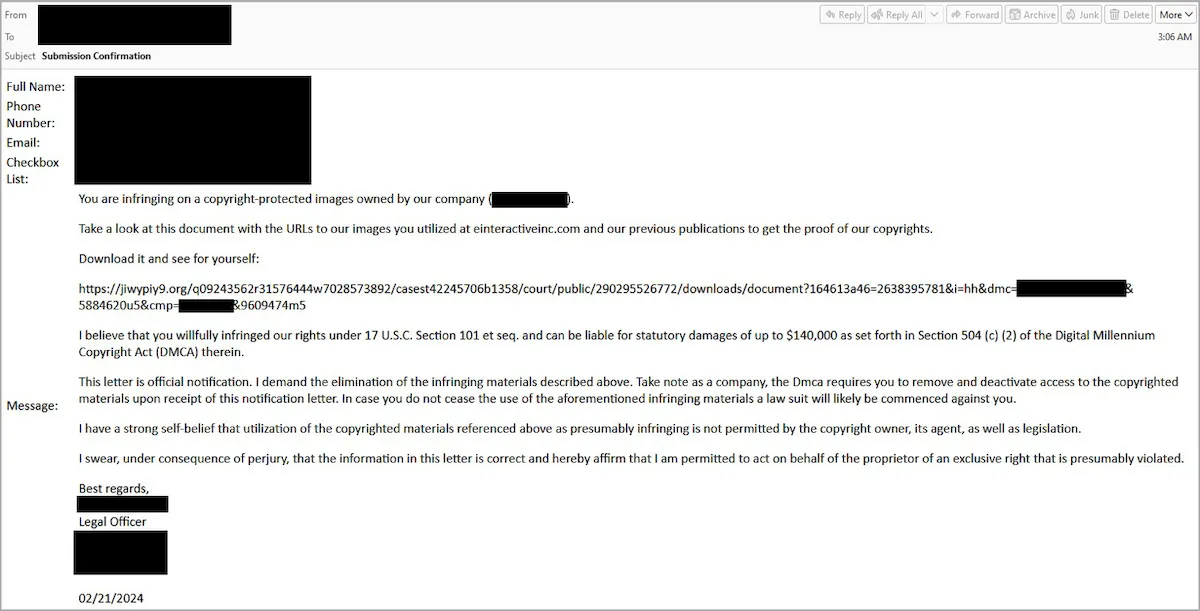

O autor da ameaça inicia o ataque preenchendo formulários de contato on-line para enviar avisos falsos de violação de direitos autorais às organizações visadas.

O site BleepingComputer relatou anteriormente campanhas semelhantes no passado e, para proprietários de sites não familiarizados com esse ataque de phishing, pode ser estressante recebê-las e pode assustar os destinatários e fazê-los clicar em links incorporados.

O link nas campanhas mais recentes leva a vítima a um URL do Google Firebase que contém um arquivo JavaScript.

Quando executado, o arquivo JS usa o instalador do Windows (MSIEXEC) para executar um arquivo MSI de um compartilhamento WebDAV, que contém a carga útil da DLL Latrodecturs.

Ao contrário de seu antecessor, o IcedID, o Latrodectus realiza várias verificações de evasão de sandbox antes de ser executado no dispositivo para evitar detecção e análise por pesquisadores de segurança.

As verificações incluem:

- Se for Windows 10 ou mais recente, tenha pelo menos 75 processos em execução

- Se for anterior ao Windows 10, tenha pelo menos 50 processos em execução

- Certifique-se de que o aplicativo de 64 bits esteja sendo executado em um host de 64 bits

- Certifique-se de que o host tenha um endereço MAC válido

Após as verificações de ambiente e mutex necessárias, o malware é inicializado enviando um relatório de registro da vítima aos seus operadores.

Latrodectus é um downloader capaz de recuperar outras cargas maliciosas com base em instruções recebidas de um servidor de comando e controle (C2).

Os comandos que o Latrodectus suporta são os seguintes:

- Obtenha os nomes dos arquivos na área de trabalho

- Obtenha a lista de processos em execução

- Envie informações adicionais do sistema

- Execute um arquivo executável

- Execute uma DLL com uma determinada exportação

- Passe uma string para cmd e execute-a

- Atualize o bot e acione uma reinicialização

- Encerre o processo em execução

- Baixe “bp.dat” e execute-o

- Defina um sinalizador para redefinir o tempo das comunicações

- Redefinir a variável do contador usada nas comunicações

A infraestrutura do malware é separada em dois níveis distintos que seguem uma abordagem de operação dinâmica em relação ao envolvimento na campanha e à vida útil, com a maioria dos novos C2 ficando online no final da semana anterior aos ataques.

A Proofpoint conclui com um aviso sobre o Latrodectus, estimando uma alta probabilidade de o malware ser usado no futuro por vários atores de ameaças que distribuíram anteriormente o IcedID.