A Red Hat alertou que o Fedora e Fedora Rawhide tem uma falha crítica de segurança, mas especificamente, um backdoor no pacote xz/liblzma.

O Fedora (anteriormente Fedora Core) é uma distribuição Linux desenvolvida pelo Projeto Fedora, suportado pela comunidade, e de propriedade da Red Hat.

O Fedora contém software distribuído sob uma licença livre e de código aberto e pretende estar na vanguarda de tais tecnologias.

Já o Fedora “Rawhide” é o nome dado à atual versão de desenvolvimento do Fedora Linux. Ele consiste em um repositório de pacotes chamado “rawhide” e contém a versão mais recente de todos os pacotes do Fedora Linux atualizados diariamente.

A cada dia, o sistema de compilação tenta criar um conjunto completo de resultados (imagens de instalação e assim por diante), e todos os que são compostos com sucesso são incluídos na árvore Rawhide daquele dia.

Agora, a Red Hat emitiu um alerta de segurança urgente para usuários do Fedora Linux 40, Fedora Linux 41 e Fedora Rawhide sobre uma falha de segurança (CVE-2024-3094) nos pacotes XZ Utils 5.6.0 e 5.6.1 que poderia permitir acesso remoto não autorizado via SSH.

Fedora e Fedora Rawhide tem uma falha crítica de segurança

Parece que os tarballs upstream do pacote XZ Utils 5.6.0, que é distribuído via GitHub ou site oficial do projeto, incluíam alguns arquivos .m4 extras que continham instruções para construir o software com uma versão do GNU Automake que não existia no repositório.

Durante a compilação da biblioteca liblzma, um arquivo objeto pré-construído é extraído de um dos arquivos de teste e usado para modificar funções específicas no código do XZ Utils.

Como a biblioteca liblzma está sendo usada por softwares como o sshd, ela pode ser usada por um agente mal-intencionado para obter acesso remoto ao sistema vulnerável.

O comunicado de segurança diz que:

“A compilação maliciosa resultante interfere na autenticação no sshd via systemd. Sob as circunstâncias certas, essa interferência poderia permitir que um agente mal-intencionado quebrasse a autenticação sshd e obtivesse acesso não autorizado a todo o sistema remotamente.”

A Red Hat alerta os usuários do Fedora Linux 40 beta, Fedora Linux 41 (pré-alfa) e usuários do Fedora Rawhide para pararem de usar seus sistemas para uso comercial ou pessoal.

Os sistemas Fedora Linux 41 e Fedora Rawhide já incluem os pacotes XZ afetados, mas também parece que eles foram fornecidos aos usuários beta do Fedora Linux 40.

Para usuários do Fedora Linux 40 beta, há uma atualização que reverte o pacote XZ para a versão 5.4.x e deve ser disponibilizada aos usuários através do sistema de atualização normal.

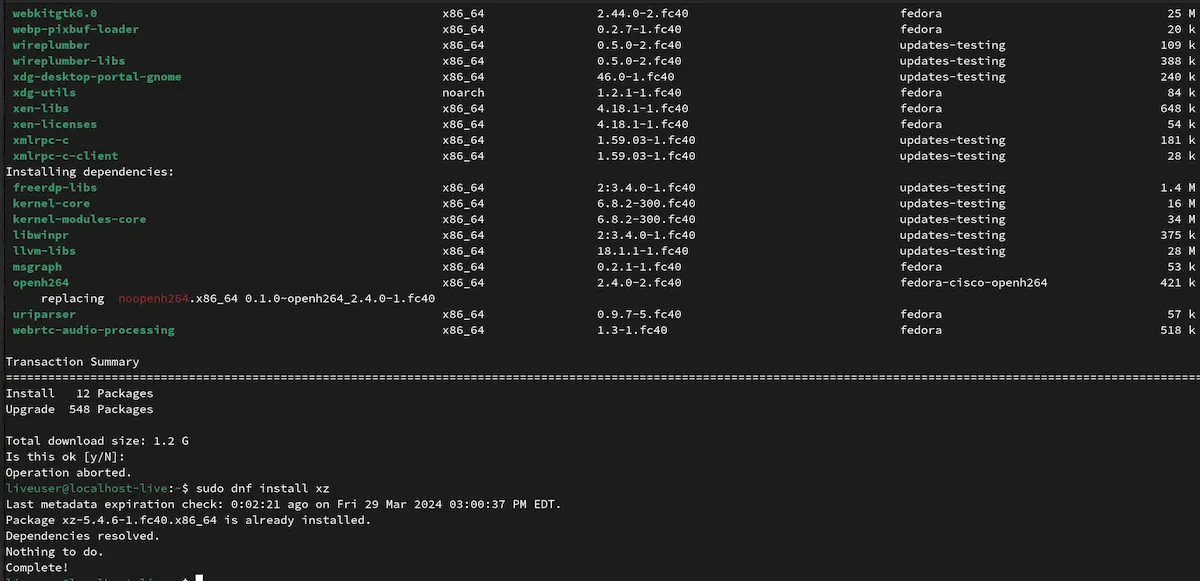

Para forçar a atualização, você deve executar o comando abaixo em um emulador de terminal ou seguir as instruções daqui.

sudo dnf upgrade --refresh --advisory=FEDORA-2024-d02c7bb266

Embora os usuários do Fedora possam ser afetados, a Red Hat afirma que esta falha de segurança não afeta nenhuma das versões do Red Hat Enterprise Linux.

Outras distribuições GNU/Linux fornecidas com o XZ Utils 5.6.0 ou versões posteriores também devem ser afetadas, mas nenhuma das distros estáveis conhecidas inclui essas versões mais recentes do XZ Utils.

A boa notícia para os usuários beta do Fedora Linux 40 é que as imagens ISO ao vivo vêm com o XZ 5.4.6, que não é afetado por esse problema. No entanto, a má notícia é que a atualização mais recente do XZ 5.6.0 será instalada automaticamente se você atualizar sua instalação, portanto, NÃO atualize suas instalações se você tiver o XZ 5.4.6.

Se você tiver o XZ 5.6.0 instalado (verifique com sudo dnf list --installed xz), o comando acima agora funciona para sistemas Fedora Linux 40 beta e fará o downgrade do pacote para a versão 5.4.6, excluindo a versão 5.6.0 do seu sistema.

No momento em que este artigo foi escrito, o XZ 5.6.0 não é mais oferecido como uma atualização para usuários beta do Fedora Linux 40.

Vale também observar o fato de que esta vulnerabilidade afeta apenas sistemas de 64 bits (x86_64). Além disso, você deve ter em mente que seu daemon SSH (sshd) precisa estar acessível pela Internet para que esta exploração funcione.

Andres Freund explica em detalhes aqui como esta vulnerabilidade afeta o seu sistema, que ele testou no Debian Sid (Instável).

A Red Hat também disse que os usuários das distribuições openSUSE também serão afetados e que a SUSE já publicou aqui um procedimento de downgrade para aqueles que instalaram o pacote XZ vulnerável.

Os usuários do Kali Linux foram afetados por esta vulnerabilidade entre 26 e 29 de março.

A Offensive Security agora também avisa os usuários do Kali Linux para atualizarem sua instalação o mais rápido possível para aplicar os patches mais recentes, caso tenham atualizado seus sistemas em ou após 26 de março.

Agora existe um script criado por Vegard Nossum que verifica seu sistema para ver se o binário ssh está vulnerável ou não. Você pode baixá-lo aqui e usá-lo com o comando sh detect_sh.bin em uma janela de terminal. Assim!

Agora, o Projeto openSUSE emitiu uma declaração sobre a vulnerabilidade encontrada na biblioteca de compressão XZ e como ela é abordada nas distribuições openSUSE Tumbleweed e openSUSE MicroOS.

De acordo com o comunicado, os usuários do Tumbleweed e MicroOS tiveram o pacote XZ 5.6.1 comprometido instalado em seus sistemas de 7 a 28 de março, quando o Projeto openSUSE fez uma reversão para o XZ 5.4.

Ricardo W. M. Jones, um programador de computador que trabalha na Red Hat, afirma que o autor do backdoor faz parte do projeto XZ Utils há 2 anos, “adicionando todos os tipos de arquivos de teste binários”, e que esteve em comunicação com ele durante várias semanas tentando adicionar o XZ 5.6.x ao Fedora Linux 40 e Fedora Linux 41, pois contém “ótimos novos recursos”.

Os desenvolvedores do Arch Linux também emitiram um comunicado de segurança afirmando que “o caminho do código malicioso não existe na versão arch do sshd, pois não está vinculado ao liblzma”.

Os usuários do Arch Linux são aconselhados a atualizar para xz 5.6.1-2 e evitar o código vulnerável em seus sistemas, pois “ele pode ser acionado por outros vetores não identificados”.

Mais recentemente, o GitHub desabilitou o repositório do projeto XZ Utils com a seguinte declaração:

“O acesso a este repositório foi desabilitado pela equipe do GitHub devido a uma violação dos termos de serviço do GitHub. Se você for o proprietário do repositório, entre em contato com o suporte do GitHub para obter mais informações.”

Além disso, a página inicial do projeto (xz.tukaani.org) também foi desativada, pois também estava hospedada no GitHub. Um dos desenvolvedores, Lasse Collin, também emitiu um comunicado dizendo que Jia Tan criou e assinou tarballs maliciosos para XZ Utils.