Para contornar medidas de segurança, alguns hackers estão usando um certificado válido de provedor de VPN de Cingapura.

O grupo APT (advanced persistent threat, ou ameaça persistente avançada) alinhado à China conhecido como ‘Bronze Starlight’ foi visto visando a indústria de jogos de azar do Sudeste Asiático com malware assinado usando um certificado válido usado pelo provedor Ivacy VPN.

O principal benefício de usar um certificado válido é contornar as medidas de segurança, evitar levantar suspeitas com alertas do sistema e misturar-se com software e tráfego legítimos.

Hackers estão usando um certificado válido de provedor de VPN

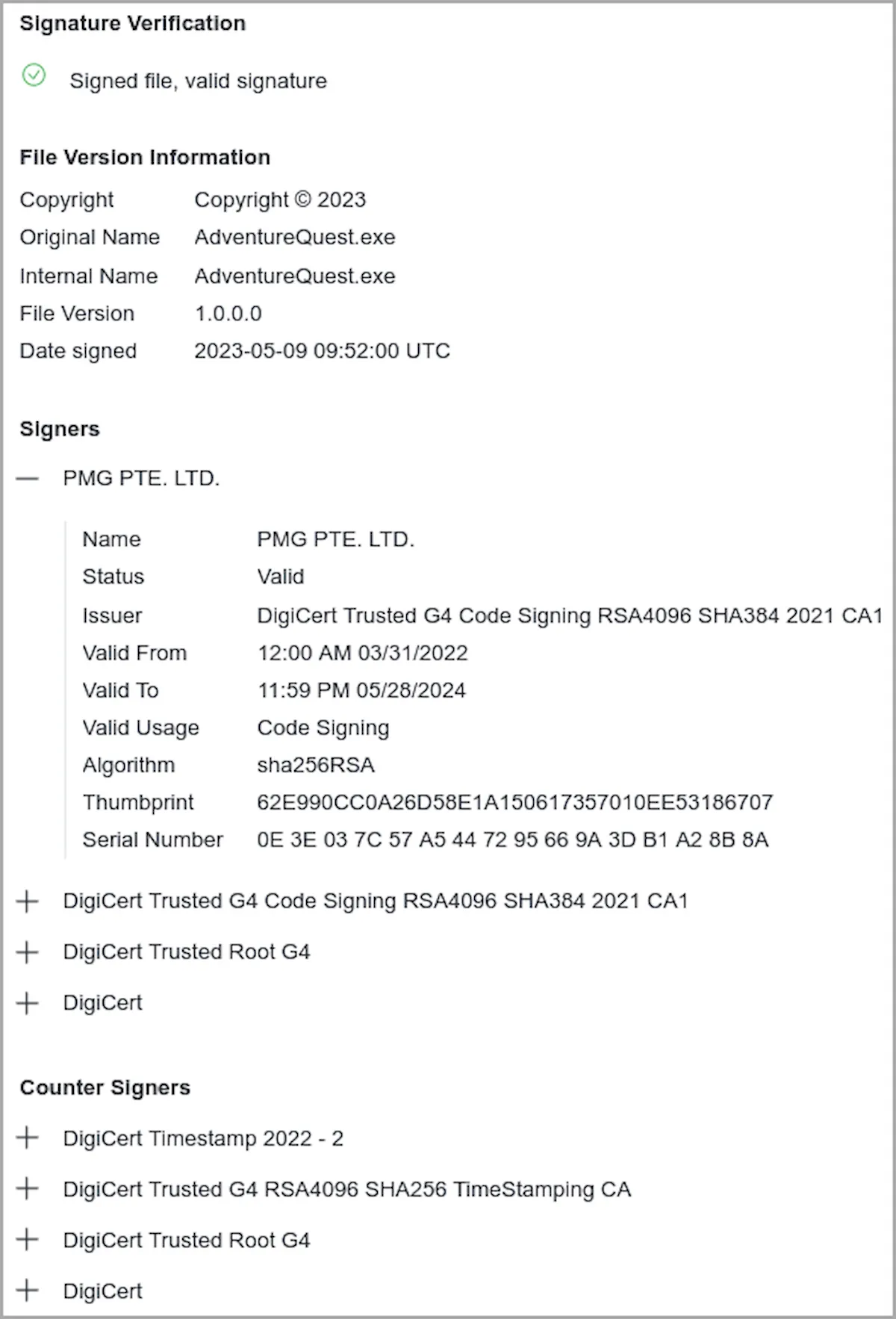

De acordo com o SentinelLabs, que analisou a campanha, o certificado pertence à PMG PTE LTD, fornecedora de Cingapura do produto VPN ‘Ivacy VPN’.

Os ataques cibernéticos observados em março de 2023 provavelmente são uma fase posterior da ‘Operação ChattyGoblin‘ que a ESET identificou em um relatório do quarto trimestre de 2022 a primeiro trimestre de 2023.

No entanto, o SentinelLabs diz que é um desafio associar-se a clusters específicos devido ao amplo compartilhamento de ferramentas entre os agentes de ameaças chineses.

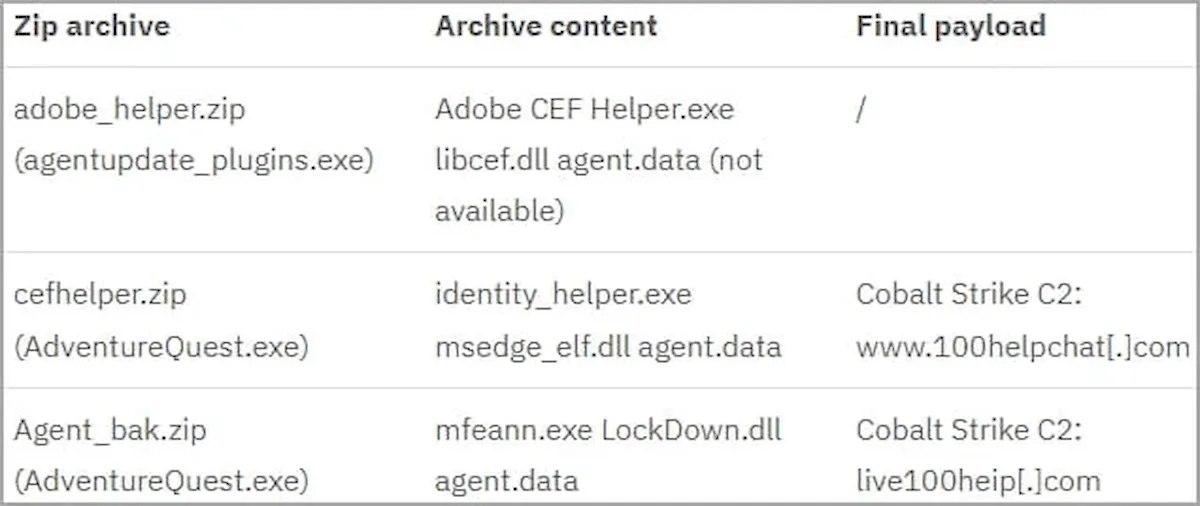

Os ataques começam com o lançamento de executáveis .NET (agentupdate_plugins.exe e AdventureQuest.exe) no sistema de destino, provavelmente por meio de aplicativos de bate-papo trojanizados, que buscam arquivos ZIP protegidos por senha de baldes do Alibaba.

A amostra de malware AdventureQuest.exe foi encontrada pela primeira vez pelo pesquisador de segurança MalwareHunterteam em maio, quando eles notaram que o certificado de assinatura de código era o mesmo usado para instaladores oficiais da Ivacy VPN.

Esses arquivos contêm versões de software vulneráveis, como Adobe Creative Cloud, Microsoft Edge e McAfee VirusScan, que são suscetíveis ao sequestro de DLL. Os hackers Bronze Starlight usam esses aplicativos vulneráveis para implantar beacons Cobalt Strike em sistemas de destino.

As DLLs maliciosas (libcef.dll, msedge_elf.dll e LockDown.dll) são compactadas dentro dos arquivos junto com os executáveis legítimos do programa, e o Windows prioriza sua execução em relação a versões mais seguras da mesma DLL armazenada em C:\Windows\System32, portanto permitindo a execução de códigos maliciosos.

O SentinelLabs observa que os executáveis .NET apresentam uma restrição de geofencing que impede a execução do malware nos Estados Unidos, Alemanha, França, Rússia, Índia, Canadá ou Reino Unido.

Esses países estão fora do escopo de destino desta campanha e foram excluídos para evitar a detecção e a análise. No entanto, devido a um erro na implementação do geofencing, ele não funciona.

Abusar de um certificado válido

Um aspecto intrigante dos ataques observados é o uso de um certificado de canto de código que pertence à PMG PTE LTD, a empresa por trás do Ivacy VPN.

Na verdade, o mesmo certificado é usado para assinar o instalador oficial da Ivacy VPN vinculado ao site do provedor de VPN.

“É provável que em algum momento a chave de assinatura PMG PTE LTD tenha sido roubada – uma técnica familiar de agentes de ameaças chineses conhecidos para permitir a assinatura de malware”, supõe o SentinelLabs.

“Os provedores de VPN são alvos críticos, pois permitem que os agentes de ameaças obtenham acesso a dados e comunicações confidenciais do usuário.”

Se o certificado foi roubado, os pesquisadores de segurança estão preocupados com o que mais os invasores tiveram acesso no provedor de VPN.

A PMG PTE LTD não respondeu a esta divulgação com uma declaração pública, portanto, os meios exatos pelos quais os hackers obtiveram acesso ao certificado permanecem obscuros.

Nesse ínterim, a DigiCert revogou e invalidou o certificado no início de junho de 2023 por violação das diretrizes de “Requisitos básicos”.

A BleepingComputer contatou a Ivacy sobre seu certificado de assinatura de código abusado, mas não recebeu uma resposta.