A Kaspersky lançou scripts para ajudar a detectar spyware no iPhone, automatizando o processo de análise do arquivo Shutdown.log.

Pesquisadores de segurança descobriram que infecções com spyware Pegasus, Reign e Predator de alto perfil podem ser descobertas em dispositivos móveis Apple comprometidos verificando Shutdown.log, um arquivo de log do sistema que armazena eventos de reinicialização.

Agora, a Kaspersky lançou scripts Python para ajudar a automatizar o processo de análise do arquivo Shutdown.log e reconhecer possíveis sinais de infecção por malware de uma forma fácil de avaliar.

Kaspersky lançou scripts para ajudar a detectar spyware no iPhone

Shutdown.log é escrito ao reiniciar o dispositivo e registra o tempo que um processo precisa para terminar e seu identificador (PID).

O malware que tem um efeito mensurável na reinicialização do dispositivo devido à injeção e manipulação do processo que realiza, deixa artefatos forenses digitais que validam o comprometimento.

Comparado às técnicas padrão, como examinar um backup criptografado do iOS ou tráfego de rede, o arquivo Shutdown.log fornece um método de análise muito mais fácil, dizem os pesquisadores.

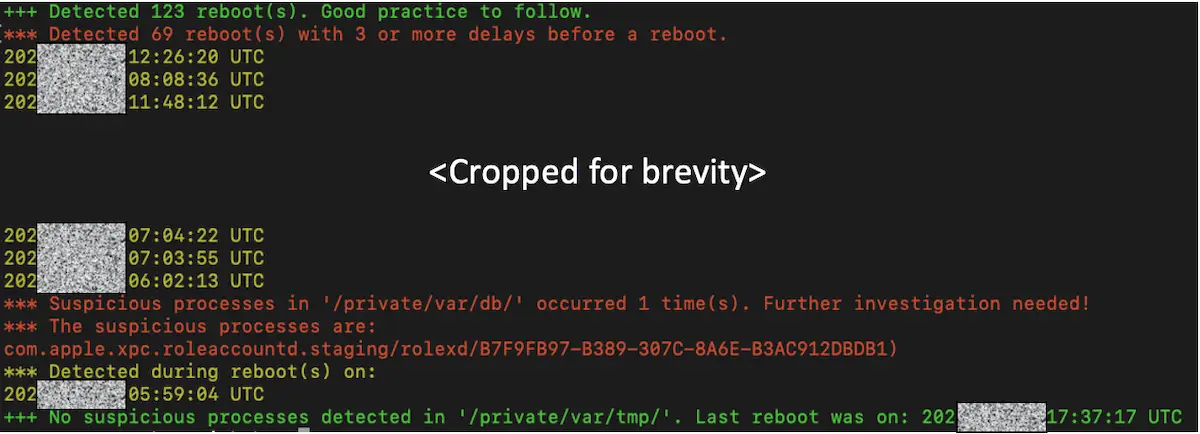

A Kaspersky publicou três scripts Python chamados iShutdown que permitem aos pesquisadores verificar os dados de reinicialização do arquivo de log de desligamento do iOS:

- iShutdown_detect.py – analisa o arquivo Sysdiagnose que contém o arquivo de log

- iShutdown_parse.py – extrai os artefatos Shutdown.log do arquivo tar

- iShutdown_stats.py – extrai estatísticas de reinicialização do arquivo de log

Como o arquivo Shutdown.log só pode gravar dados contendo sinais de infecção se uma reinicialização for realizada após o comprometimento, a Kaspersky recomenda reiniciar a infecção do dispositivo com frequência.

“Com que frequência você pode perguntar? Bem, depende! Depende do perfil de ameaça do usuário; a cada poucas horas, todos os dias ou talvez em torno de “eventos importantes”; deixaremos isso como uma pergunta em aberto” – Kaspersky

O repositório GitHub da Kaspersky contém instruções sobre como usar os scripts Python e também exemplos de resultados. No entanto, é necessária alguma familiaridade com Python, iOS, saída de terminal e indicadores de malware para avaliar os resultados adequadamente.

Os arquivos Sysdiagnose são arquivos .tar.gz de 200 a 400 MB usados para solucionar problemas de dispositivos iOS e iPadOS, contendo informações sobre comportamento de software, comunicações de rede e muito mais.

A Kaspersky utilizou inicialmente o método para analisar iPhones infectados pelo spyware Pegasus e recebeu o indicador de infecção no log, que foi confirmado por meio da ferramenta MVT desenvolvida pela Anistia Internacional.

“Como confirmamos a consistência deste comportamento com outras infecções por Pegasus que analisamos, acreditamos que ele servirá como um artefato forense confiável para apoiar a análise de infecções”– Kaspersky

Os pesquisadores observam que o método falhará se o usuário não reiniciar o dispositivo no dia da infecção. Outra observação é que o arquivo de log registra quando uma reinicialização é atrasada, como no caso de um processo relacionado ao Pegasus que impede o procedimento.

Embora isto possa acontecer em telefones não infectados, os investigadores da Kaspersky acreditam que mais de quatro atrasos, o que é considerado excessivo, são uma anomalia de registo que deve ser investigada.

Ao testar o método em um iPhone infectado com o spyware Reign, os pesquisadores notaram que a execução do malware se originou de “/private/var/db/”, o mesmo caminho do Pegasus.

Um caminho semelhante visível no arquivo de log Shurdown também é frequentemente usado pelo spyware Predator que tem como alvo legisladores e jornalistas.

Com base nisso, os pesquisadores da Kaspersky acreditam que o uso do “arquivo de log pode ajudar a identificar infecções por essas famílias de malware”, desde que o alvo reinicie o telefone com frequência suficiente.