Recentemente, o CERT de Israel publicou um alerta sobre ataques em que o malware BiBi destrói dados em sistemas Linux e Windows.

Os ataques de limpeza de dados estão se tornando mais frequentes em computadores israelenses à medida que pesquisadores descobrem variantes da família de malware BiBi que destrói dados em sistemas Linux e Windows.

Malware BiBi destrói dados em sistemas Linux e Windows

No fim de semana, o CERT de Israel publicou um alerta com regras que poderiam ajudar as organizações a identificar ou prevenir a atividade dos atores da ameaça.

Os ataques fazem parte de uma ofensiva cibernética mais ampla que tem como alvo organizações israelenses, inclusive nos setores de educação e tecnologia.

A agência recomenda que as organizações usem os identificadores fornecidos para todos os sistemas de segurança corporativos (por exemplo, informações de segurança e gerenciamento de eventos – SIEM, Endpoint Detection and Response (EDR) e antivírus).

O governo também pede às empresas que informem o sistema cibernético nacional caso encontrem um ou mais identificadores nos hosts corporativos.

Uma análise dos ataques de pesquisadores da Palo Alto Networks Unit42 atribui os ataques de limpeza de dados a um ator de ameaça que tem “fortes conexões com um grupo APT apoiado pelo Irã” rastreado como Agonizing Serpens (também conhecido como Agrius, BlackShadow, Pink Sandstorm e DEV- 0022).

O malware Wiper desativa as opções de recuperação

Versões do limpador BiBi foram vistas no final de outubro por pesquisadores das empresas de segurança cibernética ESET e SecurityJoes, que observaram que ele foi lançado por hacktivistas pró-Hamas.

O ‘BiBi-Linux’ foi descoberto pela equipe de resposta a incidentes do Security Joes, que relatou em 30 de outubro que provavelmente foi implantado por hacktivistas pró-Hamas para causar corrupção irreversível de dados e interrupção operacional.

Os pesquisadores da ESET anunciaram no dia seguinte que descobriram a variante do malware para Windows que estava sendo implantada por um grupo hacktivista apoiado pelo Hamas que eles rastreiam como BiBiGun.

O malware atinge seu objetivo simplesmente sobrescrevendo os arquivos e não há exfiltração de dados, criptografia ou pedido de resgate envolvido.

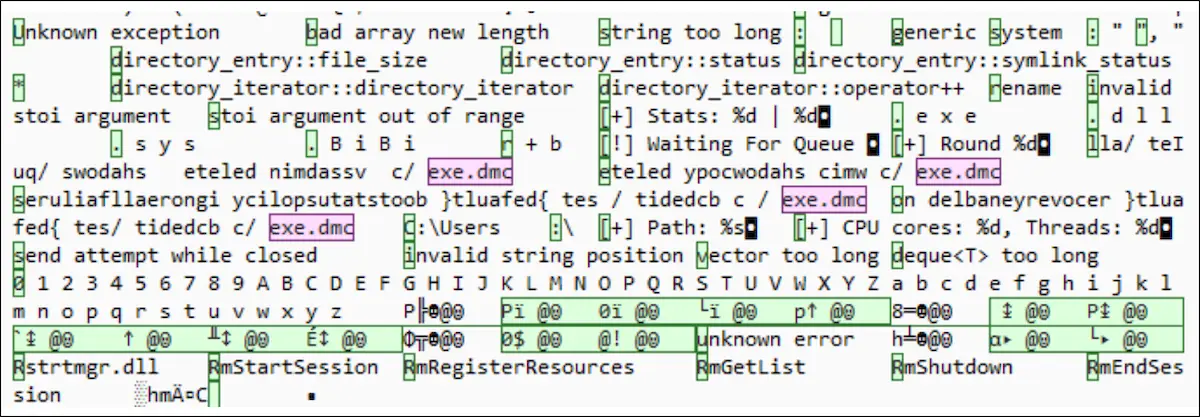

Na sexta-feira, a equipe de inteligência de ameaças do BlackBerry publicou uma análise técnica da variante do Windows para o malware BiBi-Linux. Os pesquisadores encontraram a variante um dia depois que SecurityJoes publicou suas descobertas no novo limpador do Linux.

O malware está compactado em um pequeno executável de 203 KB de 64 bits. Quando iniciado, ele traça o perfil do processador do host para determinar o número de threads que pode utilizar para ataques rápidos de limpeza de dados, suportando até 12 threads em oito núcleos.

Uma lógica semelhante de multithread e enfileiramento foi vista na variante Linux.

De acordo com os pesquisadores, o agente da ameaça usou a técnica simples da direita para a esquerda para contornar as regras de detecção de padrões comuns em produtos antivírus legados.

BiBi para Windows tem como alvo todos os tipos de arquivos, exceto arquivos .EXE, .DLL e .SYS, provavelmente porque destruí-los tornaria o computador inutilizável e os hacktivistas não seriam capazes de transmitir sua mensagem.

Os arquivos alvo têm seu conteúdo substituído por bytes aleatórios para torná-los irrecuperáveis e são renomeados usando uma longa sequência de letras aleatórias de dez caracteres seguida por uma extensão alfanumérica contendo a string “BiBi”.

Por exemplo, um arquivo originalmente chamado “document.txt” pode ser renomeado para “asdzxcqwer.BiBi3” após o ataque de malware.

Este processo é imprevisível, obscurecendo os nomes dos arquivos originais e complicando ainda mais os esforços de recuperação de dados.

Para evitar a fácil restauração do sistema, o malware também exclui as cópias de sombra que contêm instantâneos do sistema de um estado anterior e são frequentemente usadas para recuperar dados e configurações.

Além disso, BiBi desativa o modo ‘Recuperação de Erros’ na inicialização do sistema e desativa o recurso ‘Recuperação do Windows’.

BlackBerry diz que o vetor de infecção inicial permanece desconhecido no momento.

Security Joes publicou um relatório novo e mais abrangente no final da semana passada, analisando mais profundamente a campanha e o grupo hacktivista Karma responsável por sua orquestração.

O relatório apresenta algumas sobreposições do Karma com grupos hacktivistas iranianos anteriormente conhecidos, como o ‘Moses Staff’, anteriormente conhecido por lançar ataques de criptografia de dados sem resgate.

SecurityJoes e BlackBerry fornecem regras YARA [1, 2] para detectar as duas variantes atualmente conhecidas do limpador BiBi junto com hashes para os dois executáveis.

Outro conjunto de identificadores [TXT, CVS] para a atividade de ameaça BiBi está disponível na autoridade CERT de Israel.