Pesquisadores de segurança descobriram que a variante Linux do malware DinodasRAT tem como alvo servidores Linux em campanha de espionagem.

Pesquisadores de segurança observaram sistemas Red Hat e Ubuntu sendo atacados por uma versão Linux do DinodasRAT (também conhecido como XDealer) que pode estar em operação desde 2022.

Malware DinodasRAT tem como alvo servidores Linux

Sim. A variante Linux do malware DinodasRAT tem como alvo servidores Linux em campanha de espionagem. A variante Linux do malware não foi descrita publicamente, embora a primeira versão tenha sido rastreada até 2021.

A empresa de segurança cibernética ESET já viu DinodasRAT comprometer sistemas Windows em uma campanha de espionagem chamada ‘Operação Jacana’, que tinha como alvo entidades governamentais.

No início deste mês, a Trend Micro informou sobre um grupo chinês de APT que eles rastreiam como ‘Earth Krahang’, que usou o XDealer para violar sistemas Windows e Linux de governos em todo o mundo.

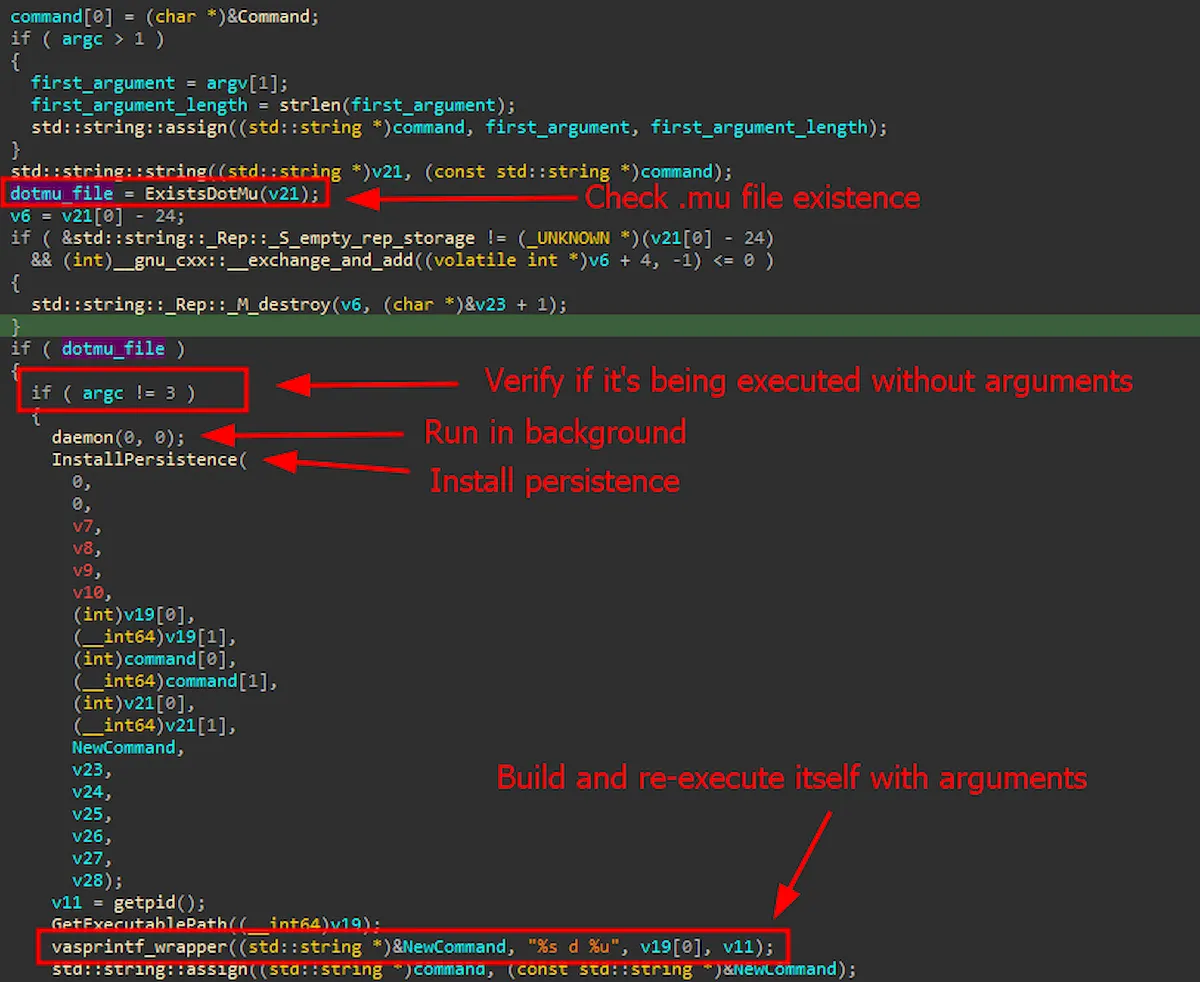

Em um relatório no início desta semana, pesquisadores da Kaspersky afirmam que, quando executada, a variante Linux do DinodasRAT cria um arquivo oculto no diretório onde reside seu binário, que atua como um mutex para evitar a execução de múltiplas instâncias no dispositivo infectado.

Em seguida, o malware define persistência no computador usando scripts de inicialização SystemV ou SystemD. Para complicar a detecção, o malware é executado mais uma vez enquanto o processo pai espera.

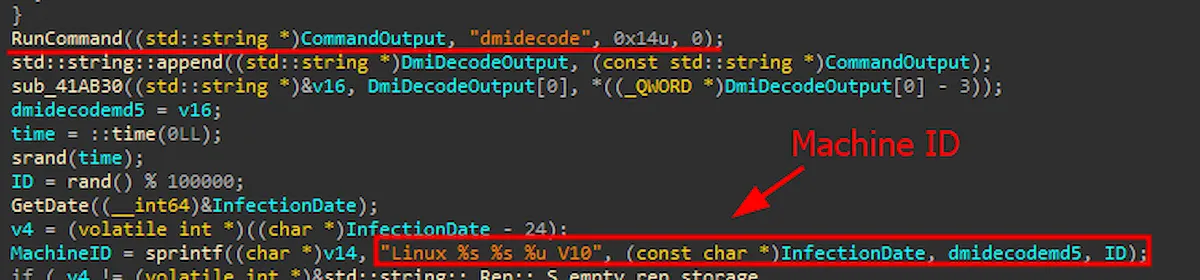

A máquina infectada é marcada usando infecção, hardware e detalhes do sistema e o relatório é enviado ao servidor de comando e controle (C2) para gerenciar os hosts das vítimas.

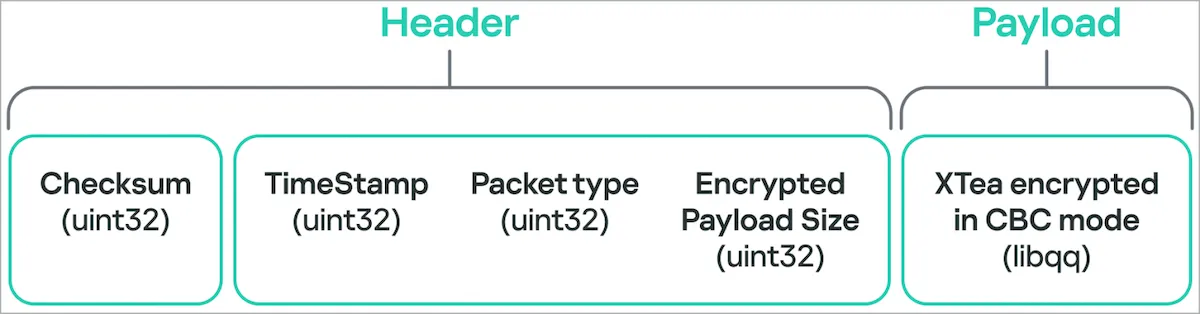

A comunicação com o servidor C2 ocorre via TCP ou UDP, enquanto o malware utiliza o Tiny Encryption Algorithm (TEA) no modo CBC, garantindo a troca segura de dados.

DinodasRAT possui recursos projetados para monitorar, controlar e exfiltrar dados de sistemas comprometidos. Suas principais características incluem:

- Monitore e colete dados sobre atividades do usuário, configurações do sistema e processos em execução.

- Receba comandos para execução do C2, incluindo ações de arquivos e diretórios, execução de comandos shell e atualização do endereço C2.

- Enumere, inicie, pare e gerencie processos e serviços no sistema infectado.

- Ofereça aos invasores um shell remoto para comando direto ou execução de arquivos em ameaças separadas.

- Comunicações proxy C2 através de servidores remotos.

- Baixe novas versões do malware que potencialmente incorporem melhorias e recursos adicionais.

- Desinstale-se e limpe todos os vestígios de atividades anteriores do sistema.

Segundo os pesquisadores, o DinodasRAT dá ao invasor controle total sobre os sistemas comprometidos. Eles observam que o autor da ameaça está usando o malware principalmente para obter e manter acesso ao alvo por meio de servidores Linux.

“O backdoor é totalmente funcional, garantindo ao operador controle total sobre a máquina infectada, permitindo a exfiltração e espionagem de dados”, diz a Kaspersky.

A Kaspersky não fornece detalhes sobre o método de infecção inicial, mas observa que desde outubro de 2023 o malware afeta vítimas na China, Taiwan, Turquia e Uzbequistão.