Segundo relatos do site BleepingComputer, alguns malwares revivem cookies e sequestram contas via Google OAuth.

Cookies de sessão são um tipo especial de cookie de navegador que contém informações de autenticação, permitindo que uma pessoa faça login automaticamente em sites e serviços sem inserir suas credenciais.

Esses tipos de cookies devem ter uma vida útil limitada, portanto, não podem ser usados indefinidamente por agentes de ameaças para fazer login em contas caso sejam roubados.

Agora, várias famílias de malware que roubam informações estão abusando de um endpoint não documentado do Google OAuth chamado “MultiLogin” para restaurar cookies de autenticação expirados e fazer login nas contas dos usuários, mesmo que a senha de uma conta tenha sido redefinida.

Malwares revivem cookies e sequestram contas via Google OAuth

No final de novembro de 2023, o site BleepingComputer relatou sobre dois ladrões de informações, nomeadamente Lumma e Rhadamanthys, que alegaram que poderiam restaurar cookies de autenticação expirados do Google roubados em ataques.

Esses cookies permitiriam que os cibercriminosos obtivessem acesso não autorizado às contas do Google, mesmo depois que os proprietários legítimos se desconectassem, redefinissem suas senhas ou a sessão expirasse.

O BleepingComputer entrou em contato com o Google várias vezes ao longo de um mês com perguntas sobre essas reivindicações e como eles planejam mitigar o problema, mas nunca recebeu uma resposta.

Um relatório publicado hoje por pesquisadores da CloudSEK lança mais luz sobre como funciona essa exploração de dia zero e pinta um quadro terrível em relação à escala de sua exploração.

A exploração foi revelada pela primeira vez por um agente de ameaça chamado PRISMA em 20 de outubro de 2023, que postou no Telegram que descobriu uma maneira de restaurar cookies de autenticação expirados do Google.

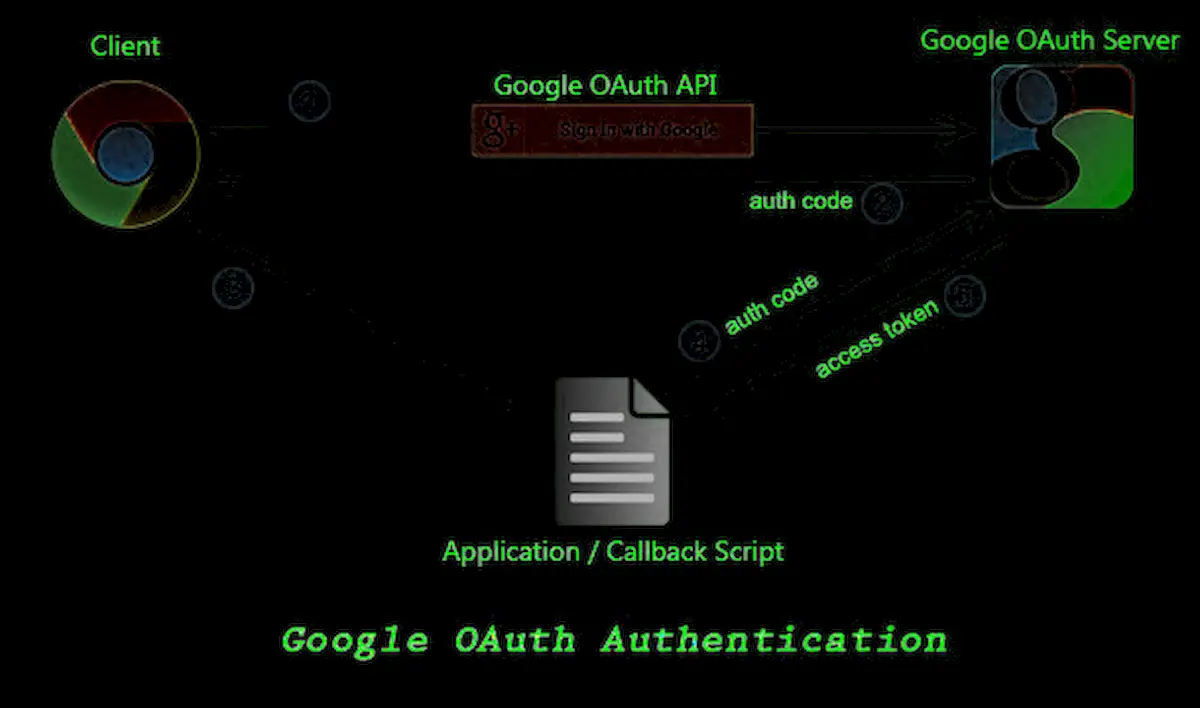

Após a engenharia reversa da exploração, CloudSEK descobriu que usa um endpoint OAuth do Google não documentado chamado “MultiLogin”, que se destina à sincronização de contas em diferentes serviços do Google, aceitando um vetor de IDs de contas e tokens de login de autenticação.

“Esta solicitação é usada para definir contas do Chrome no navegador nos cookies de autenticação do Google para vários sites do Google (por exemplo, YouTube)”, explica uma descrição do endpoint da API no código-fonte do Google Chrome.

“Esta solicitação faz parte da API Gaia Auth e é acionada sempre que as contas nos cookies não são consistentes com as contas no navegador”, explica ainda uma variável no código-fonte.

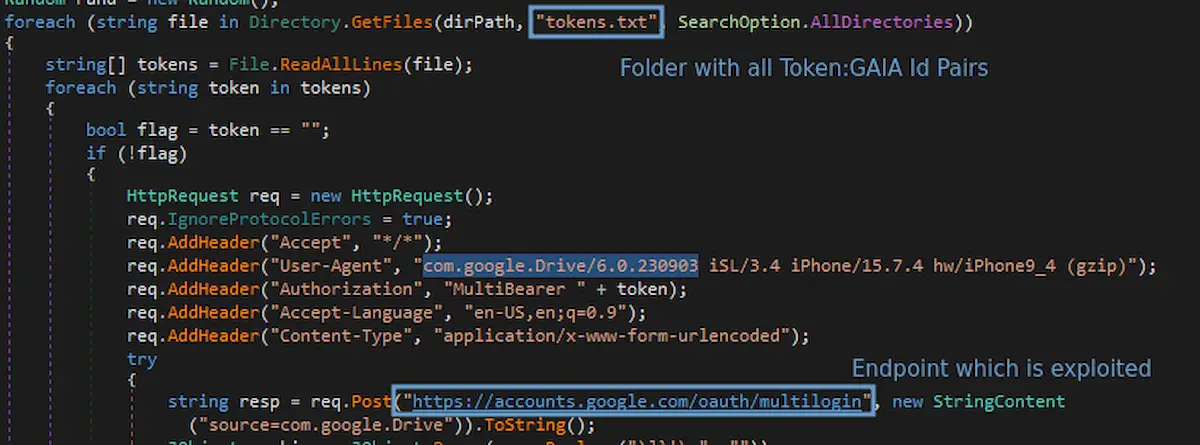

CloudSEK diz que malware para roubo de informações que abusa desse endpoint extrai tokens e IDs de contas de perfis do Chrome conectados a uma conta do Google. Essas informações roubadas contêm dois dados cruciais: serviço (GAIA ID) e token_criptografado.

Os tokens criptografados são descriptografados usando uma criptografia armazenada no arquivo ‘Estado Local’ do Chrome. Essa mesma chave de criptografia também é usada para descriptografar senhas salvas no navegador.

Usando o token roubado: pares GAIA com o endpoint MultiLogin, os agentes da ameaça podem regenerar cookies expirados do serviço do Google e manter acesso persistente em contas comprometidas.

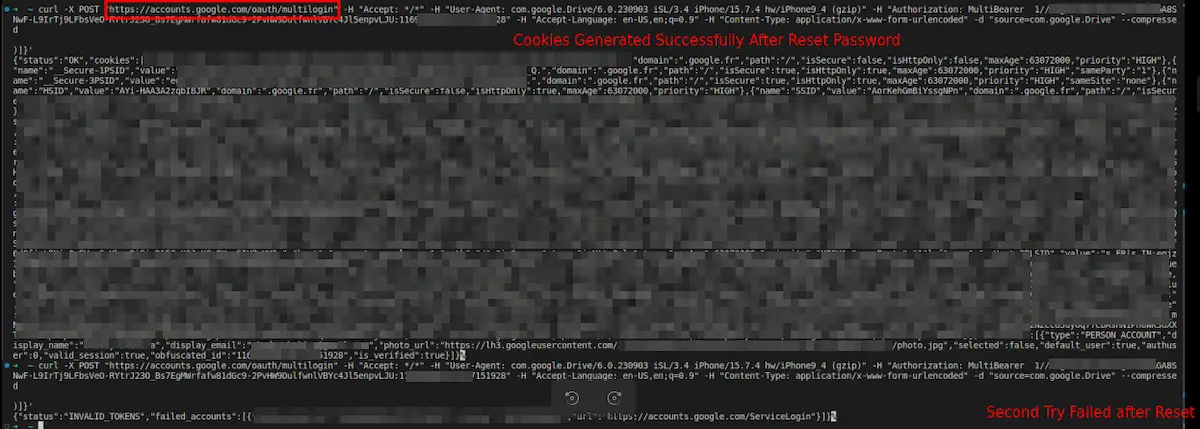

Em uma discussão com o pesquisador da CloudSek, Pavan Karthick, o BleepingComputer foi informado de que eles fizeram engenharia reversa da exploração e foram capazes de usá-la para regenerar cookies de autenticação expirados do Google, conforme mostrado abaixo.

No entanto, Karthick explicou que o cookie de autenticação só pode ser regenerado uma vez se um usuário redefinir sua senha do Google. Caso contrário, poderá ser regenerado várias vezes, proporcionando acesso persistente à conta.

O ladrão Lumma adotou o exploit pela primeira vez em 14 de novembro, cujos desenvolvedores aplicaram técnicas de blackboxing, como criptografar o par token:GAIA com chaves privadas para ocultar o mecanismo dos concorrentes e evitar a replicação do recurso.

Ainda assim, outros conseguiram copiar o recurso ou incorporar a exploração do PRISMA em seus ladrões, com Rhadamanthys sendo o primeiro a seguir em 17 de novembro.

Desde então, vários outros ladrões de informações adotaram a exploração, incluindo Stealc em 1º de dezembro, Medusa em 11 de dezembro, RisePro em 12 de dezembro e Whitesnake em 26 de dezembro.

Portanto, pelo menos seis ladrões de informações afirmam atualmente a capacidade de regenerar cookies do Google usando este endpoint da API.

A empresa de inteligência de ameaças Hudson Rock também publicou o seguinte vídeo no YouTube, onde um cibercriminoso demonstra como funciona a exploração de restauração de cookies.

Um lançamento subsequente da Lumma atualizou a exploração para neutralizar as mitigações do Google, sugerindo que a gigante da tecnologia sabe sobre a falha de dia zero explorada ativamente.

Especificamente, Lumma passou a usar proxies SOCKS para escapar das medidas de detecção de abuso do Google e implementou comunicação criptografada entre o malware e o endpoint MultiLogin.

No entanto, como o Google não confirmou o abuso do endpoint MultiLogin, o status da exploração e seus esforços de mitigação permanecem obscuros neste momento.