Descobertas recentes indicam que uma nova variante Echobot explora 77 falhas de execução remota de código. Confira os detalhes dessa perigosa ameaça.

O botnet Echobot ainda está atrás do fruto pendente, pois uma nova variante foi identificada com um número crescente de explorações direcionadas a dispositivos sem patch, IoT em sua maior parte.

Uma variante descoberta neste verão incluiu mais de 50 explorações que permitem a execução remota de código. Um pesquisador de segurança percebeu que uma nova versão surgiu com ainda mais explorações, 77 delas.

Nova variante Echobot explora 77 falhas de execução remota de código

O Echobot não é novo, original ou difícil de se defender, mas se destaca como um estranho pelas explorações que integra e pela diversidade de dispositivos visados.

As 77 explorações da versão atual são para produtos que variam de roteadores, câmeras IP, telefones VoIP, sistemas de apresentação, hubs domésticos inteligentes, software, plataformas de análise de dados, scanners biométricos, sistemas de armazenamento conectados à rede (chamados de network-attached storage) e câmeras térmicas.

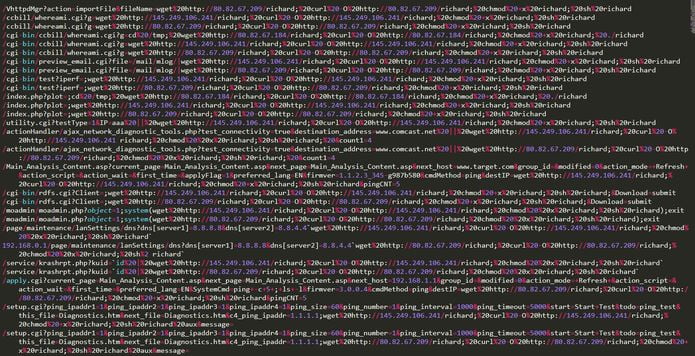

O pesquisador de segurança Carlos Brendel encontrou a nova variante Echobot e disse no Twitter que viu uma entrega de 10 dispositivos diferentes que foram comprometidos, um sinal claro de que o mecanismo de propagação está fazendo seu trabalho. Os binários, no entanto, estão hospedados em um único endereço IP, um endereço diferente do visto no passado.

OMG! My friend richard is back again @Ionut_Ilascu and now it's using 77 different exploits ^^ @malwrhunterteam @BleepinComputer pic.twitter.com/JrQ3kVpRZu

— Carlos Brendel (@carbreal) December 12, 2019

Assim como nas versões anteriores, o dropper de malware está em um servidor aberto em um arquivo chamado Richard. Exceto pelo número de entradas, a nova lista de cargas (payload) não é muito diferente de antes.

A imagem abaixo mostra as explorações recebidas pelo pesquisador de segurança.

Parece que o autor do botnet está acumulando todas as explorações que eles podem integrar, como são alguns de 2009. Os mais novos são de 2019 e visam produtos que não são usados pelos consumidores, como Mitsubishi Electric smartRTU (unidade terminal remota) ou Schneider Electric U.Motion Builder, ou o aplicativo web Yachtcontrol.

- Como instalar o Unreal Tournament Launcher no Linux via Flatpak

- modder deixou o Nintendo Wii do tamanho de um baralho de cartas

- Como instalar o Magic Set Edito no Linux via Flatpak

- Como instalar o jogo Crispy Doom no Linux via Flatpak

Lista crescente de explorações do RCE

Quando os pesquisadores da Palo Alto Networks descobriram o Echobot pela primeira vez no início de junho, a rede de bots contou com 18 explorações. Essa contagem aumentou para 26 cerca de uma semana depois, conforme descoberto por Larry Cashdollar da Akamai.

No início de agosto, Brendel descobriu que a lista de explorações havia explodido para quase 60 explorações, permitindo a execução remota de código em um dispositivo vulnerável.

No que diz respeito às arquiteturas de processador alvo, o autor não discrimina e abrange uma ampla variedade – ARM/4/5/6/7, x86, MIPS, PPC, SuperH, conforme visível na imagem abaixo. Os dispositivos no MIPSL também são direcionados, mas um erro no caminho de localização do dropper torna o Echobot ineficaz para esses sistemas.

Todo o código de exploração é de fontes públicas e Brendel compilou uma lista com o tipo de risco que eles apresentam junto com a data em que se tornou público, revelando uma década de RCEs ou injeção de comando que foram cobertas até agora.

O que está sendo falado no blog

No Post found.