Anteriormente considerados menos vulneráveis ao Rowhammer, um novo ataque ZenHammer agora afeta CPUs AMD Zen.

Pesquisadores acadêmicos desenvolveram o ZenHammer, a primeira variante do ataque Rowhammer DRAM que funciona em CPUs baseadas na recente microarquitetura AMD Zen que mapeia endereços físicos em chips de memória DDR4 e DDR5.

Novo ataque ZenHammer agora afeta CPUs AMD Zen

Os chips AMD Zen e os módulos de RAM DDR5 eram anteriormente considerados menos vulneráveis ao Rowhammer, portanto as últimas descobertas desafiam essa noção.

O ataque ZenHammer foi desenvolvido por pesquisadores da universidade pública de pesquisa ETH Zurich, que compartilharam seu artigo técnico com o site BleepingComputer.

Rowhammer é um método de ataque bem documentado que explora uma característica física da moderna memória dinâmica de acesso aleatório (DRAM) para alterar dados acessando repetidamente (“martelando”) linhas específicas de células de memória por meio de operações de leitura/gravação para alterar valores de bits internos.

As células de memória armazenam informações como cargas elétricas que determinam o valor dos bits internos como 1 ou 0.

Devido ao aumento da densidade das células de memória nas células de chips modernas, “marteladas” repetidas podem alterar o estado de carga em linhas adjacentes, um processo conhecido como “inversão de bits”.

Ao induzir estrategicamente essas inversões de bits em locais específicos, um invasor pode obter acesso a dados confidenciais (por exemplo, chaves criptográficas) ou aumentar privilégios.

A técnica foi demonstrada em CPUs Intel e ARM, deixando as CPUs de arquitetura Zen da AMD amplamente inexploradas devido a desafios inerentes, como esquemas de endereçamento DRAM desconhecidos, sincronização com comandos de atualização e dificuldade para obter uma taxa de transferência de ativação de linha alta o suficiente.

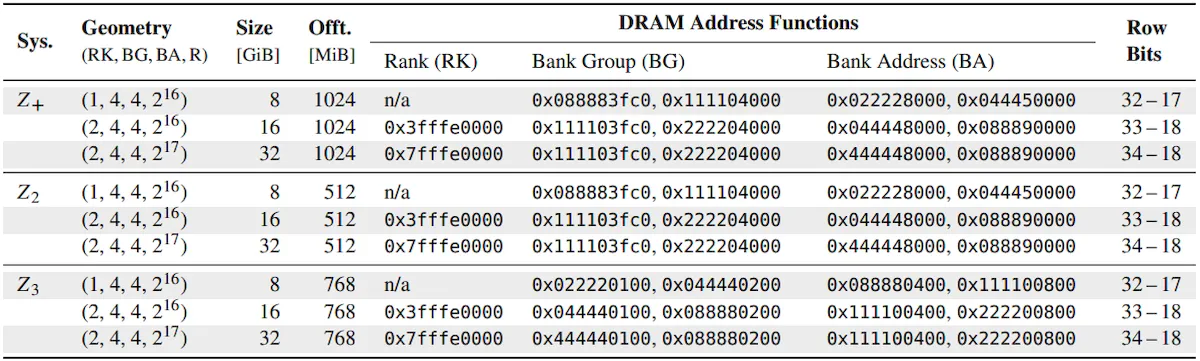

Com o ZenHammer, os pesquisadores da ETH Zurich conseguiram enfrentar esses desafios por meio da engenharia reversa das funções complexas e não lineares de endereçamento de DRAM nas plataformas AMD.

Eles também desenvolveram novas técnicas de sincronização para cronometrar seus ataques com comandos de atualização da DRAM, o que foi crucial para contornar mitigações como Target Row Refresh (TRR).

Além disso, os pesquisadores otimizaram os padrões de acesso à memória para aumentar as taxas de ativação de linhas, o que é um fator crítico para o sucesso dos ataques Rowhammer.

Resultado dos testes

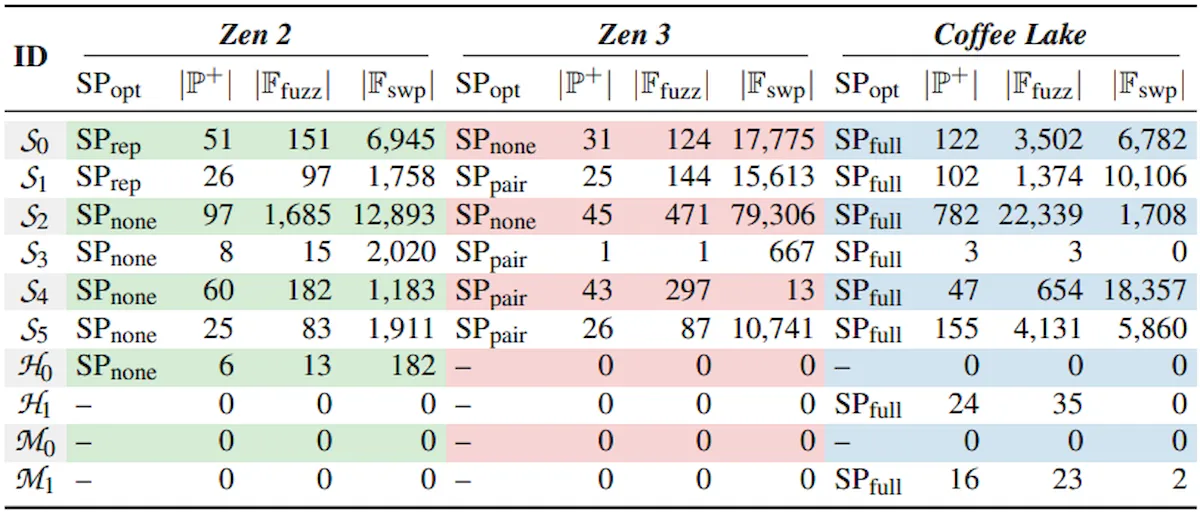

Os pesquisadores demonstraram que o ataque ZenHammer poderia induzir bit flips com dispositivos DDR4 nas plataformas AMD Zen 2 (Ryzen 5 3600X) e Zen 3 (Ryzen 5 5600G). Eles tiveram sucesso em 7 de 10 testes em plataformas DDR4/AMD Zen 2 e 6 de 10 plataformas DDR4/AMD Zen 3.

Os pesquisadores também tiveram sucesso com chips DDR5 na plataforma de microarquitetura Zen 4 da AMD, anteriormente considerada mais protegida contra ataques Rowhammer.

No entanto, o teste foi bem-sucedido em apenas um dos 10 sistemas, um Ryzen 7 7700X, indicando “que as mudanças no DDR5, como mitigações aprimoradas do Rowhammer, código de correção de erros (ECC) na matriz e uma taxa de atualização mais alta (32 ms ) dificultam o acionamento de inversões de bits.”

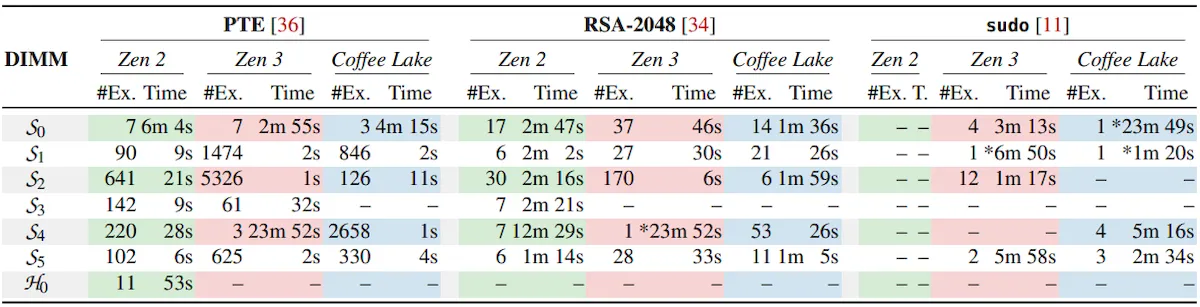

Essas inversões de bits não foram apenas teóricas, pois os analistas conseguiram simular ataques bem-sucedidos que visavam a segurança do sistema, incluindo a manipulação de entradas da tabela de páginas para acesso não autorizado à memória.

Em um dos sistemas de teste Zen 3 produzidos no quarto trimestre de 2021, os pesquisadores conseguiram obter privilégios de root em 10 ataques bem-sucedidos com um tempo médio de 93 segundos, começando no momento em que um bit flip explorável foi descoberto.

As opções que os usuários de CPU AMD têm para se defender contra essa ameaça resumem-se à aplicação de patches de software e atualizações de firmware.

Eles também podem considerar o uso de hardware que implementou mitigações específicas contra o Rowhammer, que normalmente integra tecnologias mais recentes.

Vale ressaltar que esses ataques são complexos e a execução bem-sucedida requer um invasor com profundo conhecimento dos componentes de software e hardware.

A AMD publicou um boletim de segurança em resposta ao ZenHammer, oferecendo conselhos de mitigação e garantindo que está avaliando os problemas minuciosamente e fornecerá atualizações.