Aproveitando-se de servidores mal configurados, um novo malware Golang mira em Docker, Hadoop, Redis e Confluence.

Sim. Alguns hackers têm como alvo servidores mal configurados que executam Apache Hadoop YARN, Docker, Confluence ou Redis com um novo malware baseado em Golang que automatiza a descoberta e o comprometimento dos hosts.

Novo malware Golang mira em Docker, Hadoop, Redis e Confluence

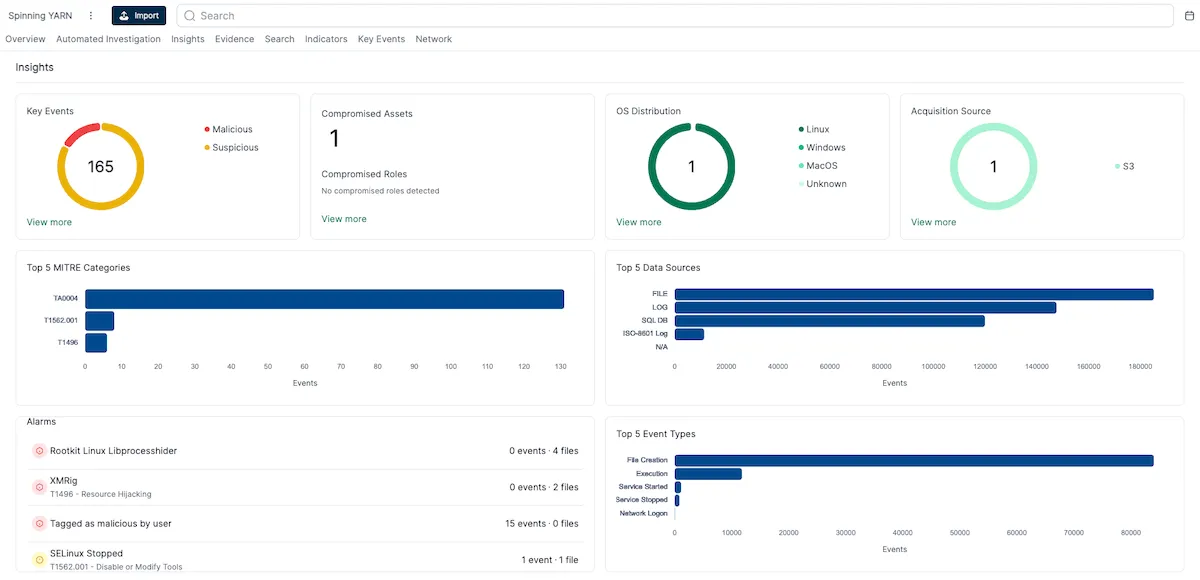

Pesquisadores da empresa forense de nuvem e resposta a incidentes Cado Security descobriram a campanha e analisaram as cargas usadas em ataques, scripts bash e binários Golang ELF.

As ferramentas maliciosas utilizadas na campanha aproveitam as fragilidades da configuração e exploram uma vulnerabilidade antiga do Atlassian Confluence para executar código na máquina.

Os pesquisadores observam que o conjunto de intrusões é semelhante aos ataques à nuvem relatados anteriormente, alguns deles atribuídos a atores de ameaças como TeamTNT, WatchDog e Kiss-a-Dog.

Eles começaram a investigar o ataque depois de receber um alerta de acesso inicial em um honeypot da API Docker Engine, com um novo contêiner baseado em Alpine Linux sendo gerado no servidor.

Para as próximas etapas, o agente da ameaça depende de vários scripts de shell e técnicas comuns de ataque do Linux para instalar um minerador de criptomoeda, estabelecer persistência e configurar um shell reverso.

Novo malware Golang para descoberta de alvos

De acordo com os pesquisadores, os hackers implantam um conjunto de quatro novas cargas Golang que são responsáveis por identificar e explorar hosts que executam serviços para Hadoop YARN (h.sh), Docker (d.sh), Confluence (w.sh) e Redis. (c.sh).

Os nomes das cargas provavelmente são uma tentativa ruim de disfarçá-las como scripts bash. No entanto, eles são binários Golang ELF de 64 bits.

“Curiosamente, o desenvolvedor do malware negligenciou a remoção dos binários, deixando as informações de depuração do DWARF intactas. Também não houve nenhum esforço para ofuscar strings ou outros dados confidenciais dentro dos binários, tornando-os triviais para engenharia reversa” – Cado Security

Os hackers usam as ferramentas Golang para verificar um segmento de rede em busca das portas abertas 2375, 8088, 8090 ou 6379, que são as portas padrão para os alvos desta campanha.

No caso de “w.sh”, após descobrir um endereço IP para um servidor Confluence, ele busca uma exploração para CVE-2022-26134, uma vulnerabilidade crítica que permite que invasores remotos executem código sem a necessidade de autenticação.

Outra carga Golang descoberta é chamada “fkoths” e sua tarefa é remover vestígios do acesso inicial excluindo imagens Docker dos repositórios Ubuntu ou Alpine.

A Cado Security descobriu que o invasor usou um script de shell maior chamado “ar.sh” para promover seu comprometimento, evitar atividades forenses no host e buscar cargas adicionais, incluindo o popular aplicativo de mineração XMRig para criptomoeda Monero.

O script também adiciona uma chave SSH que permite ao invasor manter o acesso ao sistema infectado, recuperar o shell reverso Platypus baseado em Golang e procurar chaves SSH e endereços IP relacionados.

Embora a maioria das cargas úteis da campanha sejam amplamente sinalizadas como maliciosas pelos mecanismos antivírus na plataforma de verificação Virus Total, os quatro binários Golang para descobrir serviços de destino praticamente não são detectados.

Duas das cargas úteis, w.sh e c.sh, são detectadas por menos de 10 mecanismos antivírus na plataforma e a data de envio mais antiga é 11 de dezembro de 2023, o que pode sugerir o início da campanha. Os outros dois não são detectados na plataforma.

A Cado Security compartilhou uma análise técnica para todas as cargas descobertas na campanha, bem como os indicadores de comprometimento associados.