E o novo Ransomware GwisinLocker criptografa servidores Windows e Linux, incluindo servidores VMware ESXi e máquinas virtuais.

Uma nova família de ransomware chamada ‘GwisinLocker’ tem como alvo empresas sul-coreanas de saúde, indústrias e farmacêuticas com criptografadores Windows e Linux, incluindo suporte para criptografar servidores VMware ESXi e máquinas virtuais.

Ransomware GwisinLocker criptografa servidores Windows e Linux

O novo malware é o produto de um agente de ameaças menos conhecido apelidado de Gwisin, que significa “fantasma” em coreano. O ator é de origem desconhecida, mas parece ter um bom conhecimento da língua coreana.

Além disso, os ataques coincidiram com feriados coreanos e ocorreram durante as primeiras horas da manhã, então Gwisin tem uma boa compreensão da cultura e das rotinas de negócios do país.

Relatos sobre Gwisin e suas atividades apareceram pela primeira vez nos meios de comunicação sul-coreanos no final do mês passado, quando o ator da ameaça comprometeu grandes empresas farmacêuticas no país.

Na quarta-feira, especialistas coreanos em segurança cibernética da Ahnlab publicaram um relatório sobre o criptografador do Windows e, ontem, pesquisadores de segurança da ReversingLabs publicaram sua análise técnica da versão Linux.

Quando o GwisinLocker criptografa dispositivos Windows, a infecção começa com a execução de um arquivo do instalador MSI, que requer argumentos especiais de linha de comando para carregar corretamente a DLL incorporada que atua como o criptografador do ransomware.

A exigência de argumentos de linha de comando dificulta a análise do ransomware pelos pesquisadores de segurança.

Quando os argumentos de linha de comando adequados são fornecidos, o MSI descriptografa e injeta sua DLL interna (ransomware) em um processo do Windows para evitar a detecção de AV, que é diferente para cada empresa.

A configuração às vezes inclui um argumento que define o ransomware para operar no modo de segurança. Nesses casos, ele se copia para uma subpasta ProgramData, registra-se como um serviço e força uma reinicialização no modo de segurança.

Para a versão Linux analisada pelo ReversingLabs, o criptografador se concentra fortemente na criptografia de máquinas virtuais VMware ESXi, incluindo dois argumentos de linha de comando que controlam como o criptografador Linux criptografará as máquinas virtuais.

Os argumentos de linha de comando para o criptografador GwisinLocker Linxu estão listados abaixo:

Uso: Uso

-h, --help mostra esta mensagem de ajuda e sai

Opções

-p, --vp= Lista de caminhos separados por vírgulas para criptografar

-m, --vm= Mata os processos da VM se 1; Interrompe serviços e processos se 2

-s, --vs= Segundos para dormir antes da execução

-z, --sf= Ignora a criptografia de arquivos relacionados ao ESXi (aqueles excluídos na configuração)

-d, --sd= Autoexclusão após a conclusão

-y, --pd= Grava o texto especificado em um arquivo com o mesmo nome

-t, --tb= Entra em loop se o tempo Unix for

Esses argumentos incluem o sinalizador --vm, que executará os comandos a seguir para enumerar as máquinas virtuais ESXi e desligá-las.

esxcli --formatter=csv --format-param=fields=="DisplayName,WorldID" vm process list

esxcli vm process kill --type=force --world-id="[ESXi] Shutting down - %s"

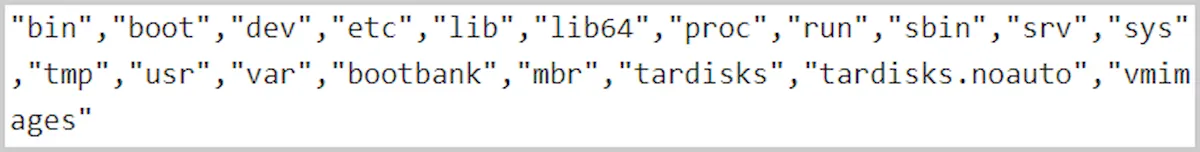

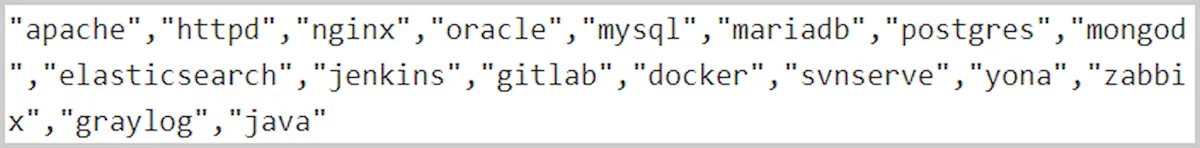

Para evitar tornar o servidor Linux inutilizável, o GwisinLocker excluirá os seguintes diretórios da criptografia.

A menos que o argumento de linha de comando --sf seja usado, o ransomware Linux também excluirá arquivos específicos relacionados ao VMware ESXi (state.tgz, useropts.gz, jumpstrt.gz, etc.) para evitar que o servidor se torne não inicializável.

Por fim, o ransomware encerra vários daemons do Linux antes de iniciar a criptografia para disponibilizar seus dados para o processo de bloqueio.

Ao criptografar arquivos, o criptografador usa criptografia de chave simétrica AES com hash SHA256.

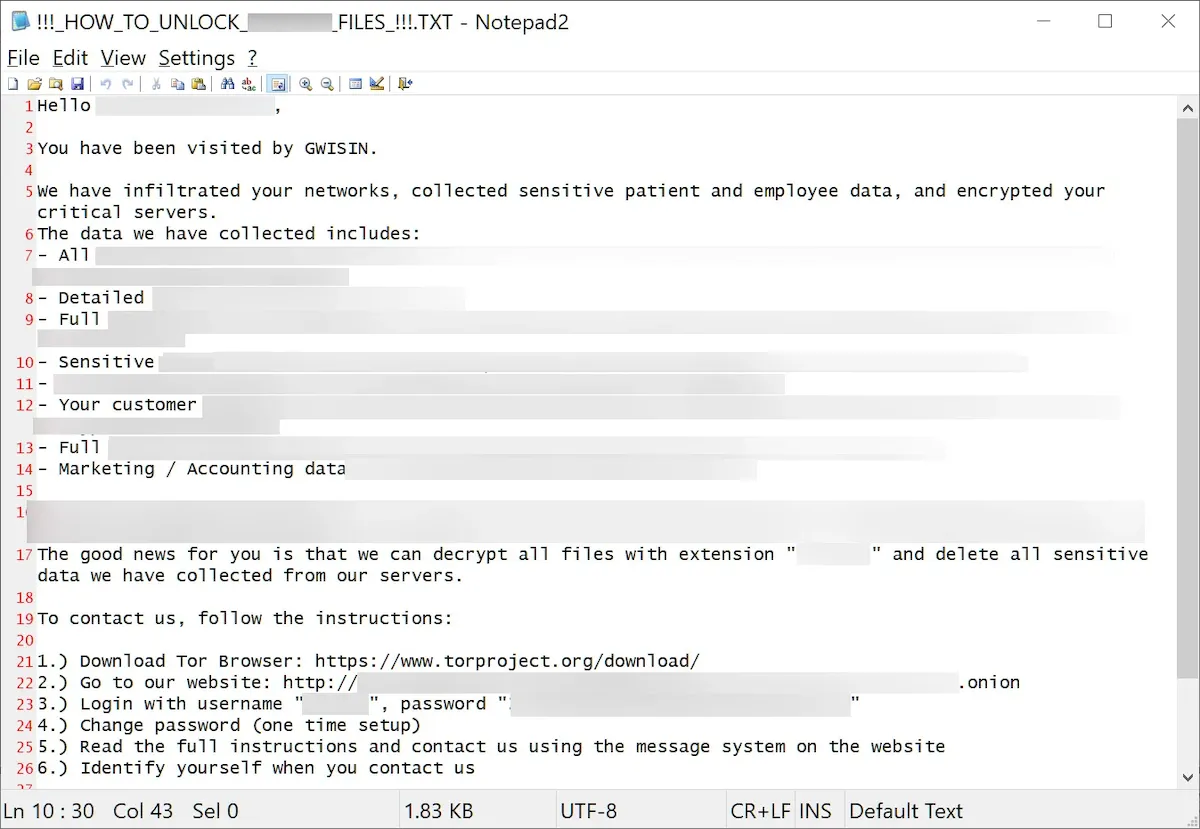

Independentemente do sistema operacional visado no ataque, todos os criptografadores são personalizados para incluir o nome da empresa na nota de resgate e usar uma extensão exclusiva para nomes de arquivos criptografados.

Para uma vítima conhecida pelo site BleepingComputer, os agentes de ameaças personalizaram fortemente a nota de resgate para incluir os dados específicos que foram roubados durante o ataque, que redigimos na nota abaixo.

As notas de resgate são chamadas de ‘!!!_HOW_TO_UNLOCK_[company_name]_FILES_!!!.TXT’ e estão escritas em inglês, com alguns alertas à vítima para não entrar em contato com as agências de aplicação da lei sul-coreanas ou KISA (Coreia da Internet e Agência de Segurança).

Em vez disso, as vítimas são instruídas a visitar um endereço onion usando o navegador Tor, fazer login com as credenciais fornecidas e seguir as instruções sobre como pagar um resgate e restaurar arquivos.

Enquanto AhnLab’s e ReversingLabs observaram que o GwisinLocker visa principalmente empresas industriais e farmacêuticas sul-coreanas, a BleepingComputer está ciente de uma clínica de saúde que também foi visada.