Relatado recentemente por analistas da Netcraft, o novo serviço de phishing Darcula mira usuários de iPhone via iMessage.

Um novo phishing como serviço (PhaaS) chamado ‘Darcula’ usa 20.000 domínios para falsificar marcas e roubar credenciais de usuários de Android e iPhone em mais de 100 países.

Serviço de phishing Darcula mira usuários de iPhone via iMessage

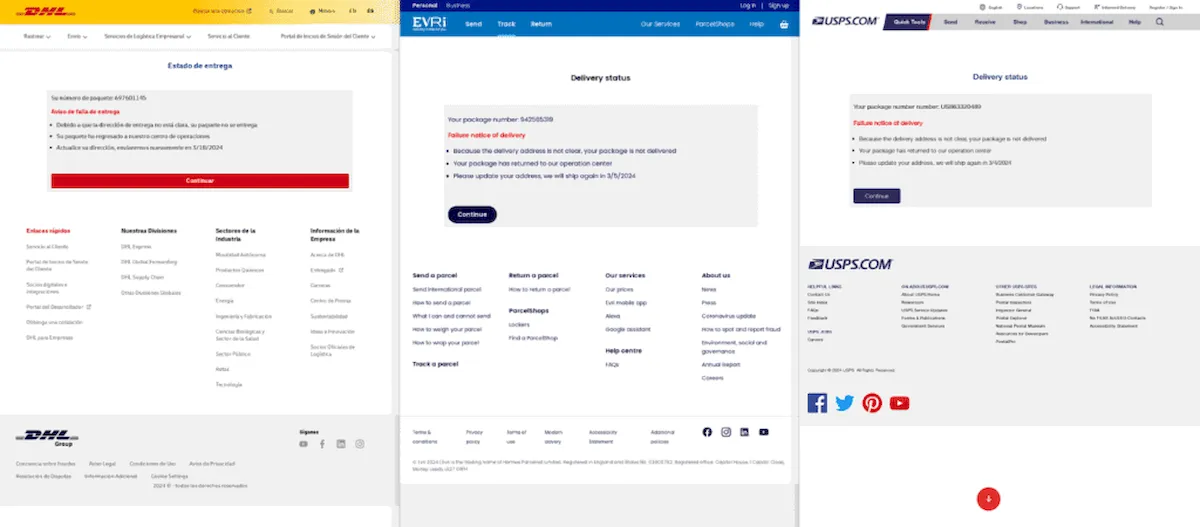

Darcula tem sido usado contra vários serviços e organizações, desde departamentos postais, financeiros, governamentais, fiscais, até empresas de telecomunicações, companhias aéreas, serviços públicos, oferecendo aos fraudadores mais de 200 modelos para escolher.

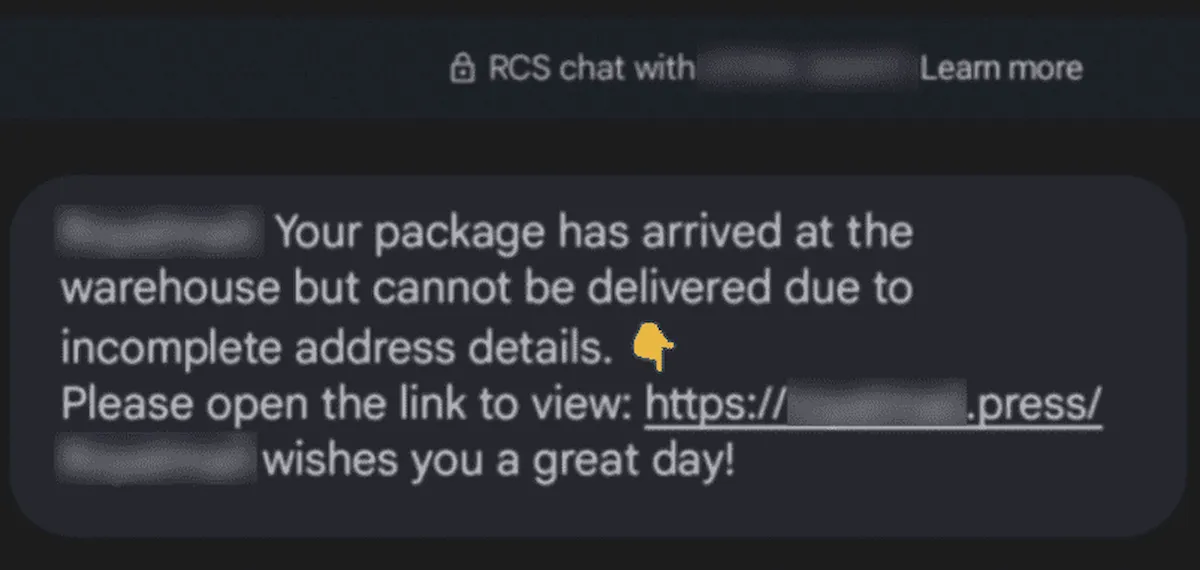

Uma coisa que destaca o serviço é que ele aborda os alvos usando o protocolo Rich Communication Services (RCS) para Google Messages e iMessage em vez de SMS para envio de mensagens de phishing.

Darcula foi documentado pela primeira vez no ano passado pelo pesquisador de segurança Oshri Kalfon, mas os analistas da Netcraft relatam que a plataforma tem se tornado mais popular no espaço do crime cibernético e foi recentemente usada em vários casos de alto perfil.

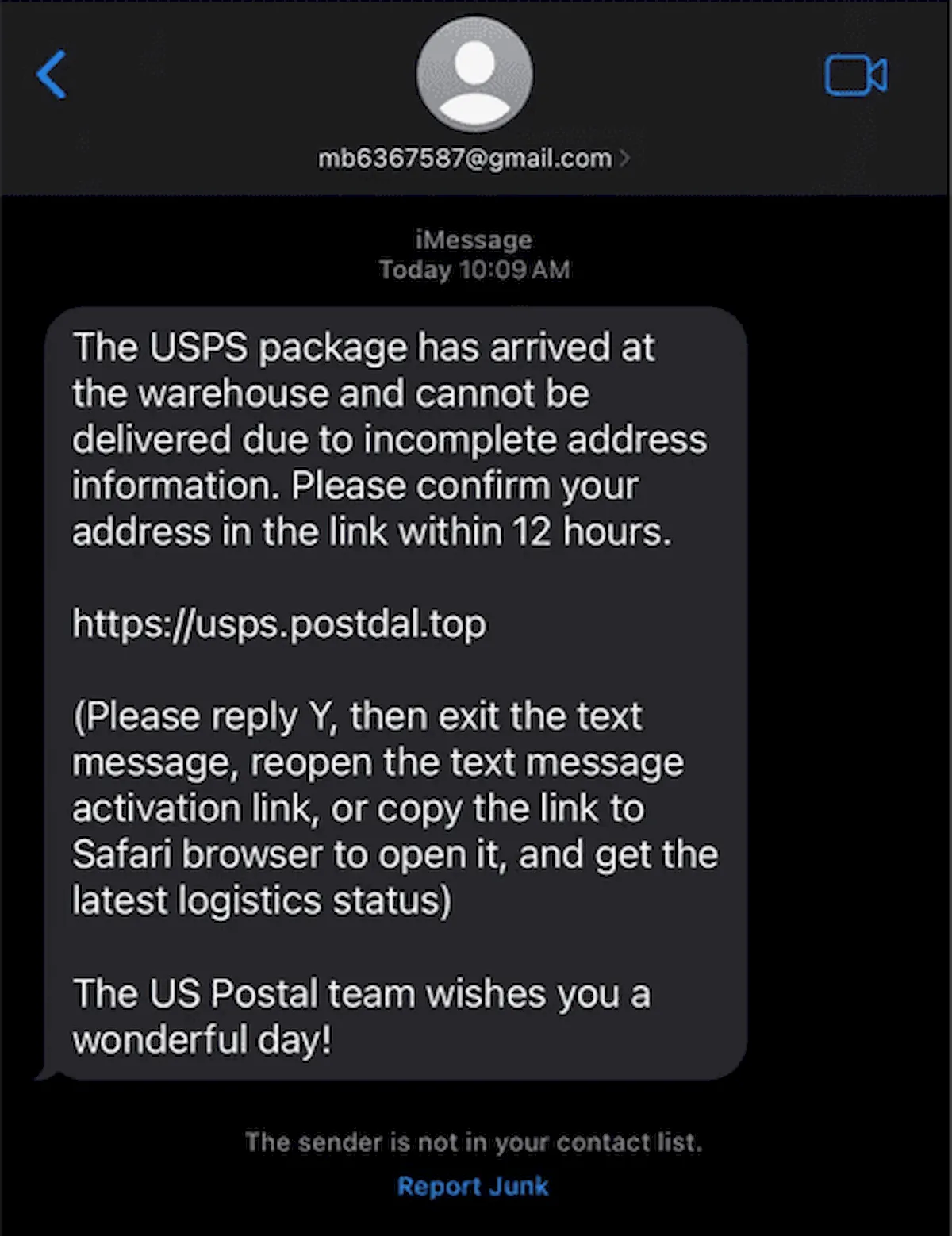

“A plataforma Darcula tem sido usada para vários ataques de phishing de alto perfil no ano passado, incluindo mensagens recebidas em dispositivos Apple e Android no Reino Unido, bem como golpes de pacotes que se fazem passar pelo Serviço Postal dos Estados Unidos (USPS) destacados em vários posts em /r/phishing do Reddit.” – Netcraft

Ao contrário dos métodos tradicionais de phishing, o Darcula emprega tecnologias modernas como JavaScript, React, Docker e Harbor, permitindo atualizações contínuas e adições de novos recursos sem que os clientes precisem reinstalar os kits de phishing.

O kit de phishing oferece 200 modelos de phishing que se fazem passar por marcas e organizações em mais de 100 países. As páginas de destino são de alta qualidade e usam o idioma, logotipos e conteúdo local corretos.

Os fraudadores selecionam uma marca para se fazer passar e executam um script de configuração que instala o site de phishing correspondente e seu painel de gerenciamento diretamente em um ambiente Docker.

O sistema usa o registro de contêineres de código aberto Harbour para hospedar a imagem Docker, enquanto os sites de phishing são desenvolvidos usando React.

Os pesquisadores dizem que o serviço Darcula normalmente usa domínios de nível superior “.top” e “.com” para hospedar domínios registrados para fins específicos para ataques de phishing, enquanto cerca de um terço deles é apoiado pela Cloudflare.

A Netcraft mapeou 20.000 domínios Darcula em 11.000 endereços IP, com 120 novos domínios sendo adicionados diariamente.

Nada de SMS

Darcula diverge das táticas tradicionais baseadas em SMS e, em vez disso, utiliza RCS (Android) e iMessage (iOS) para enviar mensagens às vítimas com links para o URL de phishing.

A vantagem disto é que é mais provável que os destinatários percebam a comunicação como legítima, confiando nas salvaguardas adicionais que não estão disponíveis no SMS.

Além disso, como o RCS e o iMessage suportam criptografia de ponta a ponta, é impossível interceptar e bloquear mensagens de phishing com base no seu conteúdo.

A Netcraft comenta que os recentes esforços legislativos globais destinados a reduzir o crime cibernético baseado em SMS, bloqueando mensagens suspeitas, provavelmente estão empurrando as plataformas PhaaS para protocolos alternativos, como RCS e iMessage.

No entanto, esses protocolos vêm com seus próprios conjuntos de restrições que os cibercriminosos precisam superar.

Por exemplo, a Apple proíbe contas que enviam grandes volumes de mensagens para vários destinatários, e o Google implementou recentemente uma restrição que impede que dispositivos Android com root enviem ou recebam mensagens RCS.

Os cibercriminosos tentam superar essas limitações criando vários IDs Apple e usando conjuntos de dispositivos para enviar um pequeno número de mensagens de cada dispositivo.

Um obstáculo mais desafiador é uma proteção no iMessage que só permite que os destinatários cliquem em um link de URL se tiverem respondido à mensagem.

Para contornar esta medida, a mensagem de phishing instrui o destinatário a responder com um ‘Y’ ou ‘1’ e depois reabrir a mensagem para seguir o link. Este processo pode criar atritos que podem reduzir a eficácia do ataque de phishing.

Os usuários devem tratar com suspeita todas as mensagens recebidas que os incentivam a clicar em URLs, especialmente se o remetente não for reconhecido.

Independentemente da plataforma ou aplicativo, os agentes de ameaças de phishing continuarão experimentando novos métodos de entrega.

Os pesquisadores da Netcraft também recomendam prestar atenção a gramática imprecisa, erros ortográficos, ofertas excessivamente atraentes ou apelos para ações urgentes.