A Kaspersky descobriu que a plataforma de Malware StripedFly infectou mais de um milhão de hosts Windows e Linux.

Sim. Uma sofisticada plataforma de malware multiplataforma chamada StripedFly passou despercebida pelos pesquisadores de segurança cibernética por cinco anos, infectando mais de um milhão de sistemas Windows e Linux durante esse período.

StripedFly infectou mais de um milhão de hosts Windows e Linux

A Kaspersky descobriu a verdadeira natureza da estrutura maliciosa no ano passado, encontrando evidências de sua atividade a partir de 2017, com o malware erroneamente classificado como apenas um minerador da criptomoeda Monero.

Os analistas descrevem o StripedFly como nada menos que impressionante, apresentando mecanismos sofisticados de ocultação de tráfego baseados em TOR, atualização automatizada de plataformas confiáveis, recursos de propagação semelhantes a worms e uma exploração EternalBlue SMBv1 personalizada criada antes da divulgação pública da falha.

Embora não esteja claro se essa estrutura de malware foi utilizada para geração de receita ou espionagem cibernética, a Kaspersky diz que sua sofisticação indica que se trata de um malware APT (ameaça persistente avançada).

Com base no carimbo de data/hora do compilador para o malware, a versão mais antiga conhecida do StripedFly com uma exploração do EternalBlue data de abril de 2016, enquanto o vazamento público pelo grupo Shadow Brokers ocorreu em agosto de 2016.

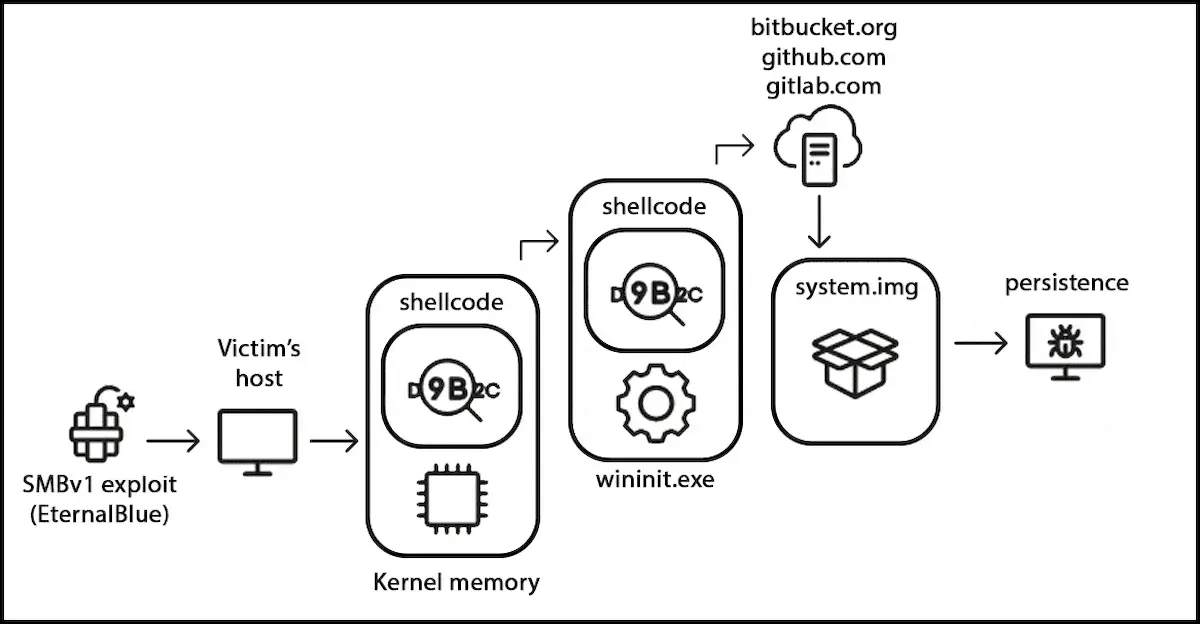

A estrutura do malware StripedFly foi descoberta pela primeira vez depois que a Kaspersky encontrou o shellcode da plataforma injetado no processo WININIT.EXE, um processo legítimo do sistema operacional Windows que lida com a inicialização de vários subsistemas.

Depois de investigar o código injetado, eles determinaram que ele baixa e executa arquivos adicionais, como scripts do PowerShell, de serviços de hospedagem legítimos como Bitbucket, GitHub e GitLab, incluindo scripts do PowerShell.

Investigações adicionais mostraram que os dispositivos infectados provavelmente foram violados primeiro usando um exploit EternalBlue SMBv1 personalizado que tinha como alvo computadores expostos à Internet.

A carga útil final do StripedFly (system.img) apresenta um cliente de rede TOR leve e personalizado para proteger suas comunicações de rede contra interceptação, a capacidade de desabilitar o protocolo SMBv1 e se espalhar para outros dispositivos Windows e Linux na rede usando SSH e EternalBlue.

O servidor de comando e controle (C2) do malware está na rede TOR e a comunicação com ele envolve mensagens de beacon frequentes contendo o ID exclusivo da vítima.

Para persistência em sistemas Windows, o StripedFly ajusta seu comportamento com base no nível de privilégios em que é executado e na presença do PowerShell.

Sem o PowerShell, ele gera um arquivo oculto no diretório %APPDATA%. Nos casos em que o PowerShell está disponível, ele executa scripts para criar tarefas agendadas ou modificar chaves do Registro do Windows.

No Linux, o malware assume o nome ‘sd-pam’. Ele obtém persistência usando serviços systemd, um arquivo .desktop de inicialização automática ou modificando vários arquivos de perfil e inicialização, como arquivos /etc/rc*, profile, bashrc ou inittab.

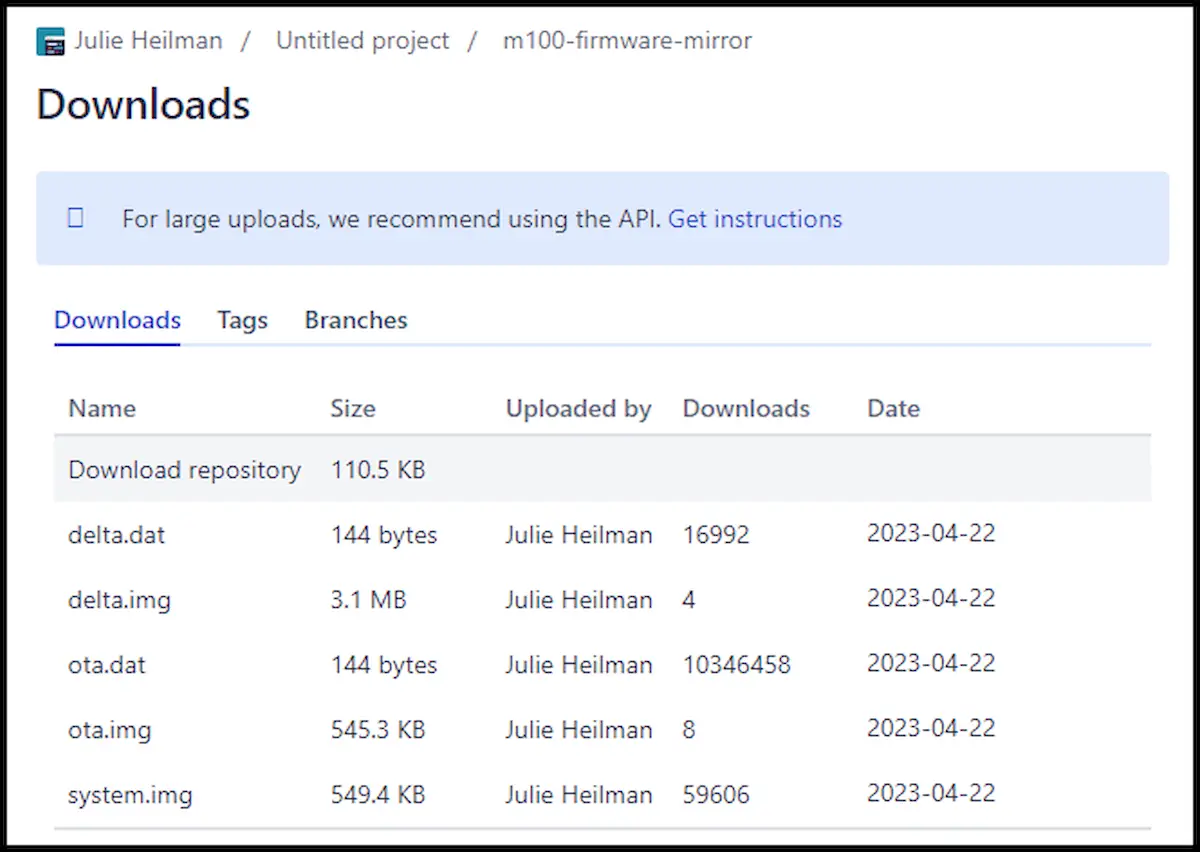

O repositório Bitbucket que entrega a carga útil do estágio final em sistemas Windows indica que entre abril de 2023 e setembro de 2023, ocorreram quase 60.000 infecções de sistema.

Estima-se que StripedFly tenha infectado pelo menos 220.000 sistemas Windows desde fevereiro de 2022, mas as estatísticas anteriores a essa data não estão disponíveis e o repositório foi criado em 2018.

No entanto, a Kaspersky estima que mais de 1 milhão de dispositivos foram infectados pela estrutura StripedFly.

Módulos de malware

O malware opera como um executável binário monolítico com módulos conectáveis, proporcionando uma versatilidade operacional frequentemente associada às operações APT.

Aqui está um resumo dos módulos do StripedFly do relatório da Kaspersky:

- Armazenamento de configuração : armazena configurações de malware criptografadas.

- Atualização/Desinstalação : Gerencia atualizações ou remoções com base em comandos do servidor C2.

- Proxy reverso : Permite ações remotas na rede da vítima.

- Manipulador de comandos diversos : executa comandos variados, como captura de tela e execução de shellcode.

- Coletor de credenciais : verifica e coleta dados confidenciais do usuário, como senhas e nomes de usuário.

- Tarefas repetíveis : Realiza tarefas específicas sob certas condições, como gravação de microfone.

- Módulo Recon : Envia informações detalhadas do sistema para o servidor C2.

- Infector SSH : usa credenciais SSH coletadas para penetrar em outros sistemas.

- Infector SMBv1 : Worms em outros sistemas Windows usando um exploit EternalBlue personalizado.

- Módulo de mineração Monero : Mina Monero enquanto camuflado como um processo “chrome.exe”.

A presença do criptominerador Monero é considerada uma tentativa de desvio, sendo os objetivos principais dos atores da ameaça o roubo de dados e a exploração do sistema facilitada pelos demais módulos.

“A carga útil do malware abrange vários módulos, permitindo que o ator atue como um APT, como um minerador de criptografia e até mesmo como um grupo de ransomware”, diz o relatório da Kaspersky.

“Notavelmente, a criptomoeda Monero extraída por este módulo atingiu seu valor máximo de US$ 542,33 em 9 de janeiro de 2018, em comparação com seu valor de cerca de US$ 10 em 2017. Em 2023, ela manteve um valor de aproximadamente US$ 150.”

“Os especialistas da Kaspersky enfatizam que o módulo de mineração é o principal fator que permite ao malware escapar da detecção por um longo período.”

Os pesquisadores também identificaram links para a variante de ransomware ThunderCrypt, que utiliza o mesmo servidor C2 em “ghtyqipha6mcwxiz[.]onion:1111”.

O “módulo de tarefas repetíveis” também sugere que os atacantes não identificados poderiam estar interessados na geração de receitas para algumas vítimas.