Pesquisadores do Malwarebytes Labs descobriram que um Trojan Android infectou dezenas de milhares de dispositivos em 4 meses. Confira os detalhes dessa ameaça.

O Android é um dos sistemas mais usados em Smartphones. Tanta popularidade, também traz problemas para a plataforma. O maior exemplo disso são as constantes ameaças que surgem atualmente, todas focadas nesse sistema.

Trojan Android infectou dezenas de milhares de dispositivos em 4 meses

Recentemente, um novo trojan dropper, chamado xHelper, foi observado enquanto se espalhava lenta e constantemente para mais e mais dispositivos Android desde maio, com mais de 32.000 smartphones e tablets infectados nos últimos quatro meses.

Os trojan dropper são ferramentas usadas pelos atores de ameaças para fornecer outras ameaças de malware mais perigosas a dispositivos já comprometidos, incluindo, entre outros, trojan clicker, trojan banking e ransomware.

O xHelper, apelidado Android/Trojan.Dropper.xHelper pelos pesquisadores da Malwarebytes Labs (que o descobriram), foi inicialmente identificado como um trojan dropper genérico, apenas para ser atualizado para a classificação de uma ameaça completa depois de entrar nos 10 principais detectados pelo fornecedor de segurança malware mobile em apenas alguns meses.

- Como instalar o Mullvad Browser no Linux via Flatpak

- Como instalar o ClamAV no Linux e usá-lo corretamente

- CryptoChameleon está sendo usado para hackear senha mestra de cofres LastPass

- Malware SoumniBot evita a detecção explorando bugs do Android

Conheça melhor o xHelper Trojan Android infectou dezenas de milhares de dispositivos em 4 meses

Além do grande número de dispositivos encontrados, o xHelper também possui várias outras peculiaridades, incluindo o fato de que ele se espalha usando arquivos DEX (Dalvik Executable) camuflados como arquivos JAR, contendo código de aplicativo Android compilado.

Esse método de infectar novos dispositivos Android é bastante exclusivo, uma vez que a maioria dos Trojan dropper mobile usaria um APK (pacote Android) fornecido com um aplicativo infectado, APKs que são posteriormente descartados na pasta Assets e instalados e executados no smartphone ou tablet comprometido.

Os arquivos DEX criptografados usados pelo xHelper como parte de seu processo de infecção são descriptografados e compilados usando a ferramenta de compilação dex2oat em um binário ELF (Executable and Linkable Format) que é executado nativamente pelo processador do dispositivo.

Ao usar essa técnica complicada, os autores do xHelper diminuem drasticamente a chance de detectar seu conta-gotas e também ocultam suas verdadeiras intenções e objetivo final.

Para analisar o arquivo DEX criptografado, os pesquisadores deixaram infectar um dispositivo Android para exportar a versão descriptografada de seu armazenamento.

No entanto, esta versão foi ofuscada e apresentou variações no código-fonte para todas as amostras descobertas, “dificultando o trabalho de identificar exatamente qual é o objetivo do malware móvel”.

Sobre a descoberta, Nathan Collier, analista sênior de inteligência de malware da Malwarebytes Labs disse o seguinte:

“No entanto, acredito que sua principal função é permitir que comandos remotos sejam enviados para o dispositivo móvel, alinhando-se ao seu comportamento de se esconder em segundo plano como um backdoor.”

“Independentemente de suas verdadeiras intenções, a tentativa inteligente de ofuscar o comportamento do conta-gotas é suficiente para classificar isso como uma ameaça desagradável.”

Furtivo, mas não realmente

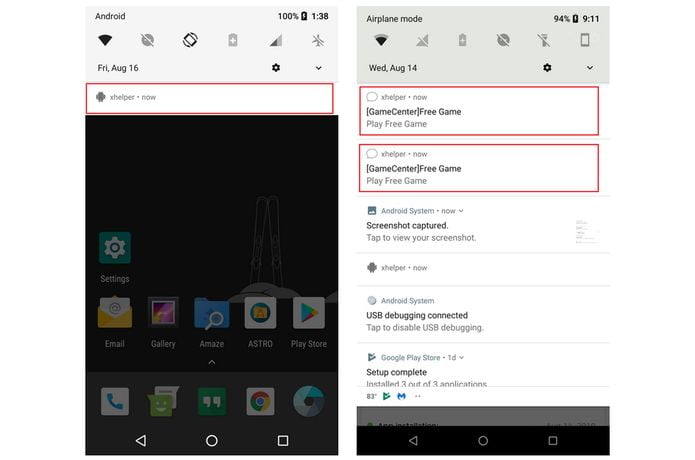

Após analisar todas as amostras, os pesquisadores também descobriram que o xHelper vem em duas variantes distintas, uma que executa suas tarefas maliciosas no modo furtivo completo e outra projetada para trabalhar de maneira semi-furtiva nos dispositivos Android comprometidos, além de mostrar algumas dicas de sua presença.

A variante furtiva evita a criação de qualquer ícone no dispositivo infectado e não mostra nenhum tipo de alerta que revele sua presença.

A variante com apenas metade de seus recursos ninja ativados é muito mais ousada, criando um ícone xhelper no menu de notificações e gradualmente empurrando mais alertas para a área de notificações.

Depois de tocar em uma dessas notificações, as vítimas são redirecionadas para sites com jogos de navegador que, apesar de inofensivos, são mais do que prováveis que permitem aos operadores de malware coletar sua parte do pagamento pelos lucros de cliques gerados por cada visita.

Vetor de infecção ainda é desconhecido

Dada sua capacidade demonstrada de infectar rapidamente novos dispositivos, o xHelper é definitivamente uma ameaça a ser levada em consideração.

O Malwarebytes Labs o encontrou em quase 33.000 dispositivos móveis durante apenas quatro meses e abrange apenas os dispositivos Android em que o Malwarebytes for Android foi instalado.

Como dizem os pesquisadores, o número de smartphones e tablets comprometidos está aumentando a cada dia, com centenas de novos alvos sendo infectados diariamente.

Embora o vetor preciso da infecção ainda não tenha sido descoberto “, a análise mostra que o xHelper está sendo hospedado em endereços IP nos Estados Unidos. Um foi encontrado na cidade de Nova York, Nova York; e outro em Dallas, Texas”.

“Portanto, é seguro dizer que este é um ataque direcionado aos Estados Unidos”, acrescentam os pesquisadores também concluindo que “que esta infecção móvel está sendo disseminada por redirecionamentos da web, talvez por meio dos sites de jogos mencionados acima, que também estão hospedados nos EUA. ou outros sites obscuros”.

Como um método para evitar a infecção, o Malwarebytes Labs recomenda tomar cuidado ao navegar na Web no seu dispositivo Android, selecionando cuidadosamente os sites para celular que você visita.

Infelizmente, este não é o primeiro malware direcionado aos usuários do Android descobertos em agosto, com outro Trojan Dropper detectado pela Kaspersky hoje na forma de um módulo malicioso oculto no aplicativo Android CamScanner, baixado mais de 100 milhões de vezes na Play Store do Google.

Pesquisadores da Doctor Web descobriram anteriormente um trojan clicker agrupado em mais de 33 aplicativos e distribuído pela loja oficial do Google para Android, também baixado mais de 100 milhões de vezes por usuários inocentes.

Na semana passada, outro aplicativo Android, incluindo os recursos de spyware do AhMyth Android RAT de código aberto, conseguiu contornar a proteção automatizada contra malware da Google Play Store duas vezes em apenas duas semanas, como descobriram os pesquisadores da ESET.

O que está sendo falado no blog

- Drivers NVIDIA 435.21 e 435.19.02 lançados – Confira as novidades

- Vulnerabilidade no Ghostscript pode dar acesso a arquivos no Ubuntu

- GNOME e Endless vão promover o uso do software livre na educação

- Flowblade 2.2 lançado – Confira as novidades e veja como instalar

- Trojan Android infectou dezenas de milhares de dispositivos em 4 meses