E a VMware corrigiu bugs criticos do vCenter Server que permitiam execução de código e ignorar a autenticação.

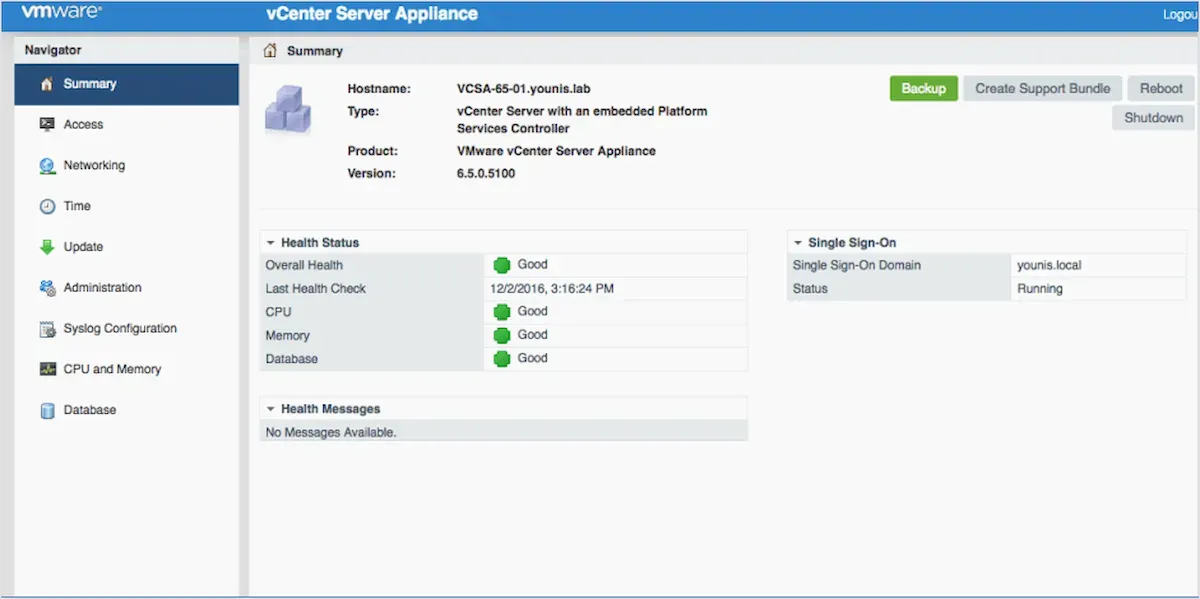

O vCenter Server é o centro de controle do pacote vSphere da VMware e uma solução de gerenciamento de servidor que ajuda os administradores a gerenciar e monitorar a infraestrutura virtualizada.

Agora, a VMware abordou várias falhas de segurança de alta gravidade no vCenter Server, que podem permitir que os invasores obtenham a execução do código e ignorem a autenticação em sistemas não corrigidos.

VMware corrigiu bugs criticos do vCenter Server

Os bugs de segurança foram encontrados na implementação do protocolo DCE/RPC usado pelo vCenter Server. Esse protocolo permite uma operação perfeita em vários sistemas, criando um ambiente virtual unificado de computação.

A VMware emitiu atualizações de segurança para quatro bugs de alta gravidade hoje, incluindo heap-overflow (CVE-2023-20892), use-after-free (CVE-2023-20893), leitura fora dos limites (CVE-2023-20895 ), falhas de gravação fora dos limites (CVE-2023-20894).

Os dois primeiros (CVE-2023-20892, CVE-2023-20893) podem ser explorados por invasores não autenticados com acesso à rede para obter execução de código em ataques de alta complexidade que não requerem interação do usuário e podem resultar em perda total de confidencialidade, integridade e disponibilidade.

“O vCenter Server contém uma vulnerabilidade de estouro de heap devido ao uso de memória não inicializada na implementação do protocolo DCERPC”, disse a VMware.

“Um ator mal-intencionado com acesso de rede ao vCenter Server pode explorar esse problema para executar código arbitrário no sistema operacional subjacente que hospeda o vCenter Server.”

Atores de ameaças direcionados ao CVE-2023-20895 podem desencadear uma leitura fora dos limites e corrupção de memória, permitindo que eles ignorem a autenticação em dispositivos vCenter Server sem patch.

Uma quinta vulnerabilidade de leitura fora dos limites do vCenter Server rastreada como CVE-2023-20896 pode ser explorada remotamente em ataques de negação de serviço direcionados a vários serviços VMware no host de destino (por exemplo, vmcad, vmdird, vmafdd).

Todas as vulnerabilidades abordadas hoje foram encontradas e relatadas pelos pesquisadores de segurança do Cisco Talos, Dimitrios Tatsis e Aleksandar Nikolic.

Na semana passada, a VMware corrigiu um ESXi zero-day explorado por hackers do estado chinês para backdoor de máquinas virtuais Windows e Linux para roubar dados.

Na terça-feira, a empresa também alertou os clientes de que uma vulnerabilidade crítica corrigida na ferramenta de análise Aria Operations for Networks agora é explorada ativamente em ataques.