Procurando minimizar os relatos de incidentes, o Google diz que os casos recentes de abuso de API por malware não é um problema de API.

O Google está minimizando os relatos de malware que abusa de uma API não documentada do Google Chrome para gerar novos cookies de autenticação quando os anteriormente roubados expiram.

Abuso de API por malware não é um problema de API, diz o Google

No final de novembro de 2023, foram relatadas duas operações de malware para roubo de informações chamadas Lumma e Rhadamanthys, alegando que poderiam restaurar cookies de autenticação expirados do Google roubados em ataques.

Esses cookies poderiam então ser carregados nos navegadores dos agentes de ameaças para obter acesso às contas do Google de um usuário infectado.

Desde então, quatro outros ladrões de informações adotaram a mesma técnica, incluindo Stealc em 1º de dezembro, Medusa em 11 de dezembro, RisePro em 12 de dezembro e Whitesnake em 26 de dezembro.

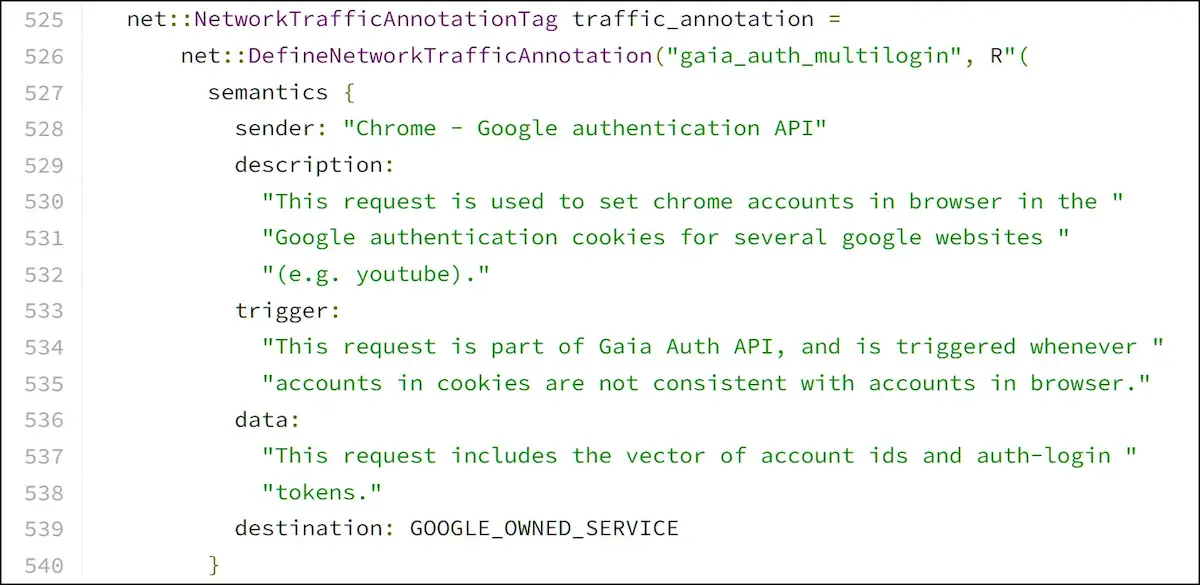

Na semana passada, a empresa de segurança cibernética CloudSEK revelou que essas operações de malware para roubo de informações estão abusando de um endpoint da API “MultiLogin” do Google OAuth para gerar novos cookies de autenticação funcionais quando os cookies originais do Google roubados da vítima expiram.

Acredita-se que esta API foi projetada para sincronizar contas em diferentes serviços do Google, aceitando um vetor de IDs de contas e tokens de login de autenticação.

As tentativas do BleepingComputer de aprender mais sobre esta API do Google não tiveram sucesso e a única documentação pode ser encontrada no código-fonte do Google Chrome.

O pesquisador do CloudSEK, Pavan Karthick, disse ao BleepingComputer que o malware que rouba informações e abusa desse recurso agora roubará vários tokens do Google Chrome.

Esses tokens incluem cookies de autenticação para sites do Google e um token especial que pode ser usado para atualizar ou gerar novos tokens de autenticação.

Como os cookies de autenticação regulares expiram após um determinado período de tempo, eles eventualmente se tornam inutilizáveis para o autor da ameaça.

No entanto, desde que o usuário não tenha saído do Google Chrome ou revogado todas as sessões associadas às suas contas, os agentes da ameaça podem usar esse token especial de “Atualização” para gerar novos tokens de autenticação quando os anteriores expirarem.

Esses novos tokens permitem que eles continuem acessando as contas por muito mais tempo do que normalmente seria permitido.

nfelizmente, o Google vê esse abuso de API apenas como um roubo regular de cookies baseado em malware.

“O Google está ciente de relatos recentes de uma família de malware roubando tokens de sessão”, disse o Google ao BleepingComputer em comunicado na semana passada.

“Ataques envolvendo malware que roubam cookies e tokens não são novos; atualizamos rotineiramente nossas defesas contra tais técnicas e para proteger os usuários que são vítimas de malware. Neste caso, o Google tomou medidas para proteger quaisquer contas comprometidas detectadas.”

No entanto, fontes familiarizadas com este problema disseram ao BleepingComputer que o Google acredita que a API está funcionando conforme esperado e que nenhuma vulnerabilidade está sendo explorada pelo malware.

A solução do Google para esse problema é simplesmente fazer com que os usuários saiam do navegador Chrome no dispositivo afetado ou eliminem todas as sessões ativas por meio de g.co/mydevices. Fazer isso invalidará o token de atualização e o tornará inutilizável com a API.

Como o malware que rouba informações roubou suas credenciais, você também deve alterar sua senha do Google por precaução, especialmente se usar as mesmas credenciais em outros sites.

“Enquanto isso, os usuários devem tomar medidas contínuas para remover qualquer malware de seus computadores e recomendamos ativar a Navegação segura aprimorada no Chrome para proteção contra phishing e downloads de malware”, recomenda ainda o Google.

Embora essas etapas recomendadas mitiguem o impacto das infecções por malware que roubam informações, a maioria das pessoas infectadas com esse tipo de malware não saberá quando executar essas etapas.

Quando as pessoas são infectadas por malware que rouba informações, normalmente não sabem até que suas contas sejam acessadas sem permissão e abusadas de alguma forma detectável.

Por exemplo, um funcionário da Orange España, a segunda maior operadora de telefonia móvel do país, teve suas senhas roubadas por um malware que rouba informações.

No entanto, ninguém sabia até que credenciais roubadas foram usadas para fazer login na conta RIPE da empresa e modificar sua configuração de BGP, causando um impacto de 50% no desempenho e interrupções na Internet para os clientes da Orange.

Embora o Google diga que detectou aqueles que foram afetados por esse abuso de API e os notificou, o que acontece com as futuras vítimas?

Além disso, como os usuários saberão que devem sair do navegador para invalidar os tokens de autenticação quando, em primeiro lugar, nem sabem que foram infectados?

Por esse motivo, uma solução melhor seria restringir o acesso a essa API de alguma forma para evitar abusos por parte das operações de malware como serviço. Infelizmente, não parece que isso esteja acontecendo.

O site BleepingComputer perguntou ao Google quais planos eles têm para mitigar esse abuso de API, mas não recebeu resposta a essas perguntas.