Os pesquisadores da Zimperium descobriram que alguns APKs maliciosos evitam detecção com truques de compactação.

Atores de ameaças distribuem cada vez mais APKs Android maliciosos (instaladores de aplicativos empacotados) que resistem à descompilação usando algoritmos de compactação não suportados, desconhecidos ou fortemente ajustados.

A principal vantagem dessa abordagem é evitar a detecção por ferramentas de segurança usando análise estática e dificultar o exame por pesquisadores, atrasando o desenvolvimento de uma compreensão profunda de como funciona uma variedade de malware do Android.

APKs maliciosos evitam detecção com truques de compactação

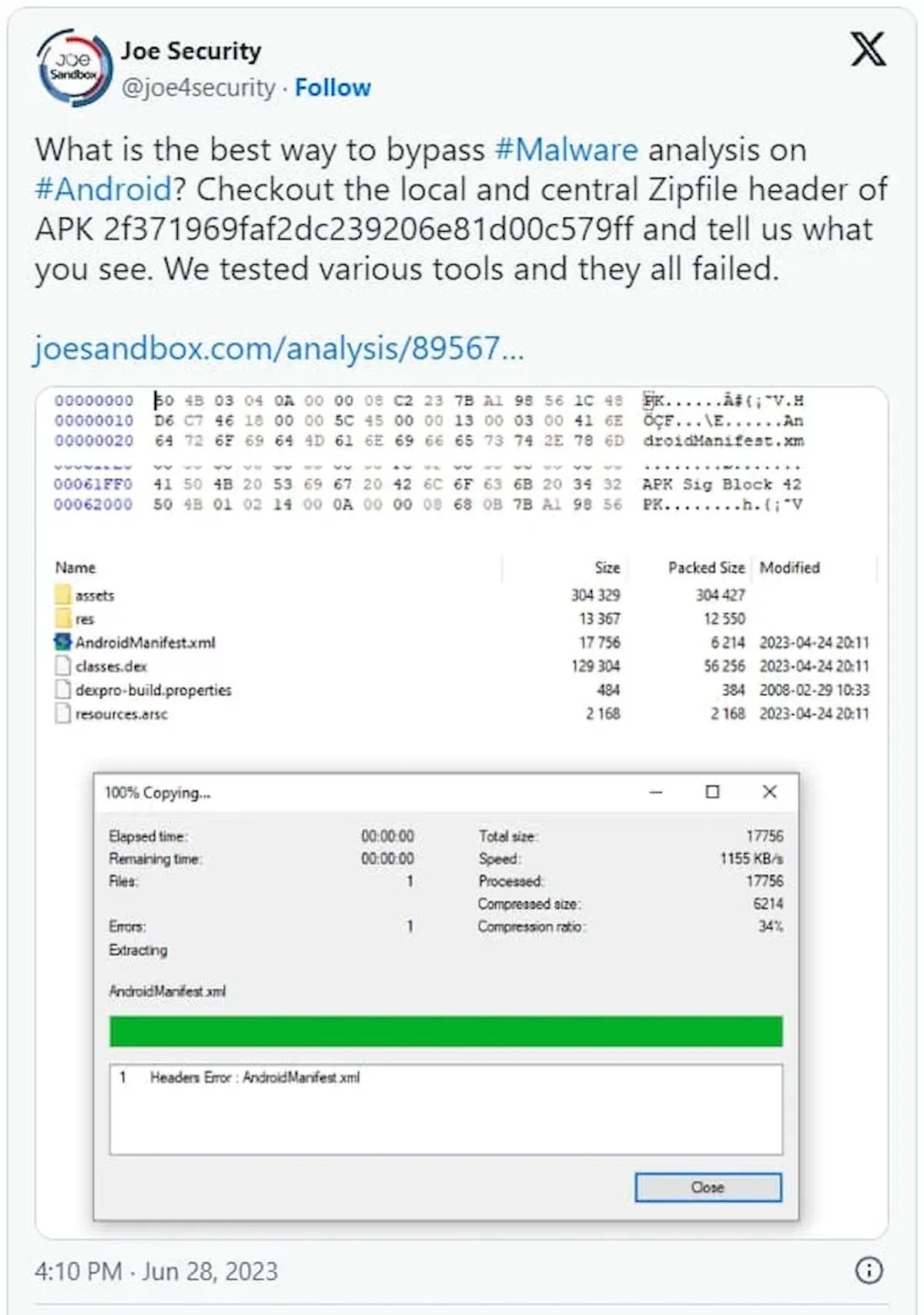

A Zimperium, membro da ‘App Defense Alliance’ dedicada a identificar e eliminar malware do Google Play, analisou o cenário de resistência à descompilação após um tweet de Joe Security que exibiu um APK que escapa à análise, mas funciona perfeitamente em dispositivos Android.

Um relatório do zLab publicado ontem afirma que 3.300 APKs estão usando esses métodos incomuns de anti-análise, o que pode fazer com que muitos deles travem.

No entanto, os pesquisadores encontraram um subconjunto de 71 APKs maliciosos que funcionam bem no sistema operacional Android versão 9 (API 28) e posteriores.

A Zimperium esclarece que nenhum desses aplicativos está na Google Play Store, mas lista seus hashes na parte inferior do relatório para ajudar as pessoas que adquirem aplicativos de lojas de terceiros a encontrá-los e desinstalá-los.

Os APKs do Android usam o formato ZIP em dois modos, um sem compactação e outro usando o algoritmo DEFLATE.

Os APKs compactados usando métodos de compactação incompatíveis ou desconhecidos não são instaláveis no Android 8 e versões anteriores, mas funcionarão bem nas versões 9 e posteriores do Android.

O Zimperium testou os aplicativos amostrados em ferramentas de descompactação como JADX, APKtool e macOS Archive Utility, e nenhum deles conseguiu descompactar o APK para análise.

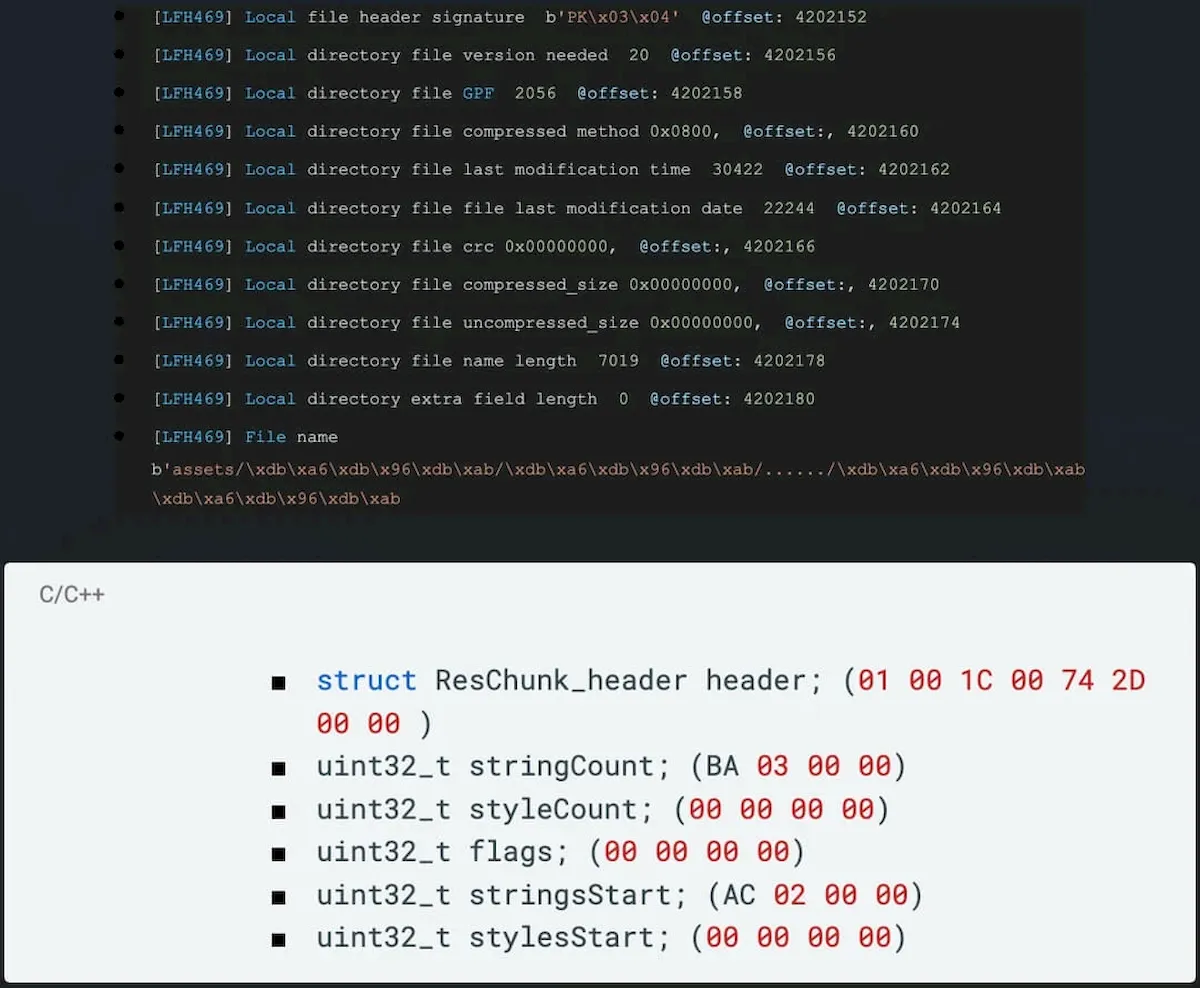

Além de usar métodos de compactação não suportados, o Zimperium também descobriu que autores de APK maliciosos usam nomes de arquivo que ultrapassam 256 bytes para causar travamentos em ferramentas de análise, corromper o arquivo AndroidManifest.xml para ofuscação e usar String Pools malformados para travar ferramentas que dividem arquivos XML do Android .

Todas essas são técnicas anti-análise e, embora o Zimperium não se aprofunde exatamente no que esses APKs maliciosos fazem, é improvável que a intenção de ocultar suas funções seja benigna.

Como os APKs baixados de fora do Google Play não podem ser verificados, a melhor maneira de se proteger contra essas ameaças é evitar a instalação de aplicativos Android de sites de terceiros.

Se você precisar instalar um aplicativo fora do Google Play, verifique-o com uma ferramenta AV móvel confiável antes da instalação.

Durante a instalação do aplicativo, preste atenção às permissões solicitadas e procure sinais de alerta não relacionados à funcionalidade principal do aplicativo.

Finalmente, “enraizar” seu dispositivo Android torna o usuário um administrador, permitindo que APKs maliciosos sejam executados com os privilégios mais altos no sistema operacional, então isso geralmente é desencorajado.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.