Por causa de vulnerabilidade CVE-2023-25954, alguns Apps da Kyocera podem ser usados para levar malware ao Android.

Alguns aplicativos de impressão Kyocera para Android é vulnerável ao tratamento indevido de intenções, permitindo que outros aplicativos mal-intencionados abusem da falha para baixar e potencialmente instalar malware nos dispositivos.

Apps da Kyocera podem ser usados para levar malware ao Android

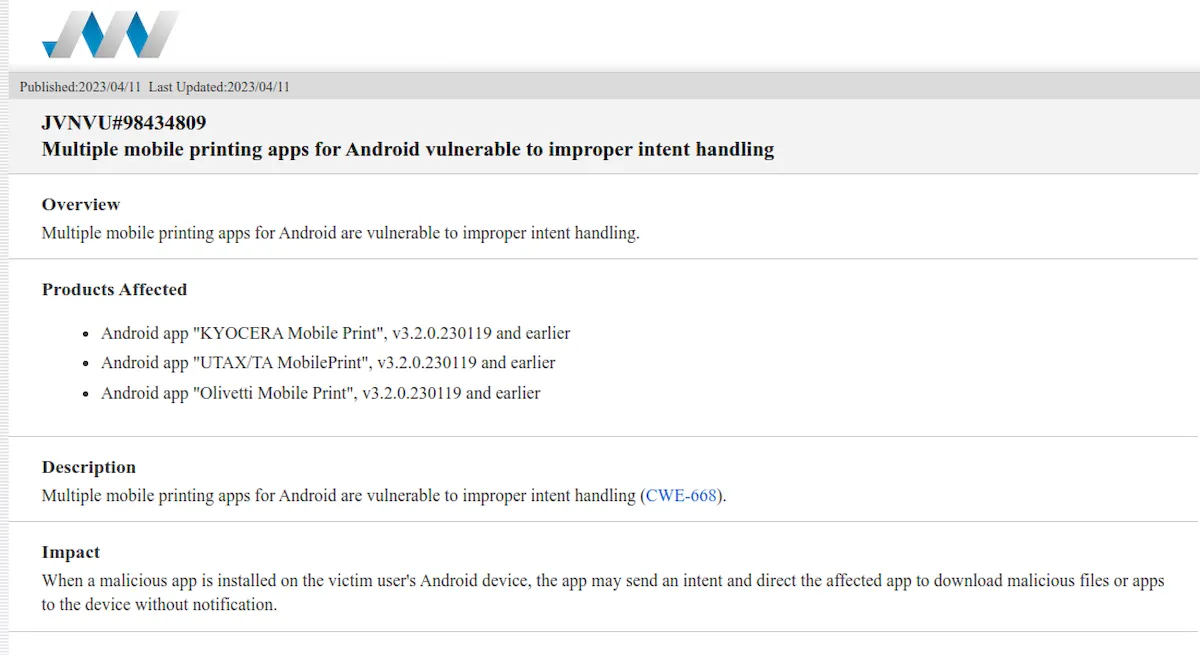

De acordo com um aviso de segurança da JVN (Japanese Vulnerability Notes), um portal apoiado pelo estado dedicado a aumentar a conscientização sobre questões de segurança, o problema, a falha é rastreada como CVE-2023-25954 e afeta os seguintes aplicativos:

- KYOCERA Mobile Print v3.2.0.230119 e anterior (1 milhão de downloads no Google Play)

- UTAX/TA Mobile Print v3.2.0.230119 e anterior (100 mil downloads no Google Play)

- Olivetti Mobile Print v3.2.0.230119 e anterior (10 mil downloads no Google Play)

Embora os aplicativos listem editores diferentes, eles são baseados no mesmo código; portanto, a vulnerabilidade afeta todos os três.

A KYOCERA publicou um boletim de segurança sobre o problema ontem, pedindo aos usuários de seu aplicativo de impressão que atualizem para a versão 3.2.0.230227, atualmente disponível no Google Play.

“A classe de aplicativo do KYOCERA Mobile Print permite a transmissão de dados de aplicativos móveis maliciosos de terceiros, o que pode resultar no download de arquivos maliciosos”, diz o aviso do fornecedor.

“E, usando a funcionalidade do navegador KYOCERA Mobile Print, sites maliciosos podem ser acessados e arquivos maliciosos podem ser baixados e executados, o que pode levar à aquisição de informações internas em dispositivos móveis.”

Para que tal ataque ocorra, o usuário também deve instalar um segundo aplicativo malicioso em seu dispositivo que acionará o download da carga útil.

Apesar desse requisito atenuar a gravidade da falha, seria fácil distribuir um aplicativo malicioso que se aproveitasse do problema, pois não precisaria incluir código arriscado, solicitar a aprovação de permissões arriscadas na instalação etc.

Em vez disso, teria apenas que verificar a presença desses aplicativos vulneráveis e abusar deles para instalar malware.

A próxima versão do Android 14 está preparada para lidar com intenções com mais segurança, mitigando os riscos associados e tornando mais difícil ocultar a verdadeira natureza das trocas de dados “sob o capô”.

A partir do Android 14, a troca de intents entre apps será restrita, exigindo a definição de destinatários específicos pelo remetente, a declaração de quais informações um app precisa receber de outros apps e se os receptores devem ou não ser limitados a transmissões do sistema .

Esse aprimoramento de segurança protegeria aplicativos privilegiados, como utilitários de impressão, de intenções maliciosas enviadas por outros aplicativos em execução no mesmo dispositivo.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.