Também conhecido como ‘Transparent Tribe’, o grupo de hackers APT36 infecta dispositivos Android usando apps clones do YouTube.

APT36 é um ator de ameaças alinhado ao Paquistão, conhecido por usar aplicativos Android maliciosos ou sofisticados para atacar entidades governamentais e de defesa indianas, aquelas que lidam com assuntos da região da Caxemira e ativistas de direitos humanos no Paquistão.

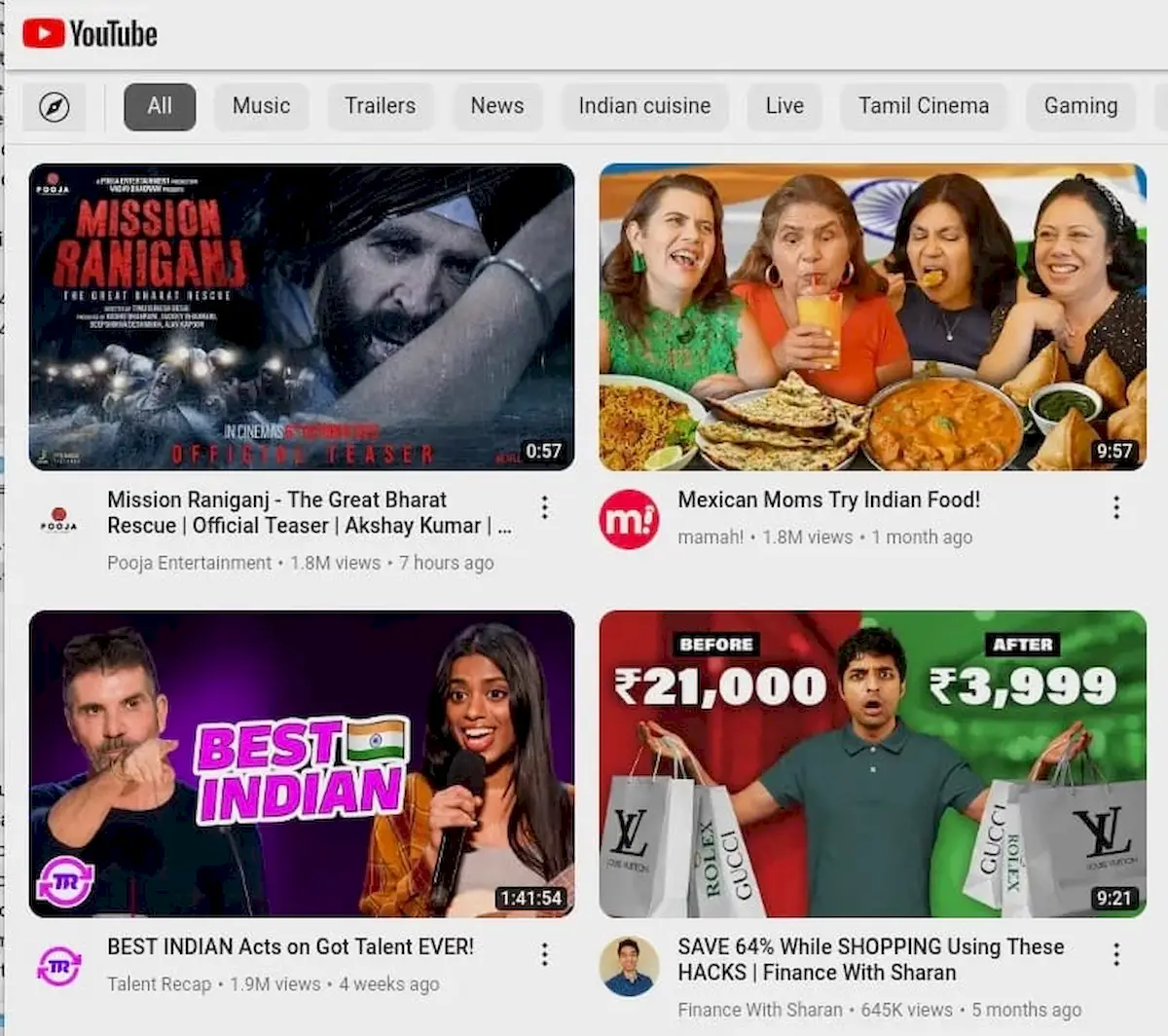

Agora, o grupo de hackers APT36, também conhecido como ‘Transparent Tribe’, foi observado usando pelo menos três aplicativos Android que imitam o YouTube para infectar dispositivos com seu trojan de acesso remoto (RAT) exclusivo, ‘CapraRAT’.

APT36 infecta dispositivos Android usando apps clones do YouTube

Sim. O APT36 infecta dispositivos Android usando apps clones do YouTube. Depois que o malware é instalado no dispositivo da vítima, ele pode coletar dados, gravar áudio e vídeo ou acessar informações confidenciais de comunicação, operando essencialmente como uma ferramenta de spyware.

Esta última campanha foi detectada pelo SentinelLabs, que alerta pessoas e organizações ligadas às forças armadas ou à diplomacia na Índia e no Paquistão para serem muito cautelosos com os aplicativos do YouTube para Android hospedados em sites de terceiros.

Os APKs maliciosos são distribuídos fora do Google Play, a loja oficial de aplicativos do Android, então as vítimas provavelmente são projetadas socialmente para baixá-los e instalá-los.

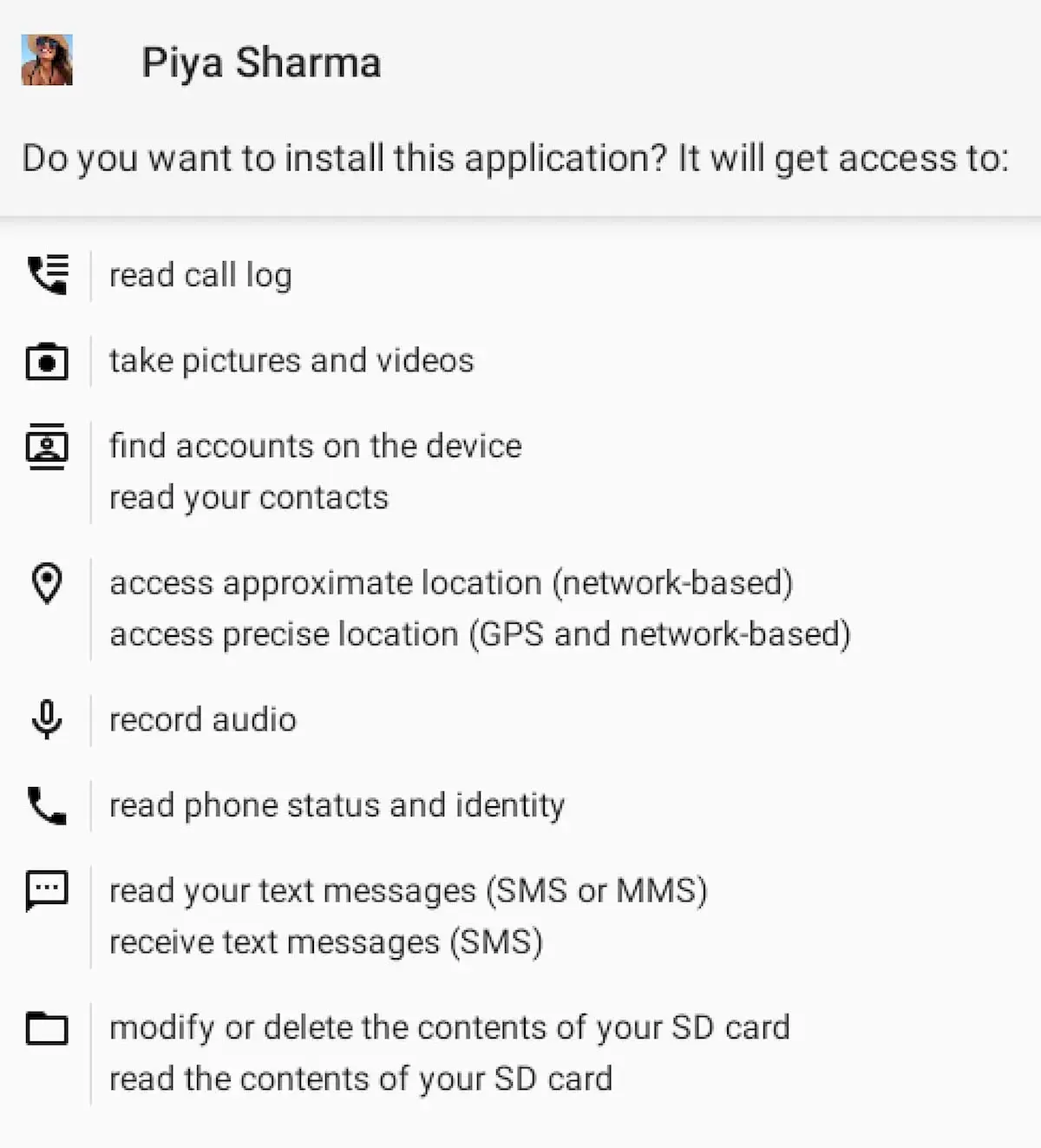

Os APKs foram carregados no VirusTotal em abril, julho e agosto de 2023, com dois deles sendo chamados de ‘YouTube’ e um ‘Piya Sharma’ associado ao canal de uma persona provavelmente usada em táticas baseadas em romance.

Durante a instalação, os aplicativos de malware solicitam inúmeras permissões arriscadas, algumas das quais a vítima pode tratar sem suspeitar de um aplicativo de streaming de mídia como o YouTube.

A interface dos aplicativos maliciosos tenta imitar o aplicativo YouTube real do Google, mas se assemelha a um navegador da web em vez do aplicativo nativo devido ao uso do WebView de dentro do aplicativo trojanizado para carregar o serviço. Além disso, faltam vários dos recursos disponíveis na plataforma real.

Assim que o CapraRAT estiver instalado e funcionando no dispositivo, ele executa as seguintes ações:

- Gravando com o microfone, câmeras frontal e traseira

- Coleta de conteúdo de mensagens SMS e multimídia, registros de chamadas

- Envio de mensagens SMS, bloqueando SMS recebidos

- Iniciando chamadas telefônicas

- Fazendo capturas de tela

- Substituindo configurações do sistema, como GPS e rede

- Modificando arquivos no sistema de arquivos do telefone

SentinelLabs relata que as variantes CapraRAT detectadas na campanha recente apresentam melhorias em relação às amostras analisadas anteriormente, indicando desenvolvimento contínuo.

Com relação à atribuição, os endereços do servidor C2 (comando e controle) com os quais o CapraRAT se comunica estão codificados no arquivo de configuração do aplicativo e foram associados a atividades anteriores da Transparent Tribe.

Alguns endereços IP recuperados pelo SentinelLabs estão vinculados a outras campanhas RAT, embora a relação exata entre os atores da ameaça e aqueles ainda não esteja clara.

Concluindo, a Transparent Tribe continua as suas atividades de espionagem cibernética na Índia e no Paquistão, utilizando a sua assinatura Android RAT, agora disfarçada de YouTube, demonstrando evolução e adaptabilidade.

O SentinelLabs observa que, embora a fraca segurança operacional do grupo de ameaças torne as suas campanhas e ferramentas facilmente identificáveis, o lançamento contínuo de novas aplicações proporciona-lhes uma vantagem indescritível, alcançando consistentemente novas vítimas potenciais.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.