O grupo de hackers iraninano APT42 está implantando spyware Android personalizado. Confira os detalhes dessa perigosa ameaça.

Um novo grupo de hackers patrocinado pelo Estado iraniano conhecido como APT42 foi descoberto usando um malware personalizado para Android para espionar alvos de interesse.

APT42 está implantando spyware Android personalizado

A empresa de segurança cibernética coletou evidências suficientes para determinar que o APT42 é um agente de ameaças patrocinado pelo Estado que se envolve em ciberespionagem contra indivíduos e organizações de interesse particular para o governo iraniano.

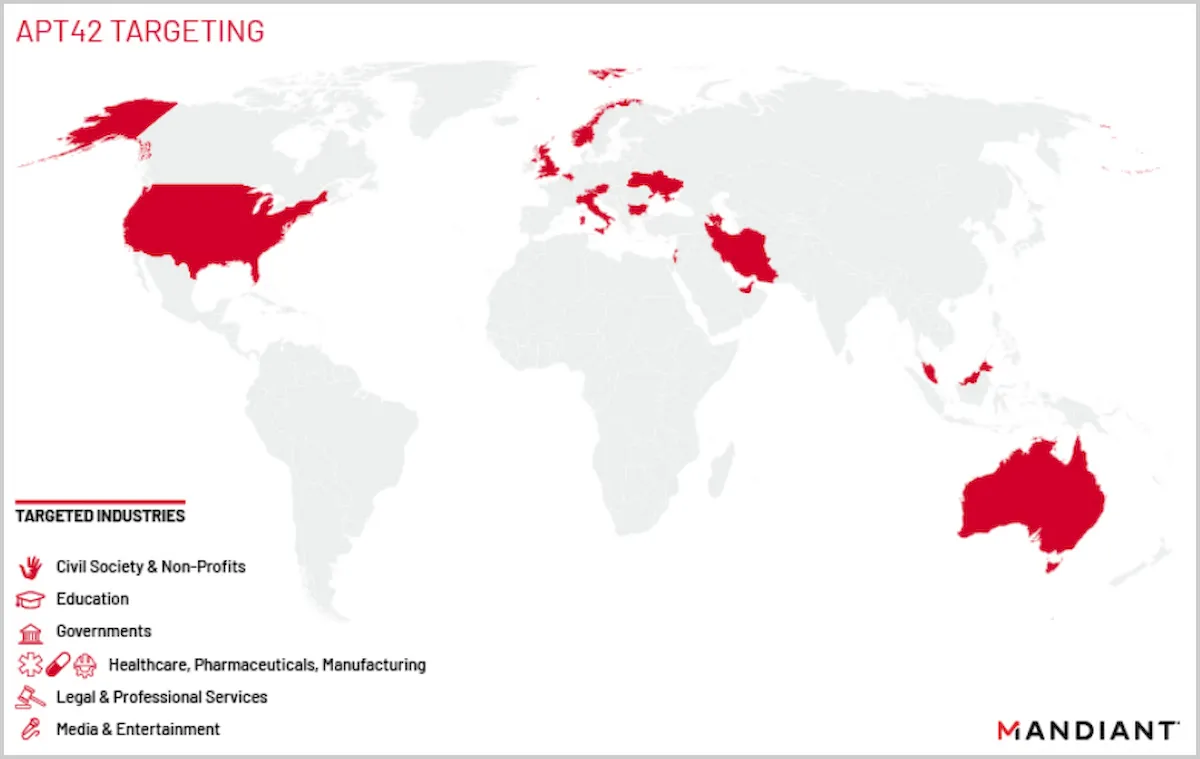

Os primeiros sinais de atividade do APT42 datam de sete anos atrás e giram em torno de longas campanhas de spear phishing que visavam funcionários do governo, formuladores de políticas, jornalistas, acadêmicos de todo o mundo e dissidentes iranianos.

O objetivo dos hackers é roubar credenciais de conta. No entanto, em muitos casos, eles também implantam uma variedade de malware Android personalizada capaz de rastrear vítimas, acessar o armazenamento do dispositivo e extrair dados de comunicação.

De acordo com a Mandiant, que descobriu as atividades do novo grupo de hackers, o APT42 realizou pelo menos 30 operações em 14 países desde 2015.

No entanto, esta é provavelmente apenas uma pequena parte que surgiu devido a erros de segurança da operação que permitiram que fossem rastreados.

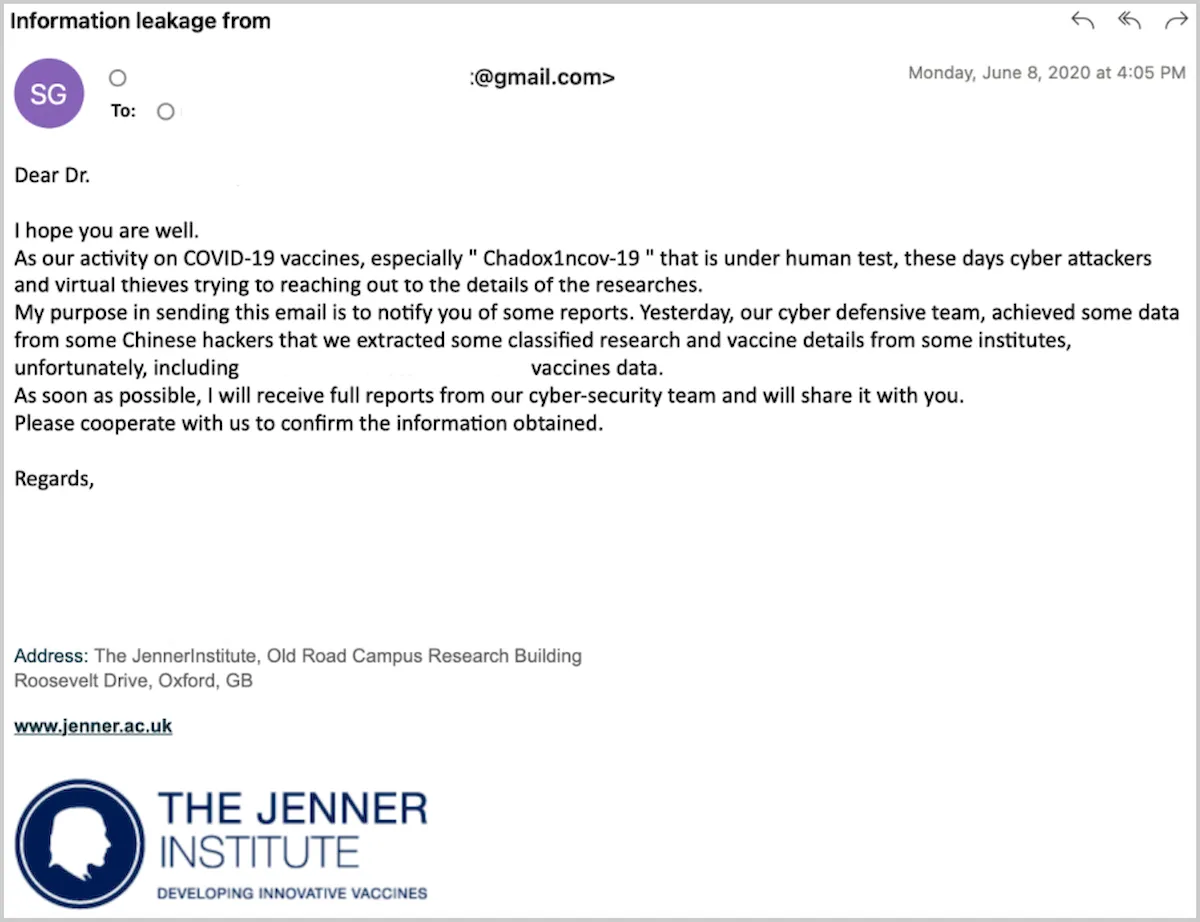

O grupo trocou de alvo várias vezes para corresponder aos interesses de coleta de inteligência em mudança. Por exemplo, em 2020, o APT42 usou e-mails de phishing representando um vacinologista da Universidade de Oxford para atingir produtos farmacêuticos estrangeiros.

Em 2021, o APT42 usou endereços de e-mail comprometidos de organizações de mídia dos EUA para direcionar vítimas com pedidos de entrevista falsos, interagindo com eles por 37 dias antes de atacar uma página de coleta de credenciais.

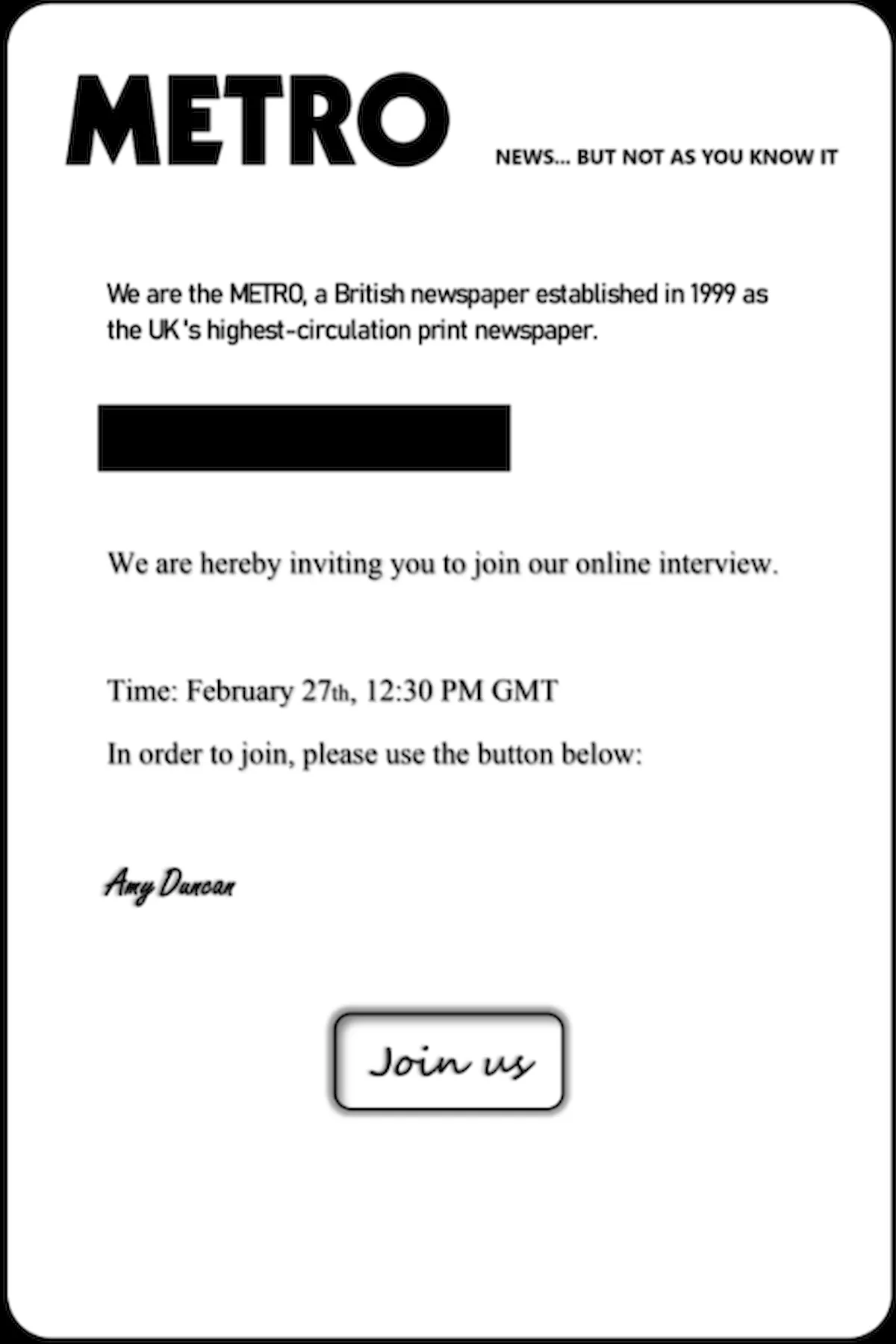

Mais recentemente, em fevereiro de 2022, os hackers se passaram por uma agência de notícias britânica para atingir professores de ciências políticas na Bélgica e nos Emirados Árabes Unidos.

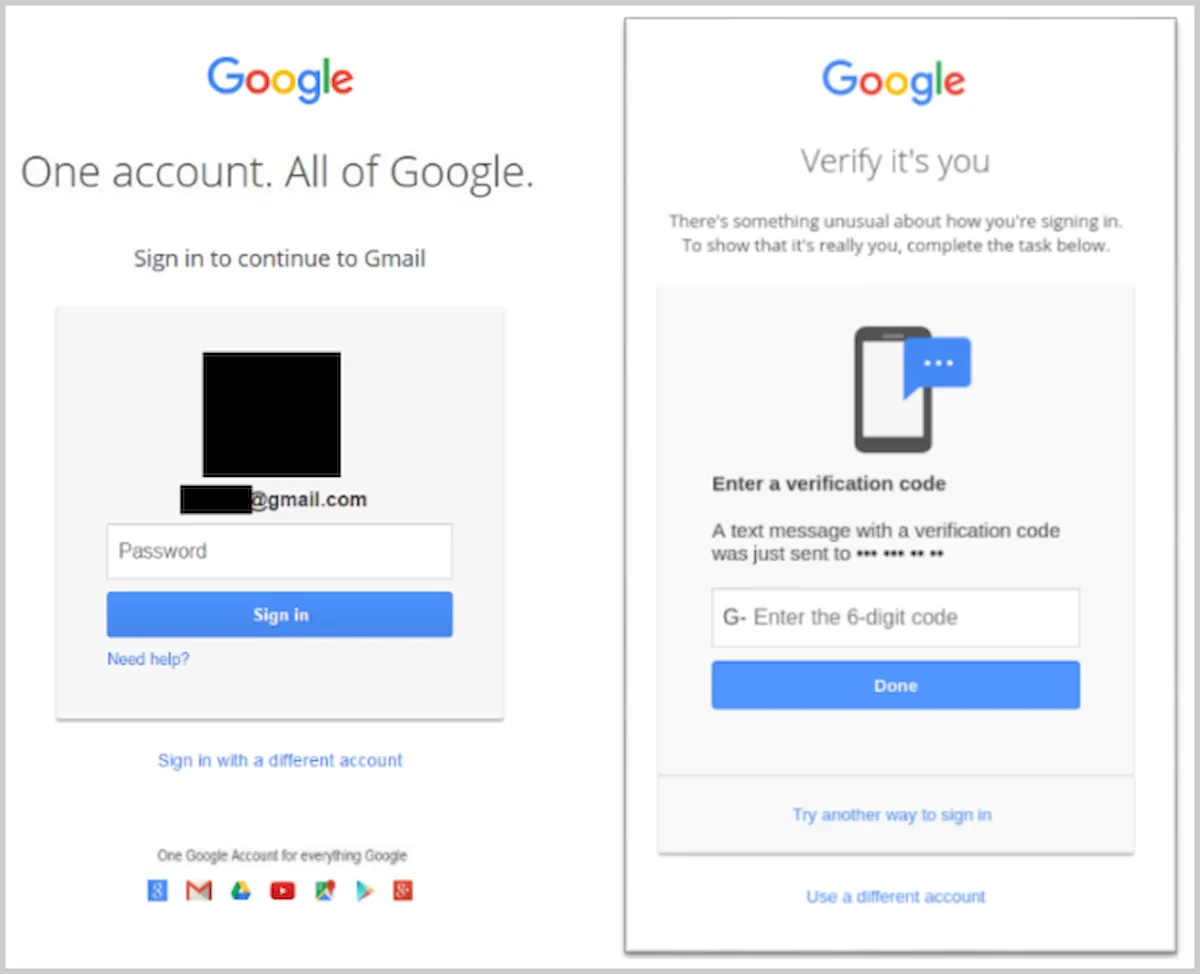

Na maioria dos casos, os hackers visavam a coleta de credenciais direcionando suas vítimas para páginas de phishing feitas para aparecer como portais de login legítimos.

Eles fazem isso enviando links encurtados ou um anexo em PDF contendo botões que levam a páginas de coleta de credenciais também capazes de interceptar códigos MFA.

A variedade de malware móvel usada nas campanhas APT42 ajuda o agente da ameaça a rastrear de perto seus alvos de maior interesse, exfiltrando chamadas telefônicas, caixas de entrada de SMS e gravações de áudio da sala diariamente.

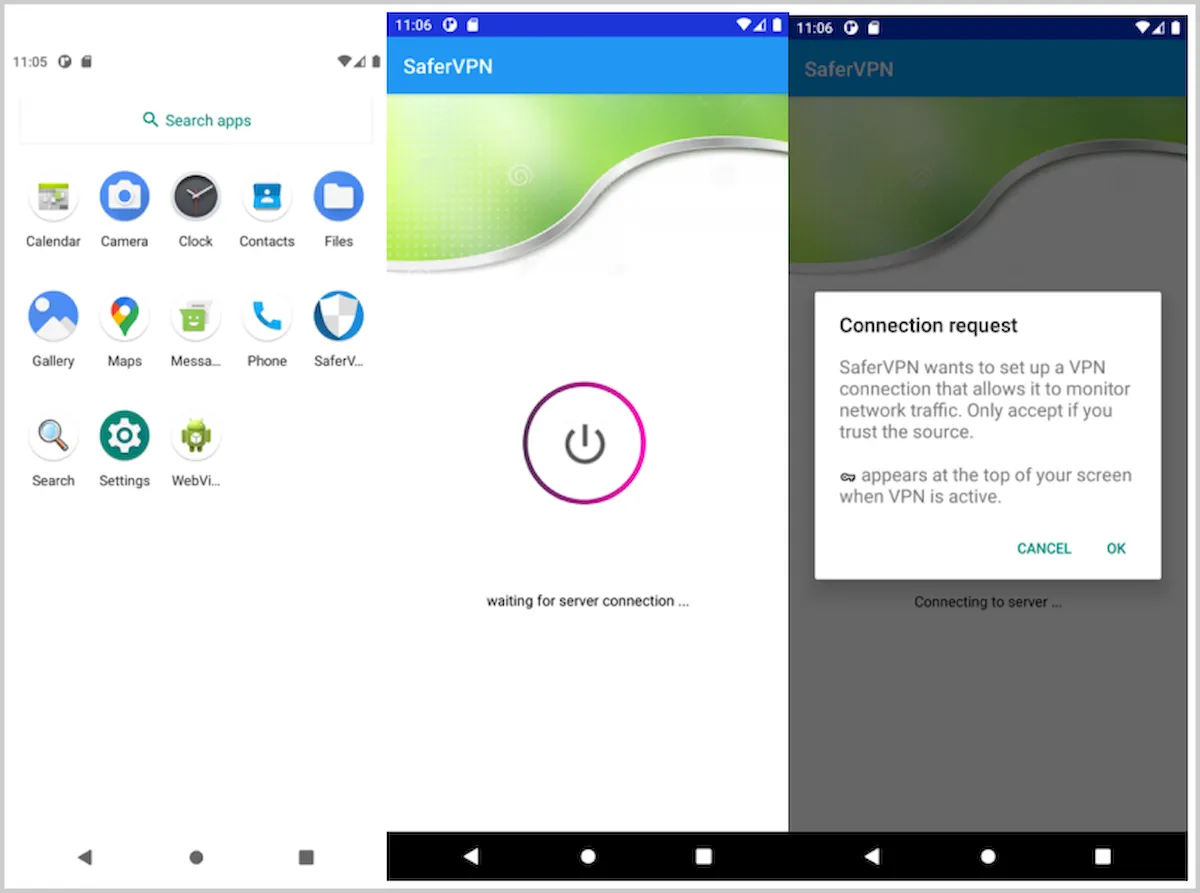

Mandiant diz que o spyware do Android se espalha principalmente para alvos iranianos por meio de textos SMS contendo links para um aplicativo de mensagens ou VPN que pode ajudar a contornar as restrições impostas pelo governo.

“O uso de malware Android para atingir indivíduos de interesse do governo iraniano fornece ao APT42 um método produtivo de obter informações confidenciais sobre alvos, incluindo movimento, contatos e informações pessoais.”, comenta Mandiant no relatório técnico.

“A capacidade comprovada do grupo de gravar chamadas telefônicas, ativar o microfone e gravar o áudio, exfiltrar imagens e tirar fotos sob comando, ler mensagens SMS e rastrear a localização GPS da vítima em tempo real representa um risco no mundo real para vítimas individuais de esta campanha.”

No entanto, a Mandiant também relata a descoberta de páginas de destino para baixar aplicativos de mensagens instantâneas em árabe, para que os agentes de ameaças também tenham implantado o malware Android fora do Irã.

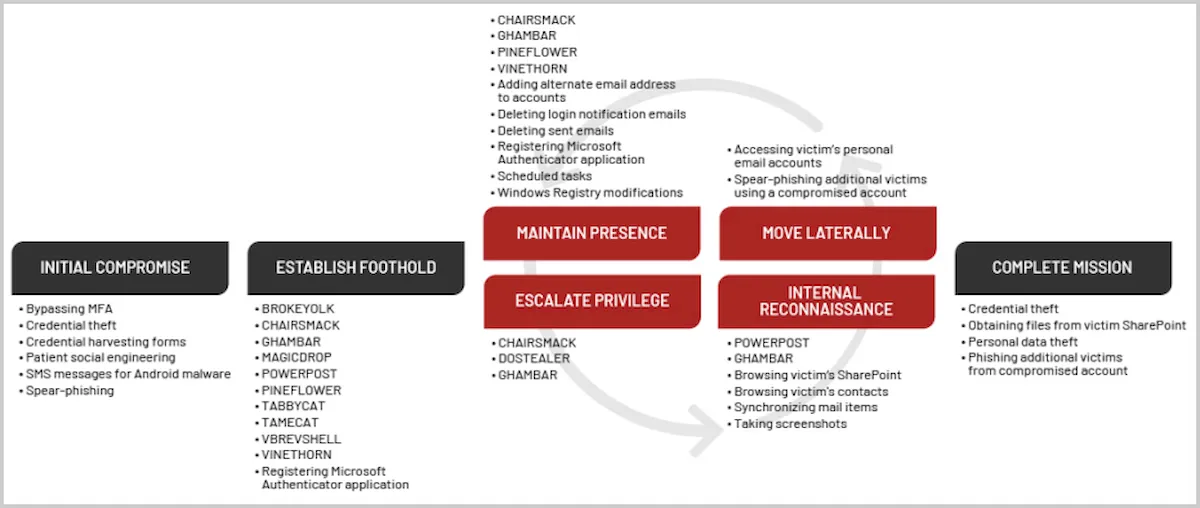

O APT42 usa um rico conjunto de malware personalizado leve em sistemas Windows para estabelecer um ponto de apoio e roubar credenciais que permitirão escalar privilégios e realizar reconhecimento na rede.

Para movimentação lateral, os hackers enviam e-mails de phishing para colegas do usuário comprometido. Ao mesmo tempo, a presença em sistemas recém-violados é protegida pela adição de tarefas agendadas e novas chaves de registro do Windows.

Mandiant destaca um link entre os TTPs do APT42 e a atividade de ransomware usando o BitLocker, relatado em novembro de 2021 pela Microsoft.

“Em uma campanha observada, o PHOSPHORUS alvejou a VPN Fortinet FortiOS SSL e os servidores Exchange locais não corrigidos globalmente com a intenção de implantar ransomware em redes vulneráveis.”, descreveu o relatório da Microsoft.

Enquanto a Microsoft nomeou o cluster de ameaças ‘Phosphorus’ em seu relatório, a Mandiant agora diz que há evidências técnicas e OSINT suficientes para vincular os ataques ao APT42, juntamente com o APT35.

Finalmente, a Mandiant avaliou com confiança moderada que o APT42 e o APT35 são ambos nomes do IRGC (Corpo da Guarda Revolucionária Islâmica), que os EUA designam como uma organização terrorista.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.