Lançado pela primeira vez em 2016, o Botnet Phorpiex está de volta com novos truques, e mais difícil de interromper. Entenda!

O botnet Phorpiex desativado anteriormente ressurgiu com uma nova infraestrutura de controle e comando ponto a ponto, tornando o malware mais difícil de interromper.

Botnet Phorpiex está de volta com novos truques, e mais difícil de interromper

Esse botnet foi lançado pela primeira vez em 2016 e rapidamente acumulou um enorme exército de mais de 1 milhão de dispositivos ao longo dos anos.

O malware gera receita para seus desenvolvedores trocando endereços de criptomoedas copiados para a área de transferência do Windows por endereços sob seu controle ou enviando e-mails de sextorção para assustar as pessoas e fazê-las pagar por extorsão.

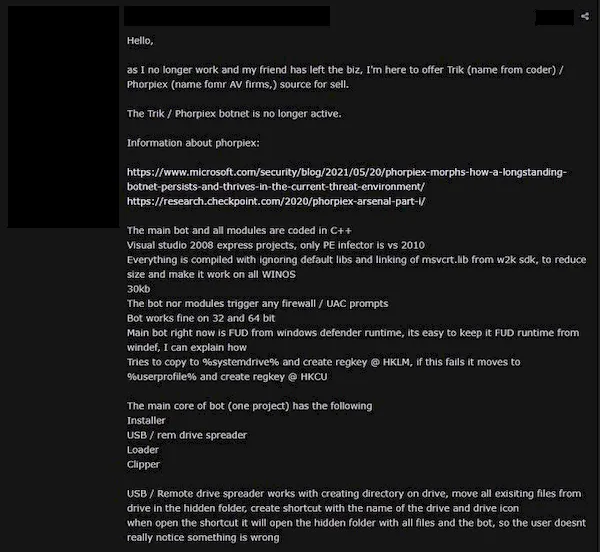

No entanto, após mais de cinco anos de desenvolvimento, os operadores do Phorpiex desligaram sua infraestrutura e tentaram vender o código-fonte do botnet em um fórum de hackers.

Embora não se saiba se os agentes da ameaça poderiam vender seu malware, os pesquisadores da Check Point viram que a infraestrutura foi reativada em setembro, menos de duas semanas após a publicação “à venda”.

Desta vez, porém, os servidores de comando e controle distribuíram uma nova variante do botnet que incluía alguns novos truques para tornar mais difícil encontrar os operadores ou derrubar a infraestrutura.

Quando o Phorpiex foi relançado em setembro, a Check Point o viu distribuindo uma nova variante de malware chamada “Twizt”, que permite que o botnet opere sem comandos centralizados e servidores de controle.

Em vez disso, a nova variante Twizt Phorpiex adicionou um comando ponto a ponto e sistema de controle que permite que vários dispositivos infectados retransmitam comandos uns aos outros se os servidores de comando e controle estáticos estiverem offline.

“Simultaneamente, os servidores C&C começaram a distribuir um bot nunca antes visto. Chamava-se ‘Twizt’ e permite que o botnet funcione com sucesso sem servidores C&C ativos, já que pode operar em modo ponto a ponto.”, explicou o novo relatório da Check Point.

“Isso significa que cada um dos computadores infectados pode atuar como um servidor e enviar comandos para outros bots em uma cadeia.”

Essa nova infraestrutura P2P também permite que os operadores alterem o endereço IP dos principais servidores C2 conforme necessário, enquanto permanecem ocultos em um enxame de máquinas Windows infectadas.

Os novos recursos incluídos na variante Twizt incluem:

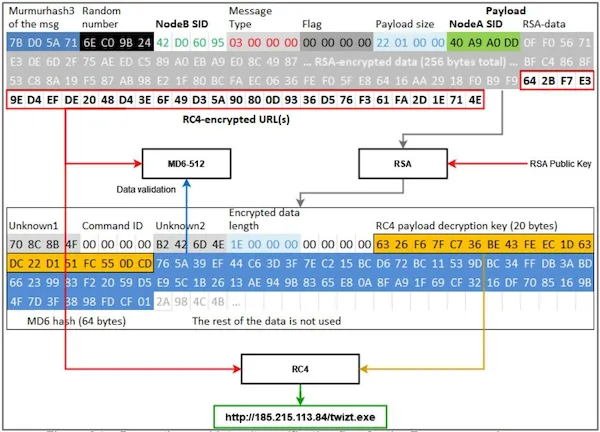

- Um modo de operação ponto a ponto (sem C2).

- Um sistema de verificação de integridade de dados.

- Um protocolo binário personalizado (TCP ou UDP) com duas camadas de criptografia RC4.

Twizt também pode baixar cargas úteis adicionais por meio de uma lista de caminhos e URLs base codificados ou depois de receber o comando correspondente do servidor C2.

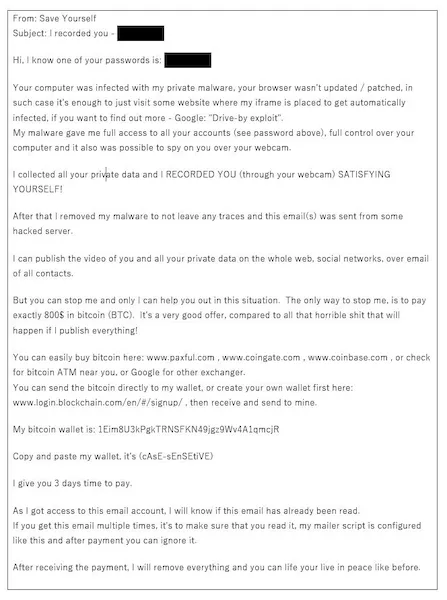

A Phorpiex era anteriormente conhecida por entregar campanhas de spam de sextorção em grande escala, permitindo que os agentes da ameaça enviassem mais de 30.000 e-mails de sextorção por hora.

Os operadores ganhavam cerca de US$ 100.000 por mês enganando as pessoas para que enviassem criptografia e o faziam com relativa facilidade.

O botnet também usa criptografia, ou um sequestrador de área de transferência, que substitui os endereços da carteira de criptomoedas copiados para a área de transferência do Windows por aqueles controlados pelos agentes da ameaça.

Portanto, agora, quando uma pessoa tenta enviar criptomoeda para outro endereço, ela é enviada para aqueles que estão sob o controle do ator da ameaça.

Como os endereços de criptomoeda são difíceis de lembrar, as pessoas provavelmente não perceberão que sua criptomoeda foi roubada até que percebam que ela foi para o endereço errado.

Devido à capacidade do botnet de funcionar sem um C2 ou qualquer gerenciamento central, mesmo que seus operadores sejam presos e a infraestrutura seja desativada, as máquinas infectadas ainda direcionarão as transações para as carteiras erradas.

A CheckPoint identificou 60 Bitcoin exclusivos e 37 carteiras Ethereum exclusivas usadas para essa finalidade e disse que Dogecoin, Dash, Monero e Zilliqa também são visados.

Quanto às carteiras suportadas pelo clipper da versão mais recente do Phorpiex, são elas: LISK, POLKADOT, BITCOIN, WAVES, DASH, DOGECOIN, ETHEREUM, LITECOIN, RIPPLE, BITTORRENT, ZCASH, TEZOS, ICON, QTUM, RAVENCOIN, NEM, NEO, SMARTCASH, ZILLIQA, BITTORRENT, ZCASH, TEZOS, ICON, QTUM, RAVENCOIN, NEM, NEO, SMARTCASH, ZILLIQA, ZCASH, MONOSCOIN, PRIVATE, YCASH, YCASH, MONOSCO PRIVATE, YCASH, BEROIT, YCASH, CARDANO, GROESTLCOIN, STELLAR, BITCOIN GOLD, BAND PROTOCOL, PERFECT MONEY USD, PERFECT MONEY EURO, PERFECT MONEY BTC.

Nos últimos doze meses, a Phorpiex sequestrou 969 transações usando seu componente de criptografia, roubando 3,64 Bitcoin ($ 172.300), 55,87 Ether ($ 216.000) e $ 55.000 em tokens ERC20.

Com o botnet Phorpiex evoluindo seu código para usar novos recursos de controle e comando ponto a ponto, isso mostra que o malware ainda está em desenvolvimento ativo.

“O surgimento de tais recursos sugere que o botnet pode se tornar ainda mais estável e, portanto, mais perigoso.”, alerta a Check Point.

Para se proteger contra ameaças como Phorpiex, o Check Point oferece as seguintes dicas:

- Ao realizar transações de criptomoeda, certifique-se de verificar se o endereço da carteira colada é de fato o correto.

- Realizar uma pequena transação de teste antes de enviar uma grande quantia também é uma precaução razoável para evitar perder muito dinheiro.

- Atualize seus sistemas operacionais e aplicativos instalados para corrigir vulnerabilidades.

- Certifique-se de não clicar por engano em um anúncio ao pesquisar carteiras e ferramentas de criptomoeda, pois esses anúncios geralmente levam a golpes.

Finalmente, as transações de criptomoeda não podem ser revertidas, e a recuperação de quantias perdidas só pode acontecer se a aplicação da lei obtiver acesso à carteira do ator da ameaça.

Embora as operações de aplicação da lei tenham sido capazes de recuperar pagamentos de resgate no passado, raramente é o caso, então não conte com isso.