Para resolver de vez um problema gravíssimo, um bug crítico de um plugin WordPress foi corrigido com atualização forçada.

Sites WordPress usando Ninja Forms, um plugin de criação de formulários com mais de 1 milhão de instalações, foram atualizados em massa esta semana para uma nova versão que aborda uma vulnerabilidade crítica de segurança provavelmente explorada em estado selvagem.

Bug crítico de um plugin WordPress foi corrigido com atualização forçada

A vulnerabilidade é uma falha de injeção de código que afeta várias versões do Ninja Forms, começando com a versão 3.0 e superior.

O analista de ameaças do Wordfence, Ramuel Gall, descobriu ao fazer engenharia reversa do patch que invasores não autenticados podem explorar esse bug remotamente para chamar várias classes de formulários Ninja usando uma falha no recurso Merge Tags.

A exploração bem-sucedida permite que eles assumam completamente os sites WordPress não corrigidos por meio de várias cadeias de exploração, uma delas permitindo a execução remota de código via desserialização para assumir completamente o site de destino.

“Descobrimos uma vulnerabilidade de injeção de código que possibilitou que invasores não autenticados chamassem um número limitado de métodos em várias classes Ninja Forms, incluindo um método que não serializava o conteúdo fornecido pelo usuário, resultando em injeção de objetos.”, disse a líder de inteligência de ameaças do Wordfence, Chloe Chamberland.

“Isso pode permitir que invasores executem códigos arbitrários ou excluam arquivos arbitrários em sites onde uma cadeia POP separada estava presente.”

Embora não tenha havido um anúncio oficial, os sites mais vulneráveis parecem já ter sido atualizados à força com base no número de downloads desde que essa falha foi corrigida em 14 de junho.

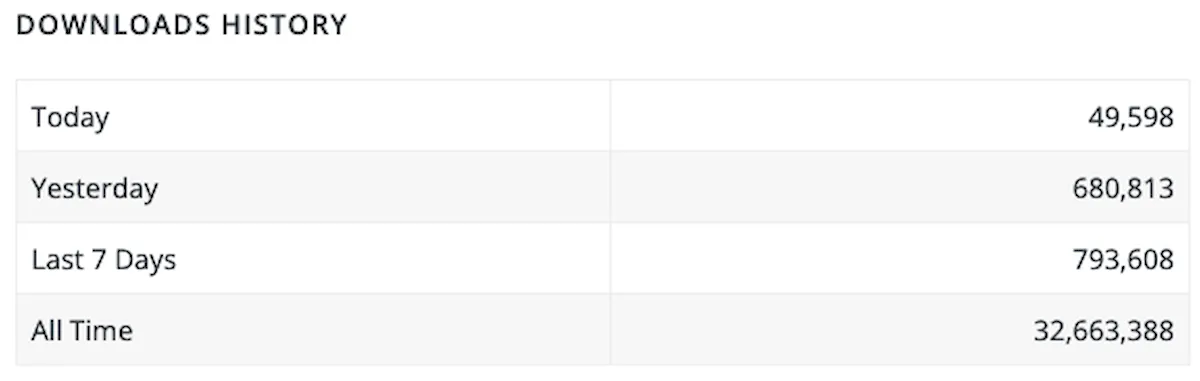

De acordo com as estatísticas de downloads do Ninja Forms, a atualização de segurança foi lançada mais de 730.000 vezes desde que o patch foi lançado.

Se o plug-in ainda não foi atualizado automaticamente para a versão corrigida, você também pode aplicar manualmente a atualização de segurança do painel (a versão mais recente protegida contra ataques é a 3.6.11).

Os analistas do Wordfence também encontraram evidências indicando que essa falha de segurança já é explorada em ataques em andamento.

“O WordPress parece ter realizado uma atualização automática forçada para este plugin, então seu site pode já estar usando uma das versões corrigidas.”, acrescentou Chamberland.

Isso corresponde a instâncias anteriores quando a Automattic, a empresa por trás do sistema de gerenciamento de conteúdo WordPress, usou atualizações forçadas para corrigir rapidamente falhas críticas de segurança usadas por centenas de milhares ou milhões de sites.

Samuel Wood, um desenvolvedor do WordPress, disse em outubro de 2020 que a Automattic usou atualizações de segurança forçadas para enviar “lançamentos de segurança para plugins muitas vezes” desde o lançamento do WordPress 3.7.

Como o pesquisador de segurança da Automattic, Marc Montpas, também disse ao BleepingComputer em fevereiro, o patch forçado é usado independentemente das configurações de seus administradores em “casos muito raros e excepcionalmente graves”.

Por exemplo, em 2019, o Jetpack recebeu uma atualização de segurança crítica que corrigiu um bug na forma como o plug-in processava o código de incorporação.

Outras atualizações de segurança forçadas resolveram um problema encontrado durante uma auditoria interna do bloco Jetpack Contact Form em dezembro de 2018, um bug crítico na forma como alguns shortcodes do Jetpack foram processados em maio de 2016 e um problema de lógica de autenticação em junho de 2021.

Mais recentemente, em fevereiro de 2022, 3 milhões de sites usando o plugin UpdraftPlus WordPress foram corrigidos à força para fechar uma vulnerabilidade que permitia aos assinantes baixar os backups do banco de dados.