Segundo a equipe de caçadores de bugs conhecida como Nex Team, um bug crítico em plugin de backup expõe 50 mil sites WordPress.

Sim. Uma vulnerabilidade de gravidade crítica em um plugin do WordPress com mais de 90.000 instalações pode permitir que invasores obtenham execução remota de código para comprometer totalmente sites vulneráveis.

Bug crítico em plugin de backup expõe 50 mil sites WordPress

Conhecido como Backup Migration, o plug-in ajuda os administradores a automatizar backups de sites para armazenamento local ou para uma conta do Google Drive.

O bug de segurança (rastreado como CVE-2023-6553 e classificado com uma pontuação de gravidade de 9,8/10 ) foi descoberto por uma equipe de caçadores de bugs conhecida como Nex Team , que o relatou à empresa de segurança WordPress Wordfence sob um programa de recompensa de bugs lançado recentemente.

Ele afeta todas as versões de plug-ins até Backup Migration 1.3.6, e agentes mal-intencionados podem explorá-lo em ataques de baixa complexidade sem interação do usuário.

CVE-2023-6553 permite que invasores não autenticados assumam o controle de sites direcionados, obtendo execução remota de código por meio de injeção de código PHP por meio do arquivo /includes/backup-heart.php.

“Isso se deve ao fato de um invasor ser capaz de controlar os valores passados para uma inclusão e, posteriormente, aproveitá-los para obter a execução remota de código. Isso possibilita que agentes de ameaças não autenticados executem facilmente código no servidor”, disse a Wordfence na segunda-feira.

“Ao enviar uma solicitação especialmente criada, os agentes da ameaça podem aproveitar esse problema para incluir código PHP malicioso e arbitrário e executar comandos arbitrários no servidor subjacente no contexto de segurança da instância do WordPress.”

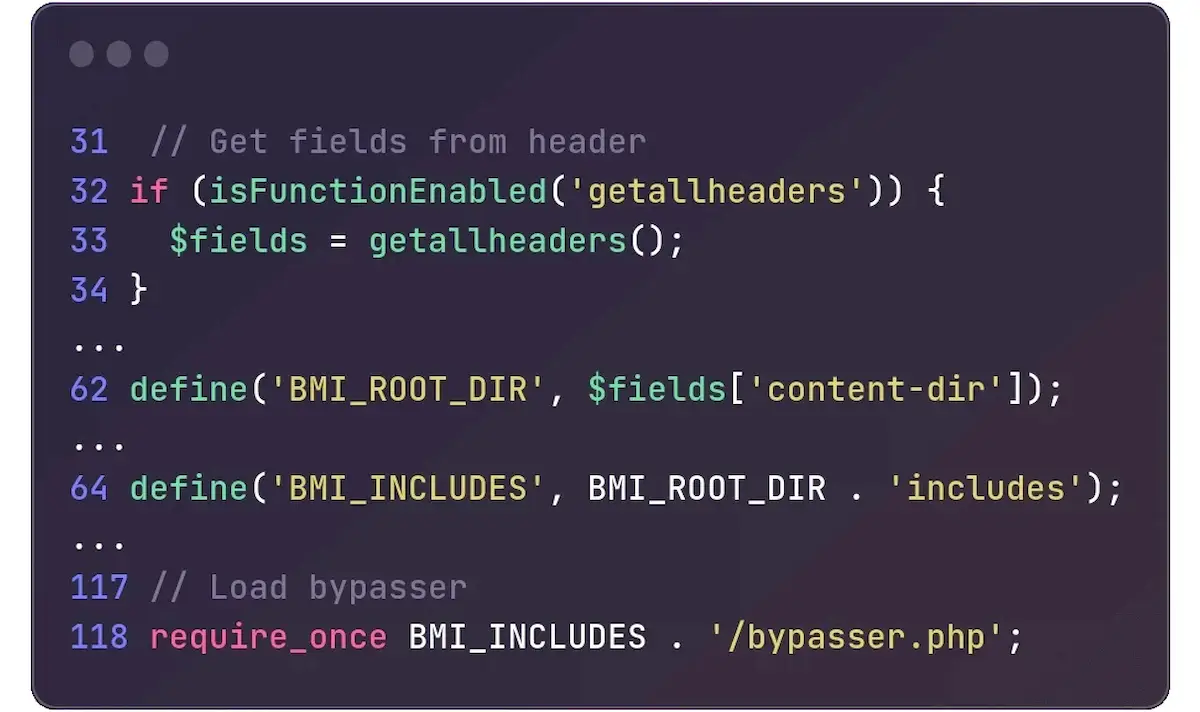

No arquivo /includes/backup-heart.php usado pelo plugin Backup Migration, é feita uma tentativa de incorporar bypasser.php do diretório BMI_INCLUDES (definido pela fusão de BMI_ROOT_DIR com a string include) na linha 118.

No entanto, BMI_ROOT_DIR é definido através do cabeçalho HTTP content-dir encontrado na linha 62, tornando assim BMI_ROOT_DIR sujeito ao controle do usuário.

Wordfence relatou a falha crítica de segurança ao BackupBliss, a equipe de desenvolvimento por trás do plugin Backup Migration, em 6 de dezembro, com os desenvolvedores lançando um patch horas depois.

No entanto, apesar do lançamento da versão corrigida do plug-in Backup Migration 1.3.8 no dia do relatório, quase 50.000 sites WordPress que usam uma versão vulnerável ainda precisam ser protegidos quase uma semana depois, como mostram as estatísticas de download da organização WordPress.org.

Os administradores são fortemente aconselhados a proteger seus dissesites contra possíveis ataques CVE-2023-6553, visto que esta é uma vulnerabilidade crítica que atores mal-intencionados não autenticados podem explorar remotamente.

Os administradores do WordPress também estão sendo alvo de uma campanha de phishing que tenta induzi-los a instalar plug-ins maliciosos usando avisos de segurança falsos do WordPress para uma vulnerabilidade fictícia rastreada como CVE-2023-45124 como isca.

Na semana passada, o WordPress também corrigiu uma vulnerabilidade de cadeia de Programação Orientada a Propriedade (POP) que poderia permitir que invasores obtivessem execução arbitrária de código PHP sob certas condições (quando combinado com alguns plug-ins em instalações multisite).