Segundo a empresa de segurança Wordfence, um bug do plugin WooCommerce Payments está sendo explorado em sites que usam o CMS WordPress.

O WooCommerce Payments é um plug-in WordPress muito popular que permite que os sites aceitem cartões de crédito e débito como pagamento nas lojas WooCommerce. De acordo com o WordPress, o plugin é usado em mais de 600.000 instalações ativas.

Agora, os hackers estão explorando amplamente um plug-in crítico do WooCommerce Payments para obter os privilégios de qualquer usuário, incluindo administradores, na instalação vulnerável do WordPress.

Bug do plugin WooCommerce Payments está sendo explorado

Em 23 de março de 2023, os desenvolvedores lançaram a versão 5.6.2 para corrigir a vulnerabilidade crítica de classificação 9.8 rastreada como CVE-2023-28121. A falha afeta as versões 4.8.0 e superiores do plugin WooCommerce Payment, sendo corrigida nas versões 4.8.2, 4.9.1, 5.0.4, 5.1.3, 5.2.2, 5.3.1, 5.4.1, 5.5.2 , 5.6.2 e posterior.

Como a vulnerabilidade permite que qualquer usuário remoto represente um administrador e assuma o controle total sobre um site WordPress, a Automattic forçou instalação da correção de segurança das instalações do WordPress utilizando o plug-in.

Na época, o WooCommerce disse que não havia exploração ativa conhecida da vulnerabilidade, mas os pesquisadores alertaram que, devido à natureza crítica do bug, provavelmente veríamos exploração no futuro.

Este mês, pesquisadores da RCE Security analisaram o bug e lançaram um blog técnico sobre a vulnerabilidade CVE-2023-28121 e como ela pode ser explorada.

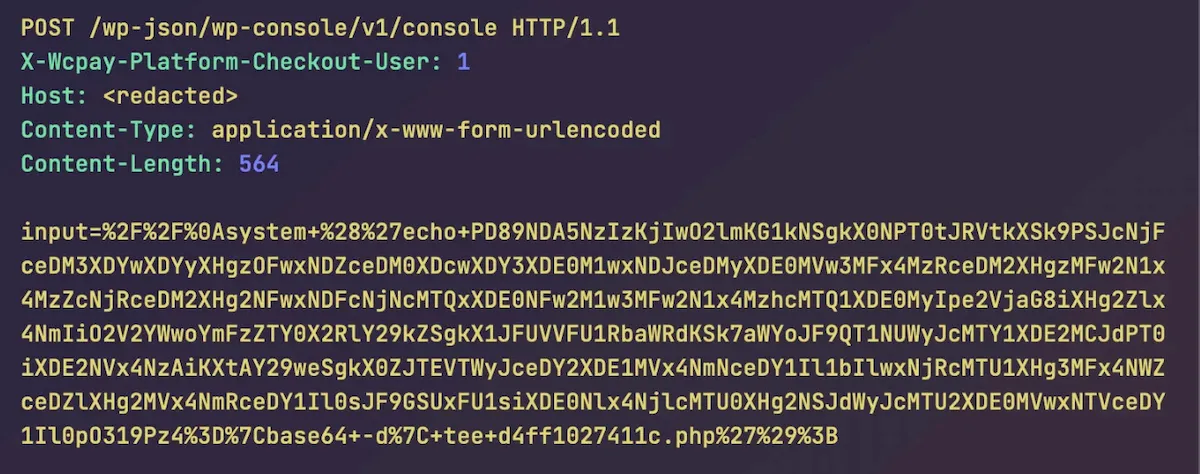

Os pesquisadores explicam que os invasores podem simplesmente adicionar um cabeçalho de solicitação ‘X-WCPAY-PLATFORM-CHECKOUT-USER’ e defini-lo como o ID do usuário da conta que desejam representar.

Quando o WooCommerce Payments vê esse cabeçalho, ele trata a solicitação como se fosse do ID de usuário especificado, incluindo todos os privilégios do usuário.

Como parte da postagem do blog, a RCE Security lançou uma exploração de prova de conceito que usa essa falha para criar um novo usuário administrador em sites WordPress vulneráveis, tornando mais fácil para os agentes de ameaças assumirem o controle total do site.

Agora, a empresa de segurança WordPress Wordfence alertou que os agentes de ameaças estão explorando essa vulnerabilidade em uma campanha massiva visando mais de 157.000 sites até sábado.

“Ataques em larga escala contra a vulnerabilidade, designada CVE-2023-28121, começaram na quinta-feira, 14 de julho de 2023 e continuaram no fim de semana, chegando a 1,3 milhão de ataques contra 157.000 sites no sábado, 16 de julho de 2023”, explica a Wordfence.

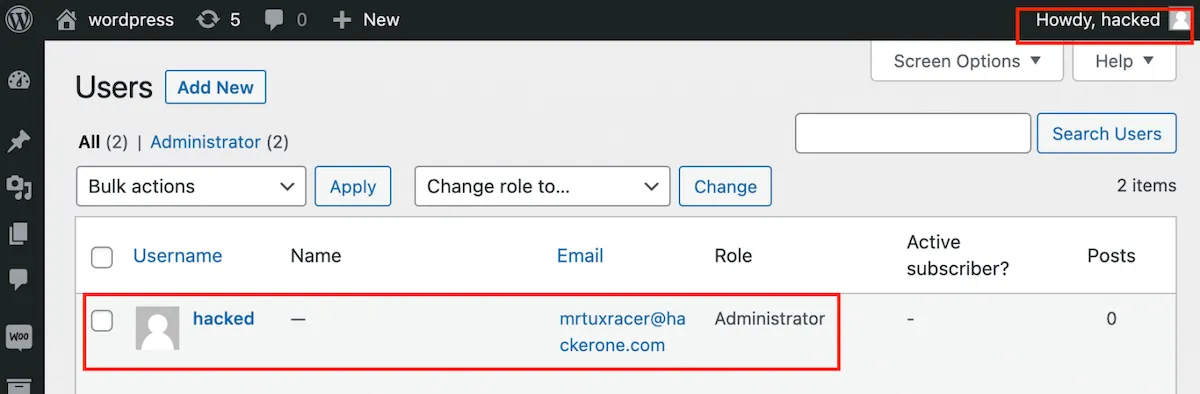

O Wordfence diz que os agentes de ameaças usam a exploração para instalar o plug-in WP Console ou criar contas de administrador no dispositivo de destino.

Para os sistemas em que o WP Console foi instalado, os agentes de ameaças usaram o plug-in para executar o código PHP que instala um uploader de arquivo no servidor que pode ser usado como backdoor mesmo depois que a vulnerabilidade for corrigida.?

Wordfence diz que viu outros invasores usando o exploit para criar contas de administrador com senhas aleatórias.

Para verificar sites WordPress vulneráveis, os agentes de ameaças tentam acessar o arquivo ‘/wp-content/plugins/woocommerce-payments/readme.txt’ e, se existir, eles exploram a falha.

Os pesquisadores compartilharam sete endereços IP responsáveis por esses ataques, com o endereço IP 194.169.175.93 verificando 213.212 sites.

O BleepingComputer detectou atividades semelhantes em nossos registros de acesso a partir de 12 de julho.

Devido à facilidade com que o CVE-2023-28121 pode ser explorado, é altamente recomendável que todos os sites que utilizam o plug-in WooCommerce Payment garantam que suas instalações estejam atualizadas.

Se você não atualizou sua instalação recentemente, também é aconselhável que os administradores do site verifiquem seus sites em busca de arquivos PHP incomuns e contas de administrador suspeitas e excluam qualquer um que seja encontrado.