Pesquisadores de segurança da F5 Networks detectaram uma campanha de malware sofisticada, controlada como campanha Zealot (após o nome zelote.zip de um dos arquivos ser descartado em servidores alvos), visando servidores Linux e Windows para instalação do minerador de criptomoeda Monero.

- Como instalar o streamer de tela OBS Studio no Linux via Flatpak

- Como instalar o Libreflix Desktop no Linux via Snap

- Instale o Udeler para baixar os vídeos de cursos da Udemy

- Como instalar o media player Movian no Linux via Snap

- Como instalar o poderoso servidor de mídia Red5 no Linux

Hackers estão usando um grande arsenal de exploits para comprometer os servidores e instalar o malware, incluindo o mesmo código usado no hack Equifax.

Especialistas da F5 Networks observaram autores dessas ameaças escaneando a Internet por servidores com vulnerabilidades específicas e hackearam esses com dois exploits, uma para o Apache Struts (CVE-2017–5638) e outro para o DotNetNuke ASP.NET CMS (CVE-2017–9822).

“Pesquisadores da F5 descobriram uma nova campanha Apache Struts. Esta nova campanha é um sofisticado ataque de várias fases que visa redes internas com as explorações atribuídas aos EternalBlue e EternalSynergy exploits da NSA” declara a análise da F5 Networks.

“Nós apelidamos a campanha de ‘Zealot’ baseado no nome do arquivo zip que contém os scripts Python com os exploits atribuídos pela NSA. À medida que continuamos a pesquisar esta campanha, atualizaremos esta publicação”.

O exploit para a vulnerabilidade Struts inclui código malicioso para segmentação de máquinas Linux e Windows ao mesmo tempo.

Uma vez que os hackers tenham infectado uma máquina Windows, eles usaram os exploits EternalBlue e EternalSynergy (ambos exploits pertencem ao enorme tesouro de dados pertencentes à NSA que foi vazada pelo Shadow Brokes no início deste ano) para movimentos laterais na rede de destino .

Na última etapa do ataque, os autores da ameaça usariam o PowerShell para baixar e instalar o minerador Monero.

O ataque contra servidores Linux vê atacantes usando scripts Python que parecem ser tomadas a partir do Framework de pós-exploração EmpireProject, para instalar o mesmo minerador Monero.

“O Zealot parece ser a primeira campanha Struts usando os exploits da NSA para propagação dentro de redes internas. Houve outras campanhas de malware como o NotPetya e o ransomware WannaCry, e também o criptominerador Adylkuzz lançando ataques diretamente digitalizados pela Internet para que as SMBs explorassem com as ferramentas da NSA que o Shadow Brokers lançava”, continua a análise.

“A campanha Zelote, no entanto, parece estar abrindo novas portas de vetores de ataque, entregando automaticamente malwares em redes internas através de vulnerabilidades de aplicações Web”.

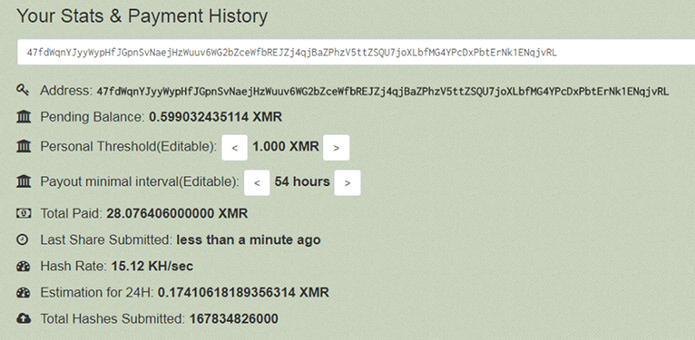

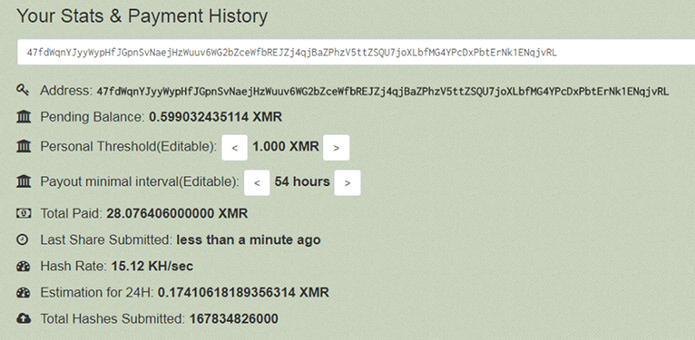

Os pesquisadores relataram que o valor pago para o endereço da carteira associada a campanha Zelote foi de aproximadamente $8.500 USD, não podemos excluir que os criminosos podem também usar outras carteiras Monero.

Os pesquisadores advertiram sobre a possível mudança para a carga final do estágio, eles poderiam usar a mesma campanha para entregar o ransomware.

Outra curiosidade emergiu da análise de que os atacantes parecem ser grandes fãs do lendário jogo StarCraft, na verdade, muitos dos termos e nomes de arquivos utilizados para esta campanha são personagens do jogo (ou seja, Zealot, Observer, Overlord, Raven).

“O nível de sofisticação que estamos observando atualmente na campanha de Zelote está nos levando a acreditar que a campanha foi desenvolvida e está sendo executada pelos autores da ameaça em vários níveis”, concluiu a análise.

O que está sendo falado no blog nos últimos dias

- Porteus Kiosk 4.6.0 lançado – Confira as novidades e baixe

- Campanha Zealot Aproveita Exploits da NSA Para Distribuir o Monero Miner em Servidores Windows e Linux