E a Canonical lançou atualizações para corrigir 16 vulnerabilidades. Confira os detalhes desse importante update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, a Canonical lançou hoje novas atualizações de segurança do kernel do Linux para todas as versões suportadas do Ubuntu LTS para abordar até 16 vulnerabilidades descobertas por vários pesquisadores de segurança.

Canonical lançou atualizações para corrigir 16 vulnerabilidades

As novas atualizações de segurança do kernel do Linux ocorrem cerca de um mês após a atualização anterior do kernel, que corrigiu as vulnerabilidades da pilha de drivers Wi-Fi divulgadas recentemente e estão disponíveis apenas para todas as versões suportadas do Ubuntu LTS (Long-Term Support), incluindo Ubuntu 22.04 LTS ( Jammy Jellyfish), Ubuntu 20.04 LTS (Focal Fossa) e Ubuntu 18.04 LTS (Bionic Beaver).

Corrigido nesta nova atualização do kernel do Linux, há um total de 16 vulnerabilidades, incluindo cinco que são comuns a todas as versões suportadas do Ubuntu. Estes são CVE-2022-2978, uma vulnerabilidade de uso após a liberação descoberta por Hao Sun e Jiacheng Xu na implementação do sistema de arquivos NILFS que pode permitir que um invasor local trave o sistema ou execute código arbitrário, CVE-2022-3028, um condição de corrida descoberta por Abhishek Shah na implementação do PF_KEYv2 que poderia permitir que um invasor local expusesse informações confidenciais (memória do kernel) ou travasse o sistema, e CVE-2022-3635, uma vulnerabilidade use-after-free descoberta no IDT 77252 ATM PCI driver de dispositivo que pode permitir que um invasor local trave o sistema ou execute código arbitrário.

O mesmo vale para CVE-2022-20422, uma condição de corrida descoberta no emulador de instrução do kernel Linux em sistemas AArch64 (ARM64), que pode permitir que um invasor local cause uma negação de serviço (falha no sistema), bem como CVE-2022-40768, uma falha descoberta por Xingyuan Mo e Gengjia Chen no driver do controlador de armazenamento Promise SuperTrak EX, que pode permitir que um invasor local exponha informações confidenciais (memória do kernel).

Somente para sistemas Ubuntu 22.04 LTS e Ubuntu 20.04 LTS executando o kernel Linux 5.15 LTS, bem como sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS executando o kernel Linux 5.4 LTS, a nova atualização de segurança do kernel Ubuntu também corrige o CVE-2022-3625, uma falha descoberta na implementação da interface do dispositivo Netlink que pode levar a uma vulnerabilidade use-after-free com alguns drivers de dispositivo de rede, permitindo que um invasor local com acesso de administrador ao dispositivo de rede cause uma negação de serviço (travamento do sistema) ou possivelmente execute código arbitrário.

Duas outras falhas foram corrigidas para os sistemas Ubuntu 22.04 LTS e Ubuntu 20.04 LTS executando o kernel Linux 5.15 LTS, ou seja, CVE-2022-2905, uma vulnerabilidade de leitura fora dos limites descoberta por Hsin-Wei Hung no subsistema BPF e no compilador x86 JIT , que pode permitir que um invasor local trave o sistema causando uma negação de serviço ou exponha informações confidenciais (memória do kernel) e CVE-2022-39190, uma falha descoberta por Gwangun Jung no subsistema netfilter que pode permitir que um invasor local causar uma negação de serviço (travamento do sistema).

Somente para sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS executando o kernel Linux 5.4 LTS, bem como sistemas Ubuntu 18.04 LTS e Ubuntu 16.04 ESM executando o kernel Linux 4.15, a nova atualização do kernel também aborda o CVE-2022-2153, um problema de segurança descoberto no Implementação de KVM que pode permitir que um invasor local trave o sistema.

Apenas para os sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS executando o kernel Linux 5.4 LTS, esta atualização corrige o CVE-2022-29901, uma falha descoberta por Johannes Wikner e Kaveh Razavi que afetou algumas CPUs Intel x86_64 tornando as proteções do kernel Linux contra injeção especulativa de ramificação de destino ataques insuficientes, permitindo que um invasor local exponha informações confidenciais, assim como CVE-2022-39188 e CVE-2022-42703, duas falhas descobertas por Jann Horn, do Google Project Zero, no kernel do Linux ao desmapear VMAs, o que pode permitir que um invasor local para causar uma negação de serviço (travamento do sistema) ou executar código arbitrário.

O mesmo vale para CVE-2022-41222, uma condição de corrida descoberta na implementação da contabilidade do espaço de endereço de memória que pode permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou execute código arbitrário, bem como CVE-2022-42719, uma vulnerabilidade use-after-free descoberta por Sönke Huster na pilha do driver Wi-Fi que pode permitir que um invasor fisicamente próximo cause uma negação de serviço (travamento do sistema) ou execute código arbitrário.

Por último, mas não menos importante, a nova atualização de segurança do kernel do Ubuntu aborda o CVE-2022-36879, uma falha descoberta no subsistema Netlink Transformation (XFRM) que pode permitir que um invasor local cause uma negação de serviço (travamento do sistema). Essa falha afetou apenas os pacotes de kernel dos sistemas Ubuntu 18.04 LTS e Ubuntu 16.04 ESM executando o kernel Linux 4.15.

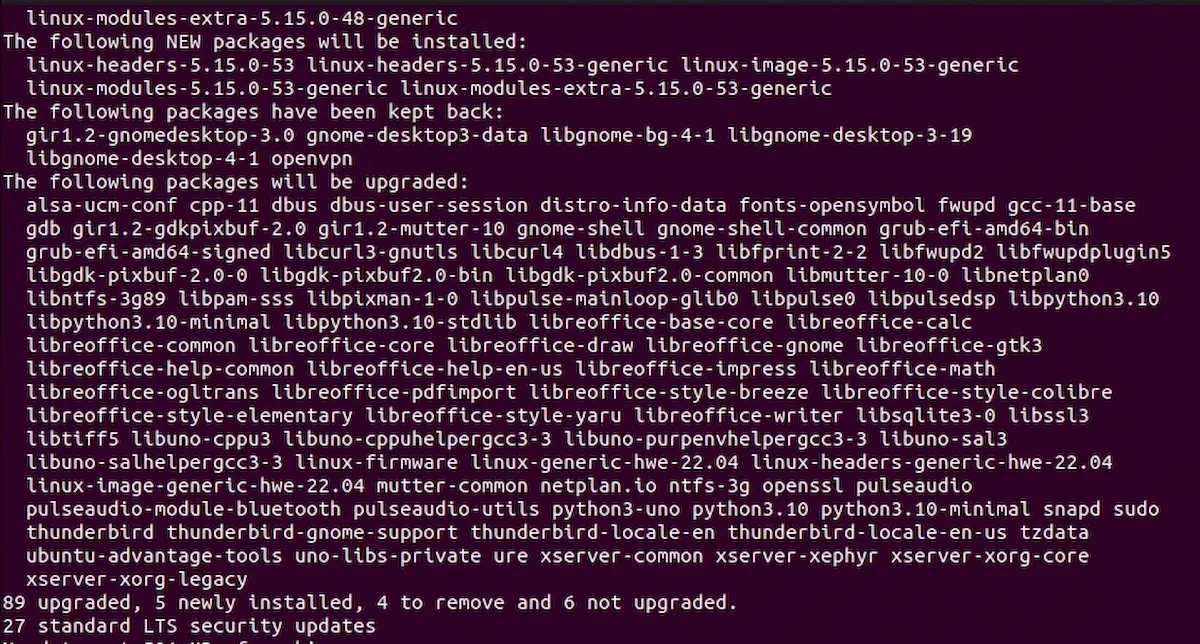

A Canonical pede a todos os usuários do Ubuntu LTS que atualizem seus pacotes de kernel para as novas versões disponíveis nos repositórios de software estáveis, ou seja, linux-image 5.15.0.53.53 para sistemas Ubuntu 22.04 LTS, linux-image-5.15.0-53.59~20.04.1 para sistemas Ubuntu 20.04 LTS executando Linux kernel 5.15 LTS, linux-image 5.4.0.132.132 para sistemas Ubuntu 20.04 LTS executando Linux kernel 5.4 LTS, linux-image-hwe-18.04 5.4.0.132.148~18.04.109 para sistemas Ubuntu 18.04 LTS executando Linux kernel 5.4 LTS e linux-image 4.15.0.197.182 para sistemas Ubuntu 18.04 LTS executando Linux kernel 4.15.

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.