E a Canonical lançou correções para mais de 20 vulnerabilidades do kernel. Confira os detalhes desse importante update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, a Canonical publicou novas atualizações do kernel Linux para todos os seus lançamentos do Ubuntu com suporte para abordar várias vulnerabilidades de segurança descobertas por vários pesquisadores nos kernels Linux upstream.

Canonical lançou correções para mais de 20 vulnerabilidades

As novas atualizações de segurança do kernel estão disponíveis para Ubuntu 22.10 (Kinetic Kudu), Ubuntu 22.04 LTS (Jammy Jellyfish), Ubuntu 20.04 LTS (Focal Fossa), Ubuntu 18.04 LTS (Bionic Beaver), bem como Ubuntu 16.04 e Ubuntu 14.04 ESM (Extended Manutenção de segurança).

A vulnerabilidade de segurança mais crítica corrigida nessas atualizações massivas do kernel do Ubuntu é CVE-2022-2663, uma falha descoberta por David Leadbeater na implementação de rastreamento do protocolo netfilter IRC que pode permitir que um invasor remoto cause uma negação de serviço ou ignore a filtragem do firewall. Isso afeta todos os tipos de Ubuntu, exceto os sistemas Ubuntu 18.04 LTS, Ubuntu 16.04 ESM e Ubuntu 14.04 ESM executando o kernel Linux 4.15.

Vários problemas de segurança corrigidos nesta nova atualização do kernel afetam todas as versões suportadas do Ubuntu.

Isso inclui CVE-2022-40307, uma condição de corrida encontrada no driver do carregador de cápsula EFI que pode levar a uma vulnerabilidade de uso após liberação e CVE-2022-4095, uma vulnerabilidade de uso após liberação descoberta por Zheng Wang e Zhuorao Yang no driver sem fio RealTek RTL8712U.

O mesmo vale para CVE-2022-3586, uma vulnerabilidade use-after-free descoberta por Gwnaun Jung na implementação do agendamento de pacotes SFB, e CVE-2022-20421, uma condição de corrida encontrada no subsistema Android Binder IPC que pode levar a um vulnerabilidade use-after-free.

Todos esses problemas podem permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou execute código arbitrário.

Três outras falhas de segurança afetaram os sistemas Ubuntu 22.10, Ubuntu 22.04 LTS e Ubuntu 20.04 LTS executando o kernel Linux 5.15, bem como os sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS executando o kernel Linux 5.4.

Isso pode permitir que invasores locais causem uma negação de serviço (travamento do sistema ou esgotamento da memória) ou executem código arbitrário.

Eles são CVE-2022-43750, um problema descoberto no componente de monitoramento USB (usbmon), CVE-2022-3303, uma condição de corrida descoberta no subsistema de som, bem como CVE-2022-3646 e CVE-2022-3544, duas falhas encontradas na implementação do sistema de arquivos NILFS2.

Também corrigido nas novas atualizações de segurança do kernel está o CVE-2022-3649, uma vulnerabilidade use-after-free descoberta por Khalid Masum na implementação do sistema de arquivos NILFS2, que afetou apenas os sistemas Ubuntu 22.10 executando o kernel Linux 5.19, bem como o Ubuntu 22.04 LTS e sistemas Ubuntu 20.04 LTS executando o kernel Linux 5.15.

Essa falha pode permitir que um invasor local cause uma negação de serviço ou execute um código arbitrário.

Uma vulnerabilidade de estouro de número inteiro, CVE-2022-39842, afetou apenas os sistemas Ubuntu 22.04 LTS e Ubuntu 20.04 LTS executando o kernel Linux 5.15 e os sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS executando o kernel Linux 5.4.

Isso foi descoberto por Hyunwoo Kim no driver gráfico PXA3xx, permitindo que um invasor local causasse uma negação de serviço (travamento do sistema).

O mesmo vale para CVE-2022-3061, uma vulnerabilidade de divisão por zero descoberta no driver de buffer de quadro Intel 740, que também pode permitir que um invasor local cause uma negação de serviço (travamento do sistema).

No entanto, essa falha também afetou os sistemas Ubuntu 18.04 LTS, Ubuntu 16.04 ESM e Ubuntu 14.04 ESM executando o kernel Linux 4.15.

Outra falha interessante corrigida nas novas atualizações do kernel do Ubuntu é o CVE-2022-39188, uma condição de corrida descoberta por Jann Horn, do Google Project Zero, no kernel do Linux ao desmapear VMAs em determinadas situações, o que pode resultar em possíveis vulnerabilidades de uso após a liberação.

Essa falha afetou apenas os sistemas Ubuntu 22.04 LTS e Ubuntu 20.04 LTS executando o kernel Linux 5.15, bem como os sistemas Ubuntu 18.04 LTS, Ubuntu 16.04 ESM e Ubuntu 14.04 ESM executando o kernel Linux 4.15 e pode permitir que um invasor local cause uma negação de serviço (falha do sistema) ou executar código arbitrário.

As novas atualizações do kernel também corrigem o CVE-2022-0171, um problema de segurança que afeta apenas os sistemas Ubuntu 22.04 LTS e Ubuntu 20.04 LTS executando o kernel Linux 5.15 e descoberto por Mingwei Zhang na implementação KVM para processadores AMD, o que pode permitir que um invasor local cause uma negação de serviço (falha no sistema host), bem como CVE-2021-4159, uma falha encontrada no verificador BPF que afeta apenas os sistemas Ubuntu 18.04 LTS, Ubuntu 16.04 ESM e Ubuntu 14.04 ESM executando o kernel Linux 4.15 e pode permitir uma invasor local para expor informações confidenciais (memória do kernel).

Sete outros problemas de segurança foram corrigidos no kernel Linux 5.19 do Ubuntu 22.10.

Isso inclui CVE-2022-3541, uma vulnerabilidade read-after-free descoberta no driver Sunplus Ethernet que pode permitir que um invasor exponha informações confidenciais (memória do kernel), CVE-2022-3543, um vazamento de memória na implementação do soquete do domínio Unix que pode permitir que um invasor local cause uma negação de serviço (exaustão da memória), bem como CVE-2022-3623, uma condição de corrida descoberta na implementação do hugetlb que pode permitir que um invasor local cause uma negação de serviço (falha no sistema ) ou expor informações confidenciais (memória do kernel).

Quatro outras vulnerabilidades use-after-free afetaram os sistemas Ubuntu 22.10 executando o kernel Linux 5.19. Estes são CVE-2022-3910, descoberto no subsistema io_uring, CVE-2022-3977, descoberto na implementação do MCTP, CVE-2022-41849, descoberto no driver SMSC UFX USB, e CVE-2022-41850, descoberto no Roccat motorista HID.

Isso pode permitir que invasores locais (ou fisicamente próximos no caso de CVE-2022-41849) causem uma negação de serviço (travamento do sistema) ou possivelmente executem código arbitrário.

Como essas são atualizações massivas do kernel, a Canonical pede a todos os usuários do Ubuntu que instalem as novas versões do kernel (linux-image 5.19.0.28.25 para Ubuntu 22.10, linux-image 5.15.0-57.63 para Ubuntu 22.04 LTS, linux-image 5.15.0 -57.63~20.04.1 e linux-image 5.4.0.136.134 para Ubuntu 20.04 LTS, linux-image 5.4.0.136.153~18.04.111 e linux-image 4.15.0.201.184 para Ubuntu 18.04 LTS) o mais rápido possível.

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

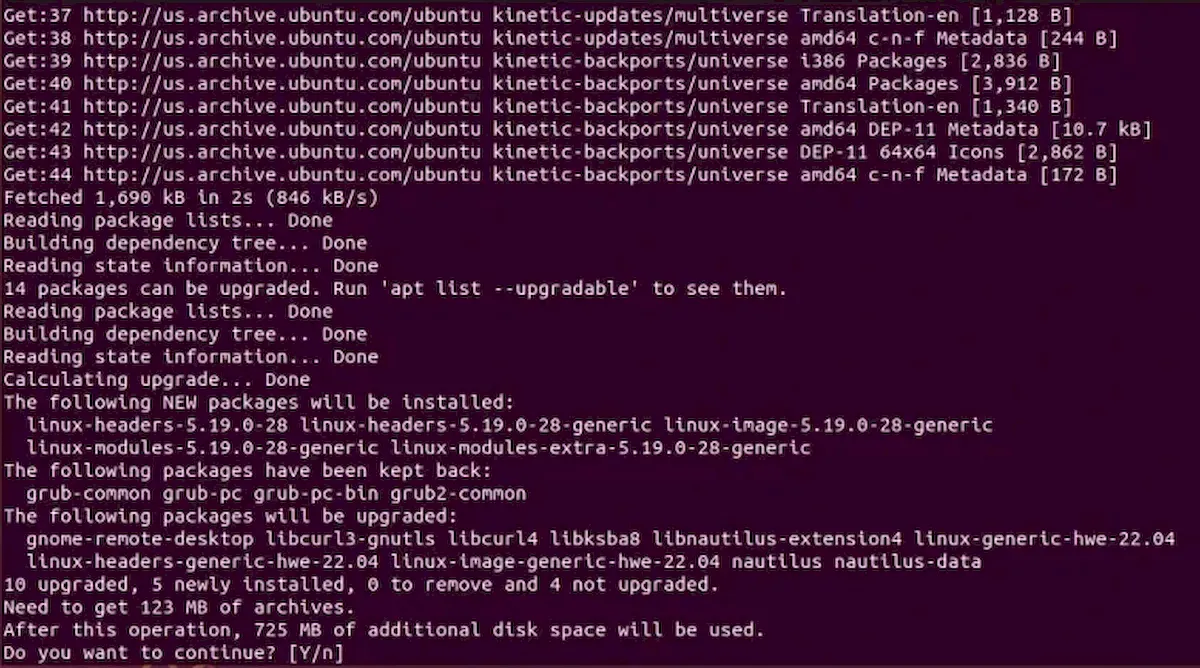

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.