E a Canonical lançou correções para mais de 5 vulnerabilidades do kernel. Confira os detalhes desse importante update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, a Canonical publicou novas atualizações do kernel Linux para todos os seus lançamentos do Ubuntu com suporte para abordar várias vulnerabilidades de segurança descobertas por vários pesquisadores nos kernels Linux upstream.

Canonical lançou correções para mais de 5 vulnerabilidades

Sim. Existem novas atualizações de segurança do kernel disponíveis para todas as versões suportadas do Ubuntu Linux para resolver ainda mais vulnerabilidades e problemas de segurança em uma tentativa de manter suas máquinas o mais seguras possível.

As novas atualizações de segurança do kernel vêm apenas uma semana após o lote anterior, que foi grande abordando mais de 20 vulnerabilidades, e está disponível para Ubuntu 22.10, Ubuntu 22.04 LTS, Ubuntu 20.04 LTS, Ubuntu 18.04 LTS, bem como Ubuntu 16.04 ESM e sistemas ESM Ubuntu 14.04.

Corrigidas nessas atualizações do kernel estão duas falhas do Bluetooth, a saber, CVE-2022-42896, que incluía várias vulnerabilidades de uso após liberação descobertas por Tamás Koczka na implementação do handshake L2CAP do Bluetooth, e CVE-2022-45934, uma vulnerabilidade de estouro de número inteiro descoberta em o subsistema Bluetooth.

Essas vulnerabilidades do Bluetooth afetaram todas as versões suportadas do Ubuntu mencionadas acima e podem permitir que um invasor fisicamente próximo cause uma negação de serviço (travamento do sistema) ou até mesmo execute código arbitrário.

Também corrigido nessas novas atualizações de segurança do kernel do Ubuntu está o CVE-2022-3643, um problema de segurança descoberto no driver Xen netback, que pode permitir que um invasor em uma máquina virtual convidada cause uma negação de serviço (disponibilidade da NIC do host).

Essa falha também afetou todas as versões suportadas do Ubuntu mencionadas acima.

Apenas para sistemas Ubuntu 22.10 executando o kernel Linux 5.19 e sistemas Ubuntu 22.04 LTS e Ubuntu 20.04 LTS executando o kernel Linux 5.15 LTS, as novas atualizações do kernel também corrigem o CVE-2022-4378, um estouro de buffer baseado em pilha descoberto por Kyle Zeng na implementação do sysctl.

Essa vulnerabilidade pode permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou execute código arbitrário.

Somente para sistemas Ubuntu 20.04 LTS executando Linux kernel 5.4 LTS, bem como Ubuntu 18.04 LTS, Ubuntu 16.04 ESM e Ubuntu 14.04 ESM sistemas executando Linux kernel 4.15, as novas atualizações de segurança do kernel também corrigem CVE-2022-4395, um estouro de buffer descoberto na implementação do NFSD que pode permitir que um invasor remoto cause uma negação de serviço (travamento do sistema) ou execute código arbitrário.

A Canonical pede a todos os usuários do Ubuntu que atualizem suas instalações para as novas versões do kernel (linux-image 5.19.0.29.26 para Ubuntu 22.10, linux-image 5.15.0.58.56 para Ubuntu 22.04 LTS, linux-image-hwe 5.15.0.58.64~20.04.24 e linux-image 5.4.0.137.135 para Ubuntu 20.04 LTS, linux-image 4.15.0.202.185 para Ubuntu 18.04 LTS e linux-image 4.15.0-202 para Ubuntu 16.04 ESM) assim que possível.

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

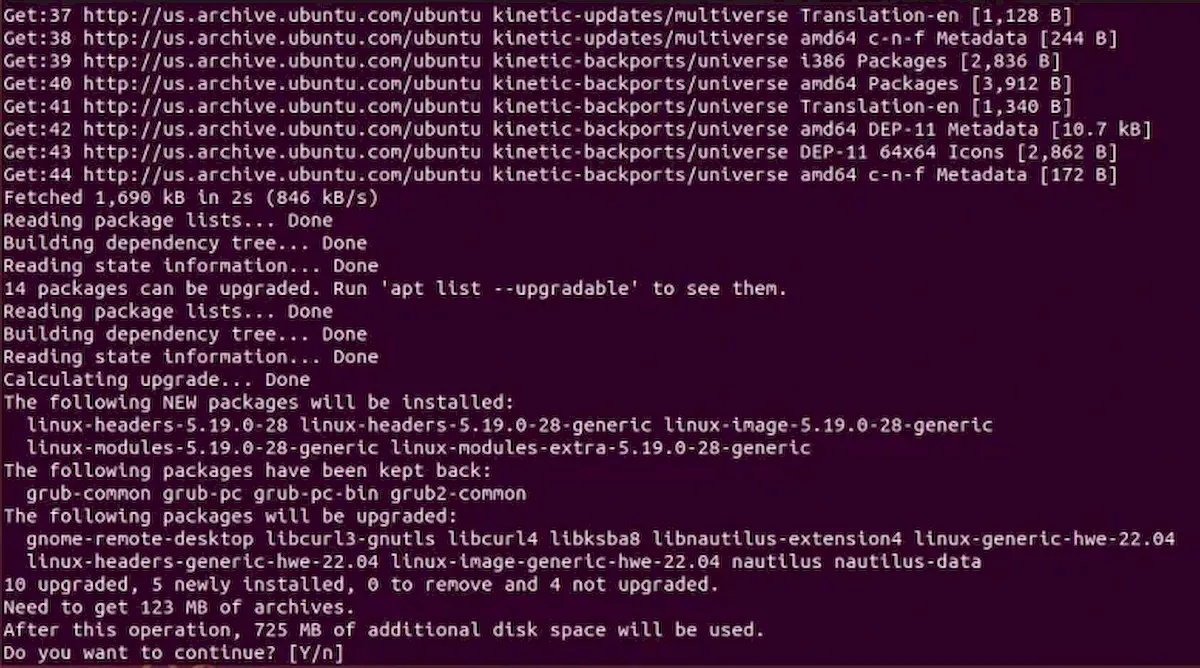

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.