E a Canonical lançou uma atualização para corrigir 16 vulnerabilidades. Confira os detalhes desse importante update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, a Canonical publicou hoje novas atualizações de segurança do kernel Linux para todas as versões suportadas do Ubuntu Linux para resolver um total de 16 vulnerabilidades de segurança descobertas por vários pesquisadores nos kernels upstream.

Canonical lançou uma atualização para corrigir 16 vulnerabilidades

As novas atualizações de segurança do kernel do Ubuntu Linux chegam cerca de três semanas após a atualização de segurança anterior e corrigem um total de 16 vulnerabilidades para Ubuntu 22.04 LTS (Jammy Jellyfish), Ubuntu 20.04 LTS (Focal Fossa), Ubuntu 18.04 LTS (Bionic Beaver) e Ubuntu 16.04 ESM (Xenial Xerus).

Para sistemas Ubuntu 22.04 LTS e Ubuntu 20.04 LTS executando o kernel Linux 5.15 LTS, as novas atualizações do kernel abordam CVE-2022-1882, uma condição de corrida descoberta por Selim Enes Karaduman na implementação da fila de notificação geral, bem como CVE-2022-39189, uma falha de segurança descoberta por Jann Horn do Google Project Zero no subsistema KVM.

Ambos podem permitir que um invasor local em uma máquina virtual convidada cause uma negação de serviço (travamento do convidado) ou possivelmente execute código arbitrário.

Também para sistemas Ubuntu 22.04 LTS e 20.04 LTS que executam o kernel Linux 5.15 LTS, bem como para sistemas Ubuntu 20.04 LTS e 18.04 LTS que executam o kernel Linux 5.4 LTS, as novas atualizações de segurança corrigem CVE-2022-3176, uma vulnerabilidade use-after-free descoberto por Eric Biggers no subsistema io_uring que pode permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou execute código arbitrário, CVE-2022-36879, uma falha descoberta no subsistema Netlink Transformation (XFRM) que pode permitir um invasor local para causar uma negação de serviço (travamento do sistema), bem como CVE-2022-26373, um problema que afeta CPUs Intel com eIBRS (especulação restrita de ramificação indireta aprimorada) que pode permitir que um invasor local exponha informações confidenciais.

Somente para sistemas Ubuntu 20.04 LTS e 18.04 LTS executando o kernel Linux 5.4 LTS, a nova atualização de segurança do kernel Linux corrige CVE-2022-20369, uma vulnerabilidade de gravação fora dos limites descoberta na implementação do Video for Linux 2 (V4L2), que pode permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou execute código arbitrário, bem como CVE-2021-4159, um problema de segurança descoberto no verificador do BPF que pode permitir que um invasor local exponha informações confidenciais (memória do kernel).

Para sistemas Ubuntu 20.04 LTS e 18.04 LTS executando o kernel Linux 5.4 LTS, bem como para sistemas Ubuntu 18.04 LTS e 16.04 ESM executando o kernel Linux 4.15, os novos patches de segurança do kernel abordam várias vulnerabilidades de segurança (CVE-2022-33740, CVE-2022-33741, CVE-2022-33742 e CVE-2022-33744) encontrados na plataforma de paravirtualização Xen que pode permitir que um invasor local exponha informações confidenciais (memória do kernel do convidado) ou cause uma negação de serviço (travamento do convidado ou do host).

O mesmo vale para CVE-2022-26365, uma vulnerabilidade de segurança descoberta por Roger Pau Monné no driver de bloco virtual Xen, que pode permitir que um invasor local exponha informações confidenciais (memória do kernel convidado) e CVE-2022-2318, condições de corrida descoberto no cronômetro que manipula a implementação da camada de protocolo Rose X.25 do kernel Linux, que pode permitir que um invasor local cause uma negação de serviço (travamento do sistema).

Para os sistemas Ubuntu 18.04 LTS e Ubuntu 16.04 ESM que executam o kernel Linux 4.15, as novas atualizações de segurança também abordam o CVE-2022-0812, uma falha de segurança descoberta na implementação do protocolo SUNRPC RDMA que pode permitir que um invasor local exponha informações confidenciais (memória do kernel), bem como CVE-2022-1012 e CVE-2022-32296, duas vulnerabilidades descobertas por Moshe Kol, Amit Klein e Yossi Gilad na implementação de IP, que podem permitir que um invasor exponha informações confidenciais.

A Canonical pede a todos os usuários do Ubuntu que atualizem os pacotes do kernel em seus sistemas o mais rápido possível para as novas versões (linux-image 5.15.0.50.50 para Ubuntu 22.04 LTS, linux-image 5.15.0-50.56~20.04.1 para Ubuntu 20.04.5 LTS, linux-image 5.4.0.128.144 para Ubuntu 20.04 LTS, linux-image 5.4.0.128.144~18.04.107 para Ubuntu 18.04.6 LTS, linux-image 4.15.0.194.179 para Ubuntu 18.04 LTS e linux-image 4.15.0-194.205~16.04.1 para Ubuntu 16.04 ESM usando Ubuntu Pro).

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

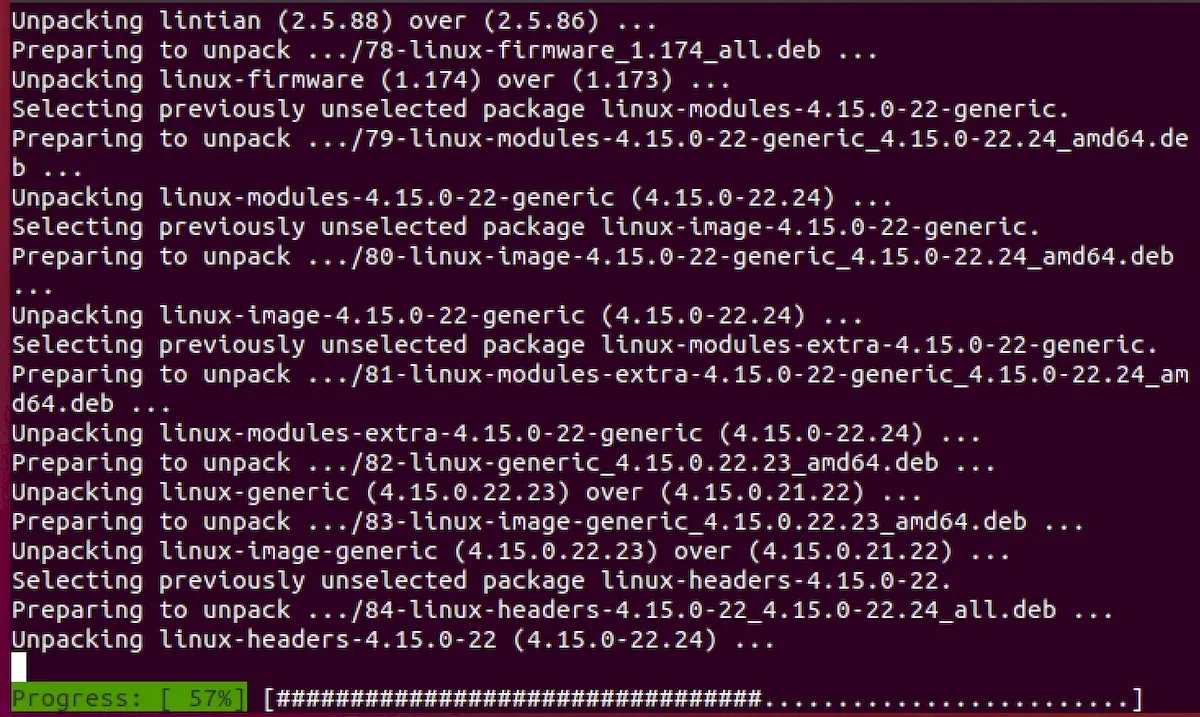

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.