E a Canonical lançou uma atualização para corrigir 17 falhas. Confira os detalhes desse importante update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, a Canonical publicou novas atualizações do kernel Linux para todos os sistemas Ubuntu LTS suportados para resolver um total de 17 vulnerabilidades de segurança.

Canonical lançou uma atualização para corrigir 17 vulnerabilidades

As novas atualizações de segurança do kernel do Ubuntu estão disponíveis para usuários do Ubuntu 22.10, Ubuntu 22.04 LTS e Ubuntu 20.04 LTS. Corrigidas nessas atualizações de segurança há um total de 17 falhas, mas três vulnerabilidades afetam todas essas versões do Ubuntu.

Isso inclui CVE-2023-1281, uma vulnerabilidade use-after-free descoberta na implementação do Traffic-Control Index (TCINDEX), CVE-2022-47929, uma desreferência de ponteiro nulo descoberta na implementação da disciplina de enfileiramento de rede e CVE-2023- 26545, uma vulnerabilidade dupla descoberta por Lianhui Tang na implementação do MPLS.

Essas falhas afetam o kernel Linux 5.19 do Ubuntu 22.10, bem como o kernel Linux 5.15 LTS dos sistemas Ubuntu 22.04 LTS e Ubuntu 20.04 LTS usando o kernel Linux 5.15 HWE (Hardware Enablement) e podem permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou possivelmente executar código arbitrário.

Apenas para usuários do Ubuntu 22.10, as novas atualizações do kernel também abordam CVE-2023-0468 e CVE-2023-1032, uma condição de corrida e uma vulnerabilidade dupla descoberta por Lin Ma e Thadeu Cascardo, respectivamente, no subsistema io_uring, CVE-2022- 3424, uma vulnerabilidade use-after-free descoberta no driver SGI GRU, bem como CVE-2022-41218, uma vulnerabilidade use-after-free descoberta por Hyunwoo Kim no driver DVB Core.

Essas falhas podem permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou execute código arbitrário.

O mesmo vale para CVE-2023-26606, uma vulnerabilidade de leitura fora dos limites descoberta na implementação do sistema de arquivos NTFS, que pode permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou possivelmente exponha informações confidenciais, CVE- 2023-28328, um desreferenciamento de ponteiro nulo descoberto por Wei Chen no driver DVB USB AZ6027, e CVE-2023-22997, uma falha encontrada na implementação da descompactação do módulo, ambos permitindo que um invasor local trave o sistema causando uma negação de serviço ataque.

Por outro lado, os usuários do Ubuntu 22.04 LTS e do Ubuntu 20.04 LTS usando o kernel Linux 5.15 LTS obtêm correções para CVE-2023-0386, uma falha descoberta na implementação do OverlayFS que pode permitir que um invasor local obtenha privilégios elevados, CVE-2022-4129, uma condição de corrida descoberta por Haowei Yan na implementação do Layer 2 Tunneling Protocol (L2TP) e CVE-2022-4842, uma desreferência de ponteiro nulo descoberta na implementação do sistema de arquivos NTFS, ambas permitindo que um invasor local cause uma negação de serviço ( falha do sistema).

O mesmo vale para CVE-2023-0394, uma vulnerabilidade de desreferência de ponteiro NULL descoberta por Kyle Zeng na implementação do IPv6, e CVE-2023-1073, uma vulnerabilidade de confusão de tipo descoberta no driver de suporte do Human Interface Device (HID), ambos permitindo uma atacante local para causar uma negação de serviço (travamento do sistema).

Também corrigidos estão o CVE-2023-1074, um vazamento de memória encontrado na implementação do protocolo SCTP, que pode permitir que um invasor local cause uma negação de serviço (exaustão da memória), e o CVE-2023-1652, um problema de segurança descoberto no Implementação de NFS que pode permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou exponha informações confidenciais (memória do kernel).

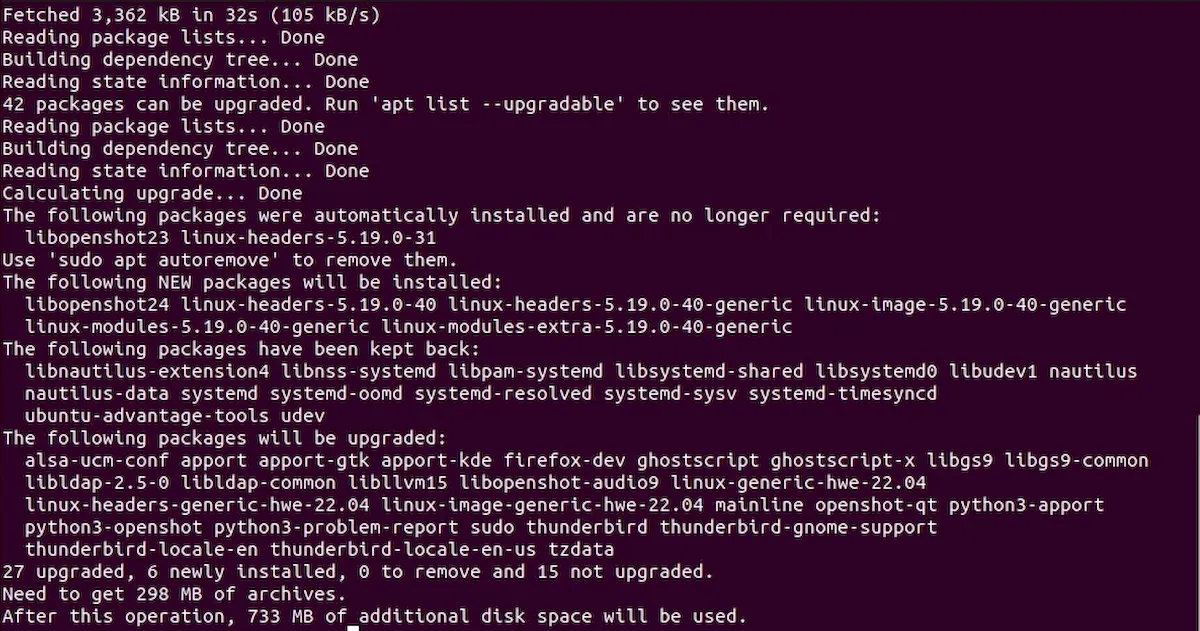

A Canonical pede a todos os usuários do Ubuntu que atualizem suas instalações o mais rápido possível para as novas versões do kernel (linux-image 5.19.0-40.41 para Ubuntu 22.10, linux-image 5.15.0.70.68 para Ubuntu 22.04 LTS, bem como linux-image -lowlatency-hwe 5.15.0.70.77~20.04.28 para Ubuntu 20.04 LTS).

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.