E a Canonical lançou uma atualização para corrigir 17 vulnerabilidades. Confira os detalhes desse importante update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e ela leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, a Canonical lançou uma nova e importante atualização de segurança do kernel para todas as versões suportadas do Ubuntu para resolver até 17 vulnerabilidades de segurança.

Canonical lançou uma atualização para corrigir 17 vulnerabilidades

Sim. A Canonical publicou um novo conjunto de atualizações de segurança do kernel Linux para todas as versões suportadas do Ubuntu Linux, exceto o recém-lançado Ubuntu 22.04 LTS (Jammy Jellyfish), que já recebeu sua primeira atualização do kernel na semana passada.

Após a recente grande atualização de segurança do kernel para sistemas Debian GNU/Linux 11, agora a Canonical lançou atualizações de kernel para Ubuntu 21.10 (Impish Indri), Ubuntu 20.04 LTS (Focal Fossa), Ubuntu 18.04 LTS (Bionic Beaver), bem como Ubuntu 16.04 e 14.04 ESM libera um total de 17 vulnerabilidades.

As novas atualizações de segurança do kernel do Ubuntu abordam o CVE-2021-26401, uma falha descoberta por Ke Sun, Alyssa Milburn, Henrique Kawakami, Emma Benoit, Igor Chervatyuk, Lisa Aichele e Thais Moreira Hamasaki nas mitigações do Spectre Variant 2 para processadores AMD que insuficientes em algumas situações.

Isso afeta todas as versões do Ubuntu e pode permitir que um invasor local exponha informações confidenciais.

Ele também corrige o CVE-2022-25258, um problema de segurança descoberto no subsistema de gadget USB que pode permitir que um invasor cause uma negação de serviço (travamento do sistema), CVE-2022-25375, uma falha descoberta no driver NFC ST21NFCA que pode permitir que um invasor fisicamente próximo cause uma negação de serviço (travamento do sistema) ou execute código arbitrário, bem como CVE-2022-25375, uma vulnerabilidade descoberta na implementação do dispositivo USB Remote NDIS (RNDIS) que pode permitir que um invasor exponha informações confidenciais informação (memória do kernel).

O mesmo vale para o CVE-2022-27223, uma vulnerabilidade descoberta no driver do dispositivo Xilinx USB2 que pode permitir que um invasor fisicamente próximo trave o sistema causando uma negação de serviço (ataque DoS). Essas falhas afetaram os sistemas Ubuntu 21.10, 20.04 LTS e 18.04 LTS.

Apenas para sistemas Ubuntu 21.10, bem como sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS executando o kernel Linux 5.4 LTS, as novas atualizações de segurança também abordam o CVE-2022-20008, uma falha descoberta no subsistema MMC/SD do kernel Linux que pode permitir que um invasor para expor informações confidenciais (memória do kernel).

Apenas para sistemas Ubuntu 21.10, bem como sistemas Ubuntu 18.04 LTS executando o kernel Linux 4.15, as novas atualizações de segurança do kernel também corrigem CVE-2022-26966, uma vulnerabilidade descoberta no driver de dispositivo ethernet USB SR9700 do kernel Linux que pode permitir que um invasor fisicamente próximo expor informações confidenciais (memória do kernel).

Duas outras falhas, CVE-2022-1016 e CVE-2020-27820, estavam afetando apenas os sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS executando o kernel Linux 5.4 LTS. Enquanto o CVE-2022-1016 foi descoberto por David Bouman no subsistema netfilter, permitindo que um invasor local exponha informações confidenciais (memória do kernel), o CVE-2020-27820 é um use-after-free descoberto por Jeremy Cline no driver gráfico nouveau, o que pode permitir que um invasor privilegiado ou fisicamente próximo cause uma negação de serviço (travamento do sistema).

Uma falha duplamente livre (CVE-2022-29156) também foi corrigida nos sistemas Ubuntu 21.10 que executam o kernel Linux 5.13. A vulnerabilidade foi descoberta por Miaoqian Lin na implementação do cliente RDMA Transport (RTRS) do kernel Linux e pode permitir que um invasor cause uma negação de serviço (travamento do sistema).

Por último, mas não menos importante, as novas atualizações de segurança do kernel do Ubuntu abordam outras sete vulnerabilidades que afetam apenas os sistemas Ubuntu 18.04 LTS que executam o kernel Linux 4.15.

Isso inclui CVE-2022-24958, uma vulnerabilidade de uso posterior descoberta na interface do sistema de arquivos do Gadget USB que pode permitir que um invasor local cause uma negação de serviço (travamento do sistema) ou execute código arbitrário, bem como CVE-2022 -23036, CVE-2022-23037, CVE-2022-23038, CVE-2022-23039, CVE-2022-23040 e CVE-2022-23042, um conjunto de falhas descobertas por Demi Marie Obenour e Simon Gaiser em frontends de dispositivos de para-virtualização Xen que podem permitir que um invasor usando um backend Xen malicioso obtenha acesso às páginas de memória de uma máquina virtual convidada ou causar uma negação de serviço no convidado.

A Canonical pede a todos os usuários do Ubuntu 21.10, 20.04 LTS e 18.04 LTS que atualizem suas instalações para as novas versões do kernel (linux-image 5.13.0.41.50 para Ubuntu 21.10, linux-image 5.4.0.110.114 para Ubuntu 20.04 LTS, linux- image 5.4.0-110.124~18.04.1 para Ubuntu 18.04.6 LTS e linux-image 4.15.0.177.166 para Ubuntu 18.04 LTS) o mais rápido possível. Todos os tipos de kernel suportados têm novas versões.

Todos os usuários do Ubuntu devem atualizar

A Canonical recomenda que todos os usuários atualizem suas instalações o mais rápido possível para as novas versões de kernel.

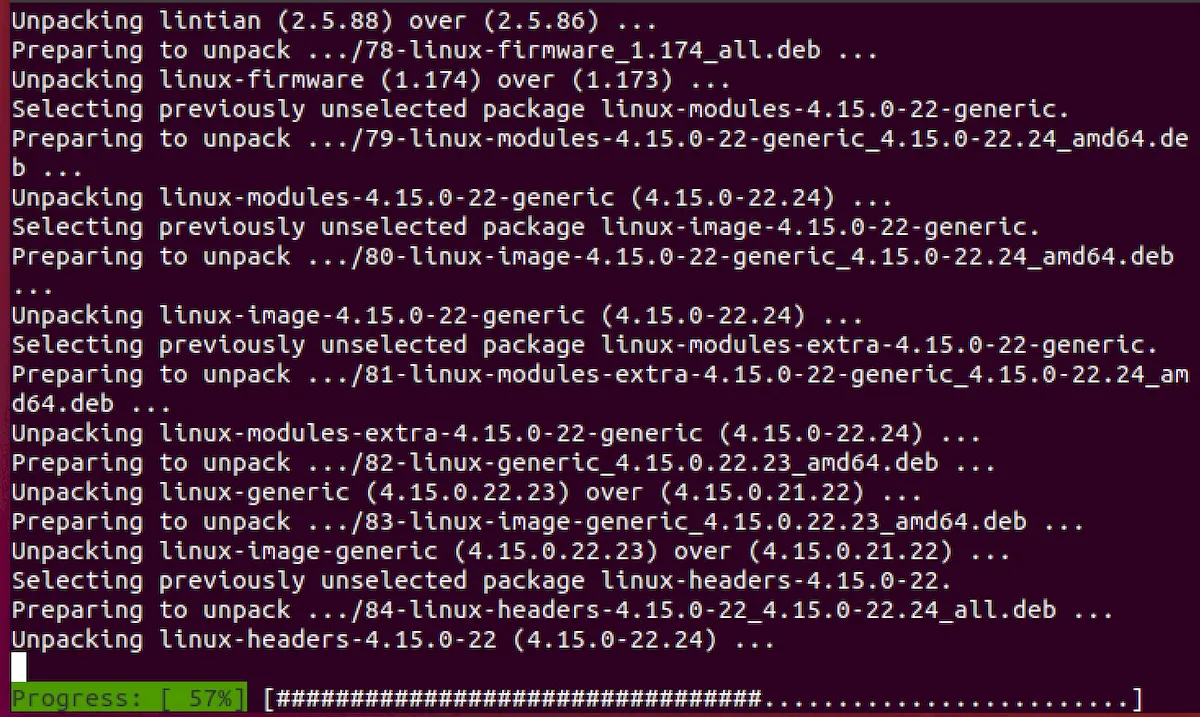

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.