Trabalhando para manter seu navegador o mais seguro possível a equipe do Chrome corrigiu a primeira vulnerabilidade zero-day de 2023.

O Google lançou uma atualização de segurança de emergência do Chrome para lidar com a primeira vulnerabilidade zero-day explorada em ataques desde o início do ano.

Chrome corrigiu a primeira vulnerabilidade zero-day de 2023

A nova versão está sendo lançada para os usuários no canal Stable Desktop e atingirá toda a base de usuários nos próximos dias ou semanas.

“O Google está ciente de que existe um exploit para CVE-2023-2033”, disse o gigante das buscas em um comunicado de segurança publicado na sexta-feira.

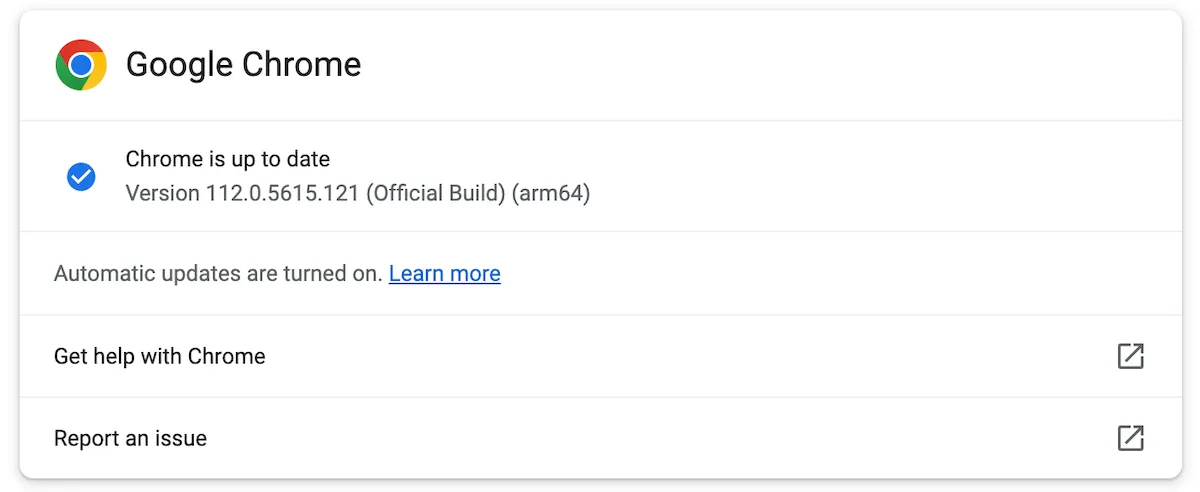

Os usuários do Chrome devem atualizar para a versão 112.0.5615.121 o mais rápido possível, pois aborda a vulnerabilidade CVE-2023-2033 em sistemas Windows, Mac e Linux.

Esta atualização foi disponibilizada imediatamente quando o BleepingComputer verificou novas atualizações no menu Chrome > Ajuda > Sobre o Google Chrome.

O navegador da Web também verificará automaticamente se há novas atualizações e as instalará sem exigir interação do usuário após a reinicialização.

A vulnerabilidade zero-day de alta gravidade (CVE-2023-2033) ocorre devido a uma fraqueza de type confusion/confusão de tipo de alta gravidade no mecanismo JavaScript Chrome V8.

O bug foi relatado por Clement Lecigne do Threat Analysis Group (TAG) do Google, cujo objetivo principal é defender os clientes do Google contra ataques patrocinados pelo estado.

O Google TAG frequentemente descobre e relata bugs zero-day explorados em ataques altamente direcionados por agentes de ameaças patrocinados pelo governo com o objetivo de instalar spyware em dispositivos de indivíduos de alto risco, incluindo jornalistas, políticos da oposição e dissidentes em todo o mundo.

Embora as falhas de confusão de tipo geralmente permitam que os invasores acionem travamentos do navegador após a exploração bem-sucedida, lendo ou gravando memória fora dos limites do buffer, os agentes de ameaças também podem explorá-los para execução arbitrária de código em dispositivos comprometidos.

Embora o Google tenha dito que conhece as explorações zero-day CVE-2023-2033 usadas em ataques, a empresa ainda não compartilhou mais informações sobre esses incidentes.

“O acesso aos detalhes e links do bug pode ser mantido restrito até que a maioria dos usuários seja atualizada com uma correção”, disse o Google.

“Também manteremos as restrições se o bug existir em uma biblioteca de terceiros da qual outros projetos também dependam, mas ainda não foram corrigidos.”

Isso permitirá que os usuários do Google Chrome atualizem seus navegadores e bloqueiem as tentativas de ataque até que os detalhes técnicos sejam divulgados, permitindo que mais agentes de ameaças desenvolvam suas próprias explorações.