Alguns servidores Confluence Server estão sendo hackeados para implantar ransomwares AvosLocker e Cerber2021, por causa de uma falha.

As gangues de ransomware agora têm como alvo uma vulnerabilidade de execução remota de código (RCE) recentemente corrigida e explorada ativamente que afeta instâncias do Atlassian Confluence Server e Data Center para acesso inicial a redes corporativas.

Se explorada com sucesso, esta vulnerabilidade de injeção OGNL (CVE-2022-26134) permite que invasores não autenticados assumam servidores sem patch remotamente criando novas contas de administrador e executando código arbitrário.

Logo após a exploração ativa ter sido relatada na natureza e a Atlassian ter corrigido o bug, explorações de prova de conceito também vazaram online, reduzindo ainda mais o nível de habilidade necessário para a exploração.

A gravidade dessa falha de segurança e as explorações já disponíveis não passaram despercebidas, com vários botnets e agentes de ameaças explorando-a ativamente para implantar malware de criptomineração.

Como pesquisadores da empresa suíça de inteligência contra ameaças cibernéticas Prodaft descobriram, os afiliados do ransomware AvosLocker já entraram no vagão.

Eles agora estão atacando e invadindo servidores do Confluence expostos à Internet ainda não corrigidos “para infectar sistematicamente várias vítimas em grande escala”.

Confluence Server estão sendo hackeados para implantar ransomwares

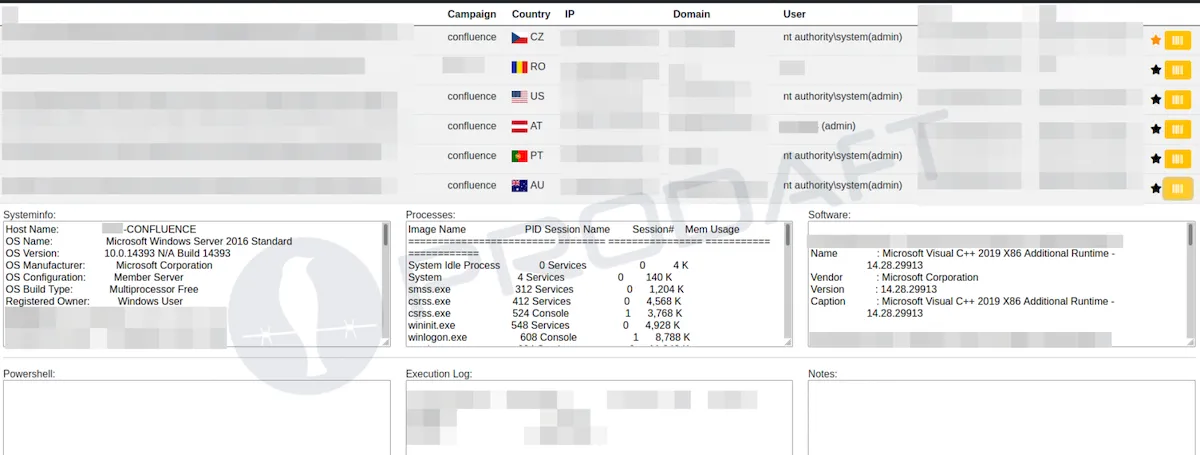

Esse direcionamento é ilustrado por uma captura de tela do servidor de comando e controle do AvosLocker, onde uma campanha de ‘confluência’ foi criada pelos agentes da ameaça, conforme mostrado abaixo.

“Ao realizar varreduras em massa em várias redes, os agentes de ameaças do AvosLocker procuram máquinas vulneráveis usadas para executar os sistemas Atlassian Confluence.”, disse Prodaft à BleepingComputer.

“AvosLocker já conseguiu infectar várias organizações de diferentes partes do globo; incluindo, mas não se limitando aos Estados Unidos, Europa e Austrália.”

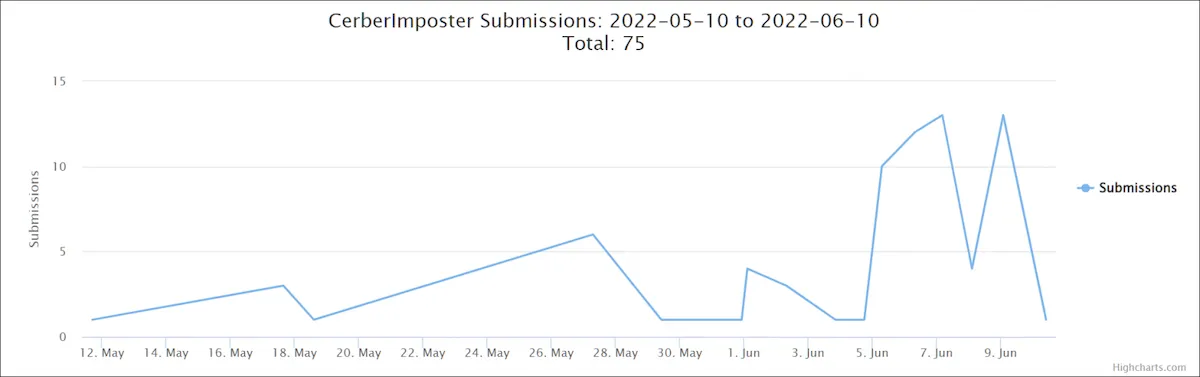

O site BleepingComputer também foi informado por várias vítimas que o ransomware Cerber2021 (também conhecido como CerberImposter) está direcionando e criptografando ativamente instâncias do Confluence não corrigidas contra CVE-2022-26134.

O criador do ID-Ransomware, Michael Gillespie, disse ao site BleepingComputer que os envios identificados como CerberImposter incluem arquivos de configuração criptografados do Confluence, mostrando que as instâncias do Confluence estão sendo criptografadas à solta.

O lançamento das explorações POC CVE-2022-26134 coincide com um aumento no número de ataques bem-sucedidos de ransomware Cerber.

A Microsoft também confirmou na noite de sexta-feira que viu os servidores Confluence serem explorados para instalar o Cerber2021.

In particular, we observed the CVE-2022-26134 being exploited to download and deploy the Cerber2021 ransomware (SHA-256: f301501b4e2b8db73c73a604a6b67d21e24c05cb558396bc395dcb3f98de7ccf).

— Microsoft Security Intelligence (@MsftSecIntel) June 11, 2022

Cerber anteriormente tinha como alvo servidores Confluence em todo o mundo em dezembro de 2021 usando exploits CVE-2021-26084 que permitem que invasores não autenticados obtenham execução remota de código em sistemas vulneráveis.

Desde que a empresa de segurança cibernética Volexity divulgou o CVE-2022-26134 como um bug de dia zero explorado ativamente na semana passada, a CISA também ordenou que agências federais mitigassem a falha bloqueando todo o tráfego da Internet para servidores Confluence em suas redes.

A Volexity também revelou que vários agentes de ameaças vinculados à China provavelmente estão usando explorações para direcionar servidores vulneráveis para implantar shells da web.

Um dia depois que as informações sobre esse bug explorado ativamente foram publicadas, a Atlassian lançou atualizações de segurança e instou seus clientes a corrigir suas instalações para bloquear ataques em andamento.

“Recomendamos fortemente a atualização para uma versão fixa do Confluence, pois há várias outras correções de segurança incluídas nas versões corrigidas do Confluence”, disse Atlassian.

Se você não puder atualizar imediatamente suas instâncias do Confluence Server e Data Center, poderá aplicar uma solução temporária que exija a atualização de alguns arquivos JAR no servidor Confluence, conforme descrito aqui.