Antes tarde do que nunca: foi corrigida a falha de escalonamento de privilégios locais do PolicyKit de 12 anos. Conheça e proteja-se!

Pesquisadores de segurança da Qualys revelaram uma falha no componente Polkit (anteriormente PolicyKit) presente em todas as distribuições GNU/Linux para controlar privilégios em todo o sistema.

De acordo com os pesquisadores, a vulnerabilidade (CVE-2021-4034) foi descoberta na ferramenta pkexec do PolicyKit, que manipulava incorretamente os argumentos da linha de comando.

Isso pode levar a uma escalada de privilégios locais, permitindo que qualquer usuário regular em uma distribuição GNU/Linux ganhe privilégios administrativos e execute programas como administrador (root).

A má notícia é que a ferramenta pkexec do PolicyKit ficou vulnerável por mais de 12 anos, desde sua criação em maio de 2009, e pode ser explorada mesmo que o daemon Polkit não esteja em execução.

Embora os pesquisadores da Qualys ainda não tenham publicado sua exploração, eles disseram que a vulnerabilidade é “trivialmente explorável” e alertaram os usuários do Linux que outros pesquisadores podem publicar suas explorações logo após os patches estarem disponíveis na maioria das distribuições.

A boa notícia é que a maioria das principais distribuições GNU/Linux já receberam versões corrigidas do pacote Polkit.

Corrigida a falha de escalonamento de privilégios locais do PolicyKit de 12 anos

No momento em que escrevo, o Debian publicou patches para os sistemas Debian GNU/Linux 10 “Buster” e Debian GNU/Linux 11 “Bullseye”, e a Canonical publicou patches para todos os seus lançamentos Ubuntu suportados.

A Red Hat e o Fedora Project também estão testando patches para todas as versões suportadas do Red Hat Enterprise Linux e Fedora Linux e, é claro, a vulnerabilidade Polkit agora é corrigida em distribuições populares de lançamento contínuo como Arch Linux e openSUSE Tumbleweed.

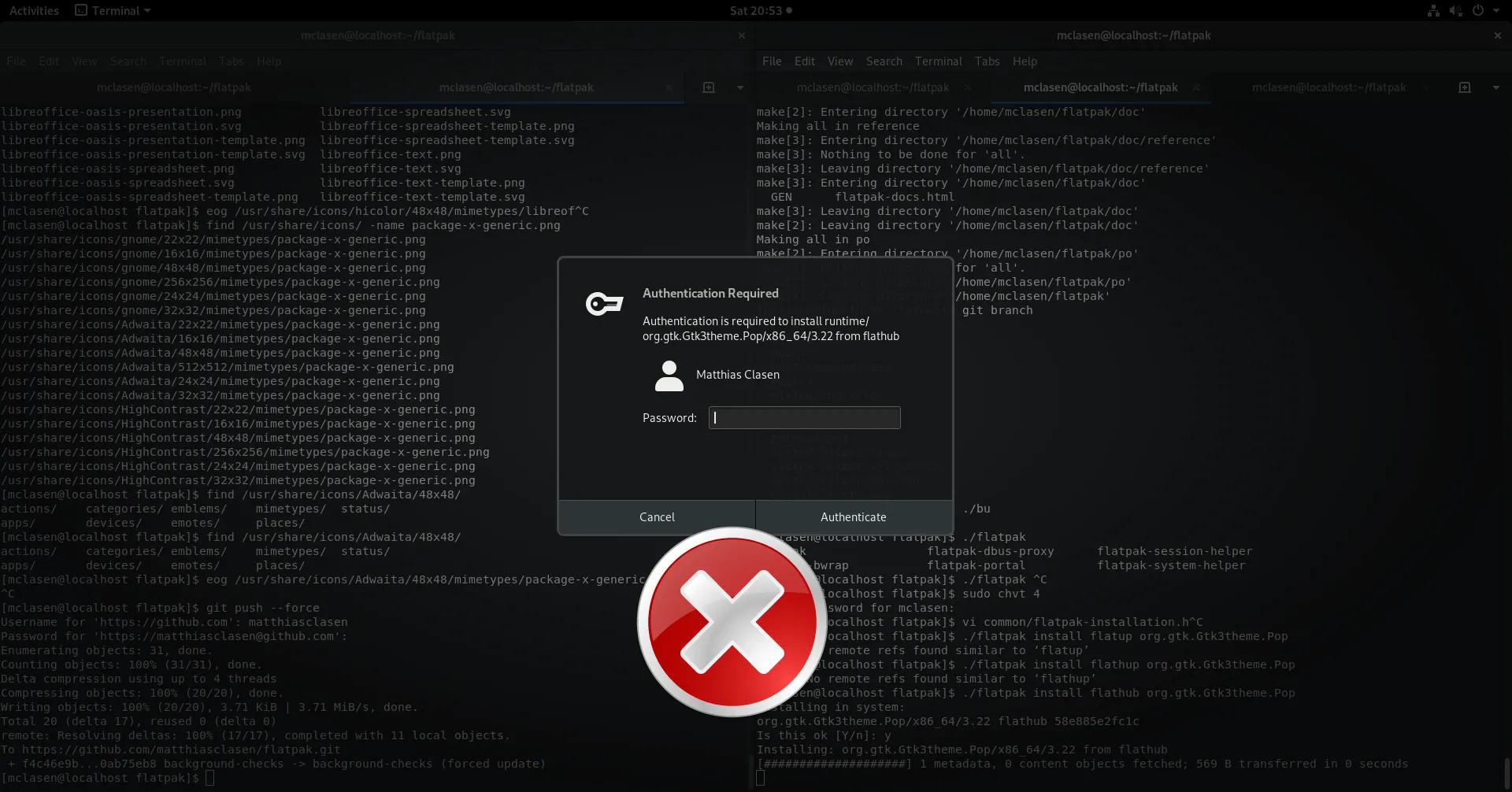

Se sua distribuição ainda não recebeu patches para essa vulnerabilidade do Polkit, os pesquisadores da Qualys recomendam que você remova o bit SUID da ferramenta pkexec como uma mitigação temporária executando o comando abaixo em um emulador de terminal.

sudo chmod 0755 /usr/bin/pkexec

Dito, leve este artigo a sério como um lembrete para manter suas distribuições GNU/Linux sempre atualizadas e não ignore atualizações e patches de segurança quando estiverem disponíveis para instalação.

Por fim, se você já está atualizado, não deve mais se preocupar com essa falha do PolicyKit.