E foi corrigida uma falha zero-day do Chrome explorada na Pwn2Own. Confira os detalhes dessa importante correção.

A Pwn2Own é uma competição anual entre hackers, que acontece desde o ano de 2007, durante a conferência CanSecWest. Nela, os participantes são desafiados a explorar amplamente softwares e dispositivos móveis com vulnerabilidades previamente desconhecidas.

Agora, o Google corrigiu outra vulnerabilidade zero-day no navegador Chrome, que foi explorada por pesquisadores de segurança durante o concurso de hackers Pwn2Own no mês passado.

Corrigida uma falha zero-day do Chrome explorada na Pwn2Own

Sim. Foi corrigida uma falha zero-day do Chrome explorada na Pwn2Own. Rastreada como CVE-2024-3159, essa falha de segurança de alta gravidade é causada por uma fraqueza de leitura fora dos limites no mecanismo JavaScript do Chrome V8.

Os invasores remotos podem explorar a vulnerabilidade usando páginas HTML criadas para obter acesso a dados além do buffer de memória por meio de corrupção de heap, o que pode fornecer informações confidenciais ou desencadear uma falha.

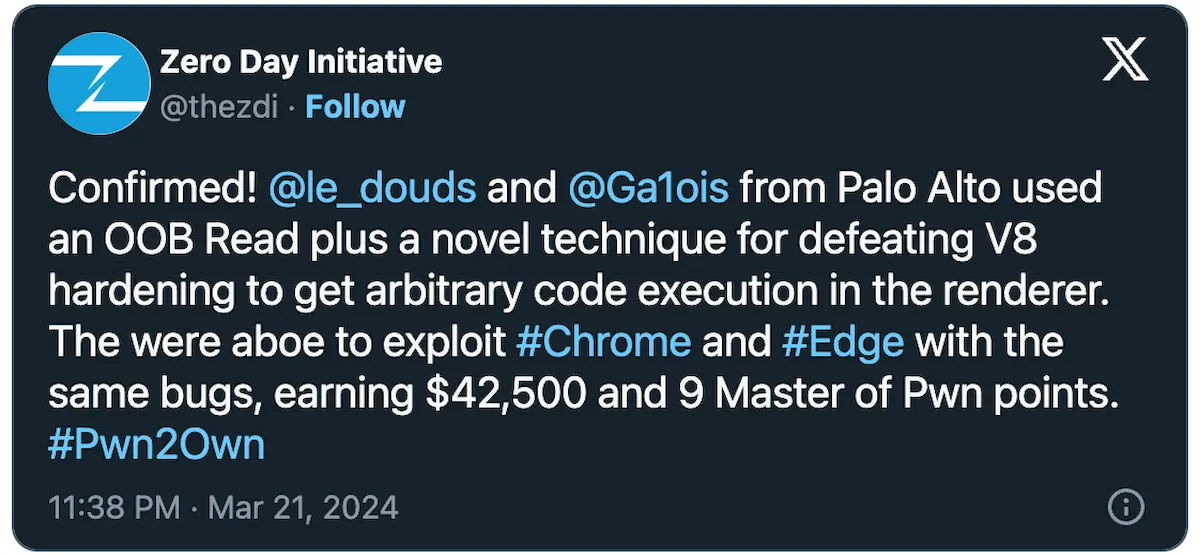

Os pesquisadores de segurança da Palo Alto Networks, Edouard Bochin e Tao Yan, demonstraram o zero-day no segundo dia do Pwn2Own Vancouver 2024 para derrotar o endurecimento V8.

Sua exploração de toque duplo permitiu que eles executassem código arbitrário no Google Chrome e no Microsoft Edge, ganhando um prêmio de US$ 42.500.

O Google agora corrigiu o zero-day no canal estável do Google Chrome versão 123.0.6312.105/.106/.107 (Windows e Mac) e 123.0.6312.105 (Linux), que será lançado mundialmente nos próximos dias.

Há uma semana, o Google corrigiu mais dois zero-day do Chrome explorados no Pwn2Own Vancouver 2024. O primeiro, um ponto fraco de confusão de tipo de alta gravidade (CVE-2024-2887) no padrão aberto WebAssembly (Wasm), foi alvo de Manfred Paul’s exploração RCE de toque duplo que visava o Chrome e o Edge.

A segunda, uma fraqueza use-after-free (UAF) na API WebCodecs (CVE-2024-2886), também foi explorada por Seunghyun Lee do KAIST Hacking Lab para obter execução remota de código em ambos os navegadores Chromium.

A Mozilla também corrigiu dois zero-day do Firefox explorados por Manfred Paul na competição Pwn2Own Vancouver deste ano, no mesmo dia em que os bugs foram explorados.

Embora o Google e a Mozilla tenham lançado patches de segurança dentro de uma semana, os fornecedores geralmente demoram para consertar os zero-days do Pwn2Own, já que a Iniciativa Zero Day da Trend Micro divulga publicamente os detalhes do bug após 90 dias.

No total, o Google corrigiu quatro zero-day do Chrome este ano, com o quarto resolvido em janeiro como um zero-day explorado ativamente (CVE-2024-0519) que permitiu que invasores travassem navegadores não corrigidos ou acessassem informações confidenciais devido a uma fraqueza de acesso à memória fora dos limites no mecanismo JavaScript V8.

Na terça-feira, a empresa também corrigiu dois zero-day do Android explorados por empresas forenses para desbloquear telefones Pixel sem PIN e obter acesso aos dados armazenados neles.