Debian e Ubuntu receberam atualizações de segurança do kernel. Confira os detalhes desse importante update e veja como atualizar.

A Canonical é a empresa por trás do sistema operacional Ubuntu e o projeto Debian é o responsável pelo Debian. E eles leva muito a sério a questão da segurança de dele. Pra isso, ela está sempre lançando novas atualizações de segurança.

Agora, os usuários das distribuições Debian e Ubuntu Linux receberam importantes atualizações de segurança do kernel que abordam várias vulnerabilidades descobertas por vários pesquisadores de segurança.

Debian e Ubuntu receberam atualizações de segurança do kernel

Em 18 de outubro de 2022, os usuários do Debian 11 “Bullseye” receberam uma nova atualização importante do kernel corrigindo um total de 17 vulnerabilidades de segurança, incluindo CVE-2022-3176 e CVE-2022-2602, duas falhas descobertas no subsistema io_uring que pode levar ao escalonamento de privilégios locais para root e CVE-2022-40307, uma condição de corrida descoberta no driver do carregador de cápsulas EFI que também pode levar ao escalonamento de privilégios locais ou a uma negação de serviço (falha ou corrupção de memória).

Também foram corrigidos o CVE-2022-20421, outra vulnerabilidade use-after-free que pode levar ao escalonamento de privilégios, CVE-2022-39188, uma condição de corrida descoberta por Jann Horn do Google Project Zero no tratamento do kernel do desmapeamento de intervalos de memória específicos, que também pode levar à escalação de privilégios locais ou negação de serviço, e CVE-2022-39842, um estouro de número inteiro descoberto no driver de vídeo pxa3xx-gcu que pode levar a uma gravação de heap fora dos limites.

A nova atualização de segurança do kernel Debian Bullseye também corrige CVE-2022-41674, CVE-2022-42719, CVE-2022-42720, CVE-2022-42721 e CVE-2022-42722, várias vulnerabilidades descobertas por Sönke Huster no driver WiFi pilha (subsistema mac80211) acionada por quadros WLAN, que podem resultar em negação de serviço ou execução de código, bem como CVE-2022-3303, uma condição de corrida descoberta no subsistema de som, e CVE-2022-3061, uma falha descoberta em o driver i740, ambos levando a ataques de negação de serviço.

Outra falha interessante corrigida na nova atualização de segurança do kernel para Debian 11 “Bullseye” é o CVE-2022-2663, que foi descoberto por David Leadbeater no módulo de protocolo de rastreamento de conexão nf_conntrack_irc, que, quando habilitado em um firewall, pode permitir que um usuário externo na mesma rede de IRC que um usuário interno “explore sua análise frouxa para abrir portas TCP arbitrárias no firewall e revelar seu endereço IP público, ou bloquear sua conexão de IRC no firewall”, diz o aviso de segurança.

Outras falhas de segurança incluem CVE-2021-4037, uma vulnerabilidade relatada por Christian Brauner no sistema de arquivos XFS que pode permitir que usuários locais criem arquivos com propriedade de grupo não intencional, permitindo que invasores aumentem privilégios tornando um arquivo simples executável e SGID, também como CVE-2022-0171, um problema de incoerência de cache descoberto por Mingwei Zhang no subsistema KVM que pode levar a uma negação de serviço, e CVE-2022-1184, uma falha descoberta no driver do sistema de arquivos EXT4 que pode levar a um use-after-free e permite que um usuário local privilegiado cause uma negação de serviço (travamento ou corrupção de memória) ou aumente seus privilégios.

Por outro lado, os usuários do Ubuntu receberam hoje, 20 de outubro, novas atualizações de segurança do kernel para sistemas Ubuntu 22.04 LTS e Ubuntu 20.04 LTS executando o kernel Linux 5.15 LTS, bem como sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS executando o kernel Linux 5.4 LTS, corrigindo todas as vulnerabilidades de pilha de driver WiFi mencionadas acima e a falha de escalonamento de privilégio descoberta por David Bouman e Billy Jheng Bing Jhong no subsistema io_uring (CVE-2022-2602).

Os usuários do sistema operacional Debian 11 “Bullseye” são instados a atualizar suas instalações para o kernel 5.10.149-1, enquanto os usuários do Ubuntu 22.04 LTS e Ubuntu 20.04.5 LTS precisam atualizar suas máquinas para o linux-image 5.15.0-52.58 e linux-image 5.15.0-52.58~20.04.1 respectivamente, e usuários Ubuntu 20.04 LTS e Ubuntu 18.04.6 LTS para linux-image 5.4.0-131.147 e linux-image-hwe 5.4.0.131.147~18.04.108, respectivamente.

Todos os usuários do Ubuntu devem atualizar

Todos os usuários do Ubuntu devem atualizar suas instalações o mais rápido possível para as novas versões de kernel.

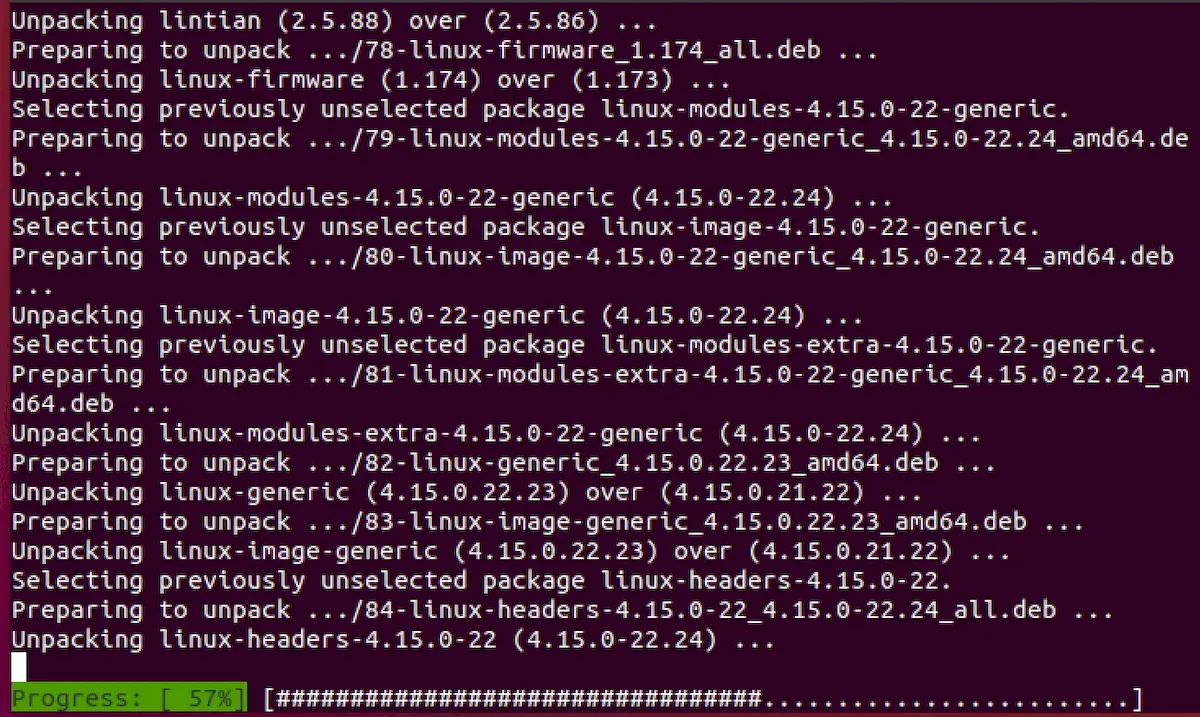

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.