Segundo a a Cado Security, foi descoberta uma campanha direcionada a serviços Docker vulneráveis para implantar software 9hits.

Em uma campanha descoberta pela Cado Security, os invasores implantam o aplicativo visualizador 9hits em hosts Docker comprometidos para gerar créditos para si próprios, explorando os recursos desses sistemas para direcionar o tráfego como parte do sistema de troca de tráfego 9hits.

Descoberta uma campanha direcionada a serviços Docker vulneráveis

Sim. Uma nova campanha direcionada a serviços Docker vulneráveis implanta um minerador XMRig e o aplicativo visualizador 9hits em hosts comprometidos, permitindo uma estratégia dupla de monetização.

9hits é uma plataforma de troca de tráfego da web onde os membros podem direcionar tráfego para os sites uns dos outros.

Esse tráfego é gerado por um aplicativo visualizador 9hits instalado nos dispositivos dos membros, que usa uma instância headless do Chrome para visitar sites solicitados por outros membros.

Em troca, esses usuários ganham créditos, que podem ser usados para pagar o tráfego de seus próprios sites.

“Este é o primeiro caso documentado de malware implantando o aplicativo 9hits como carga útil”, explica um relatório da Cado Security compartilhado com o site BleepingComputer.

Embora não esteja claro como os agentes da ameaça encontram sistemas para violar, Cado acredita que os invasores provavelmente usarão um produto de varredura de rede como o Shodan para descobrir servidores vulneráveis e violá-los para implantar contêineres maliciosos por meio da API Docker.

Os contêineres estão em imagens provenientes do Dockerhub para reduzir suspeitas. O script spreader capturado no honeypot Docker do Cado usa a CLI do Docker para definir a variável DOCKER_HOST e usa chamadas de API típicas para extrair e executar os contêineres.

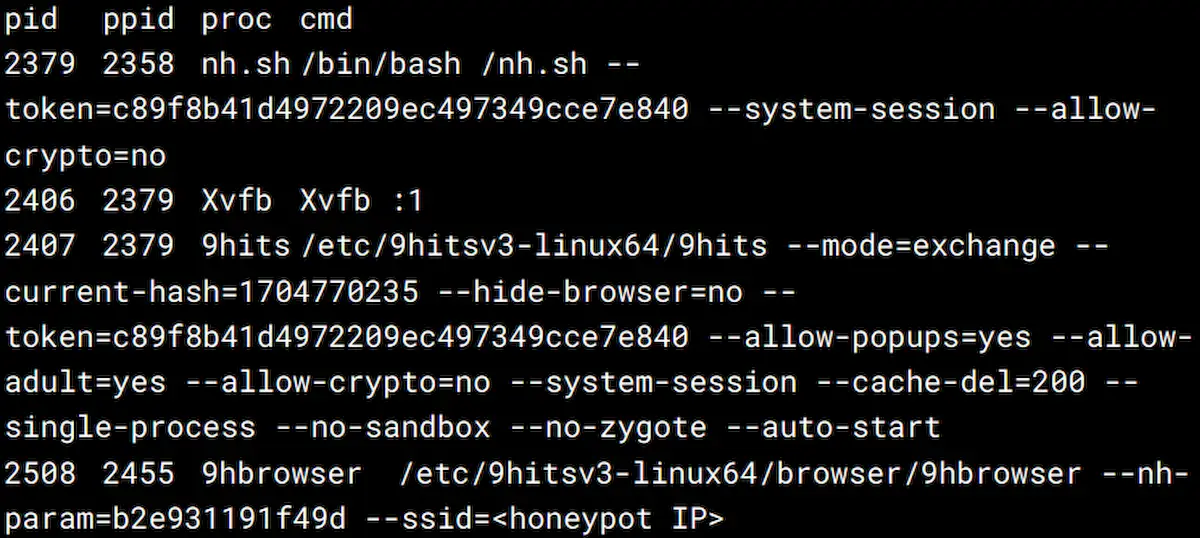

O contêiner 9hits executa um script (nh.sh) com um token de sessão, permitindo autenticar e gerar créditos para o invasor visitando uma lista de sites.

O sistema de token de sessão foi projetado para operar com segurança, mesmo em ambientes não confiáveis, permitindo ao invasor gerar lucro sem correr o risco de ser banido.

Os invasores definiram argumentos específicos para o aplicativo 9hits, como permitir pop-ups ou visitar sites adultos, mas proibir sites relacionados a criptomoedas.

O outro contêiner executa um minerador XMRig que extrai a criptomoeda Monero para o invasor, usando os recursos do sistema em nuvem.

O minerador se conecta a um pool de mineração privado, impossibilitando o rastreamento da escala ou dos lucros da campanha. Cado observa que o domínio usado para o pool de mineração sugere que o invasor pode usar serviços DNS dinâmicos para manter o controle.

“O principal impacto desta campanha em hosts comprometidos é o esgotamento de recursos, já que o minerador XMRig usará todos os recursos de CPU disponíveis, enquanto o 9hits usará uma grande quantidade de largura de banda, memória e o pouco de CPU que resta”, comenta a Cado Security em o relatório.

“O resultado disso é que as cargas de trabalho legítimas nos servidores infectados não funcionarão conforme o esperado”.

A campanha descoberta por Cado mostra que os agentes de ameaças estão constantemente a explorar canais alternativos de monetização para além dos métodos tradicionais como a criptomineração, diversificando os seus ataques e seguindo caminhos mais secretos.

As plataformas abusadas por agentes de ameaças, como o 9hits, precisam de verificações e políticas de segurança mais rigorosas para evitar o uso não autorizado de seus aplicativos, o que pode causar danos financeiros e perturbações às organizações.

As entidades que investem em ambientes de computação em nuvem são chamadas a navegar num cenário complicado.

Alcançar isso requer o uso de modelos de confiança zero, plataformas de proteção de carga de trabalho em nuvem (CWPP) e gerenciamento de postura de segurança em nuvem (CSPM) para melhorar a visibilidade, gerenciar configurações e proteger ativos expostos.