Segundo a empresa de segurança cibernética Deep Instinct, foi descoberta uma versão mais furtiva do malware Linux BPFDoor.

O BPFDoor é um malware backdoor furtivo que está ativo desde pelo menos 2017, mas só foi descoberto por pesquisadores de segurança há cerca de 12 meses.

Ele recebe esse nome devido ao uso do ‘Filtro de pacotes Berkley’ (BPF) para receber instruções enquanto contorna as restrições do firewall de tráfego de entrada.

O BPFDoor foi projetado para permitir que os agentes de ameaças mantenham uma longa persistência em sistemas Linux violados e permaneçam sem serem detectados por longos períodos.

Agora, uma nova variante mais furtiva do malware Linux ‘BPFDoor’ foi descoberta, apresentando criptografia mais robusta e comunicações shell reversas.

Descoberta uma versão mais furtiva do malware Linux BPFDoor

Até 2022, o malware usava criptografia RC4, shell de ligação e iptables para comunicação, enquanto comandos e nomes de arquivos eram codificados.

A variante mais recente analisada pela Deep Instinct apresenta criptografia de biblioteca estática, comunicação shell reversa e todos os comandos são enviados pelo servidor C2.

Ao incorporar a criptografia em uma biblioteca estática, os desenvolvedores de malware obtêm melhor ocultação e ofuscamento, pois a dependência de bibliotecas externas, como uma com o algoritmo de cifra RC4, é removida.

A principal vantagem do reverse shell em relação ao bind shell é que o primeiro estabelece uma conexão do host infectado com os servidores de comando e controle do agente da ameaça, permitindo a comunicação com os servidores dos invasores mesmo quando um firewall protege a rede.

Por fim, a remoção de comandos codificados torna menos provável que o software antivírus detecte o malware usando análise estática, como detecção baseada em assinatura. Teoricamente, também oferece mais flexibilidade, suportando um conjunto de comandos mais diversificado.

O Deep Instinct relata que a versão mais recente do BPFDoor não é sinalizada como maliciosa por nenhum mecanismo AV disponível no VirusTotal, apesar de seu primeiro envio na plataforma em fevereiro de 2023.

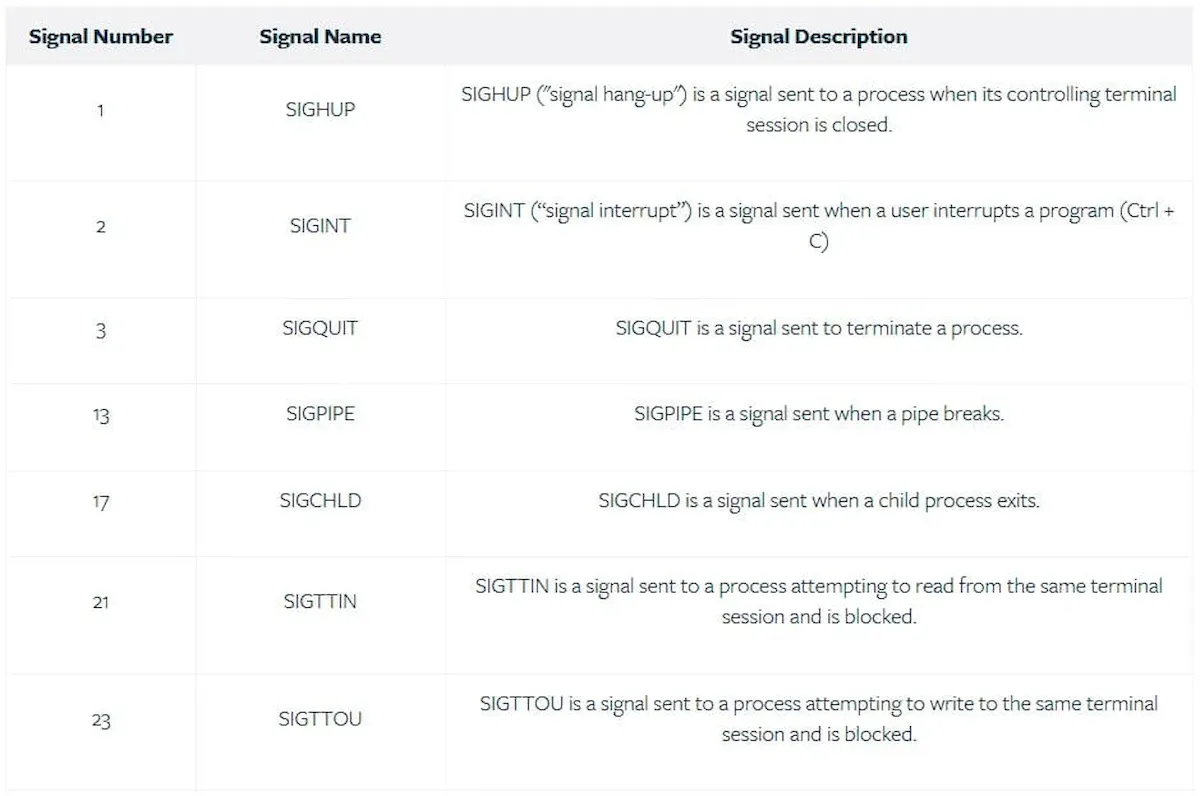

Na primeira execução, o BPFDoor cria e bloqueia um arquivo de tempo de execução em “/var/run/initd.lock” e, em seguida, se bifurca para executar como um processo filho e, finalmente, define-se para ignorar vários sinais do sistema operacional que podem interrompê-lo.

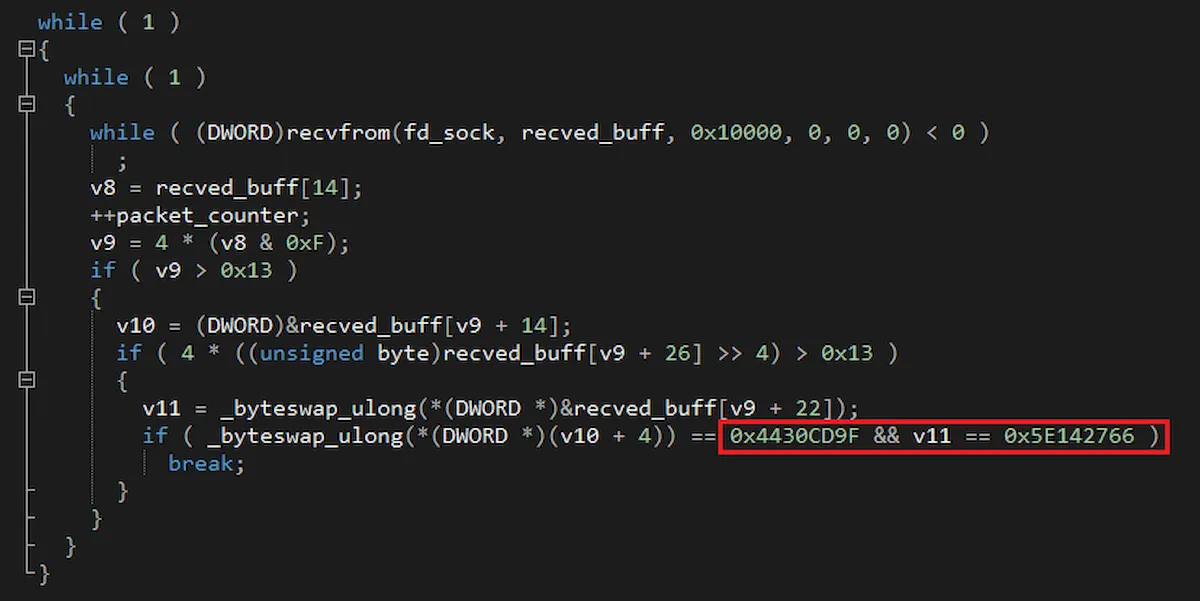

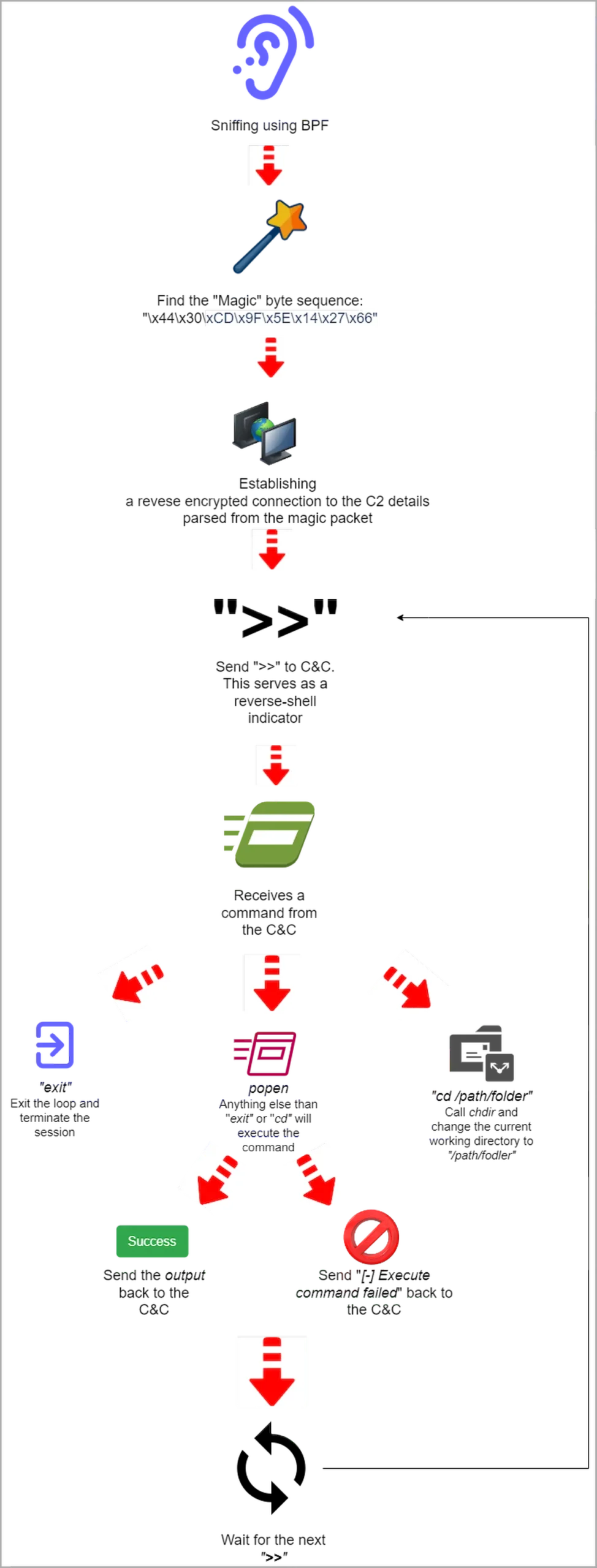

Em seguida, o malware aloca um buffer de memória e cria um soquete de detecção de pacotes que será usado para monitorar o tráfego de entrada para uma sequência de bytes “mágica” (“\x44\x30\xCD\x9F\x5E\x14\x27\x66”) .

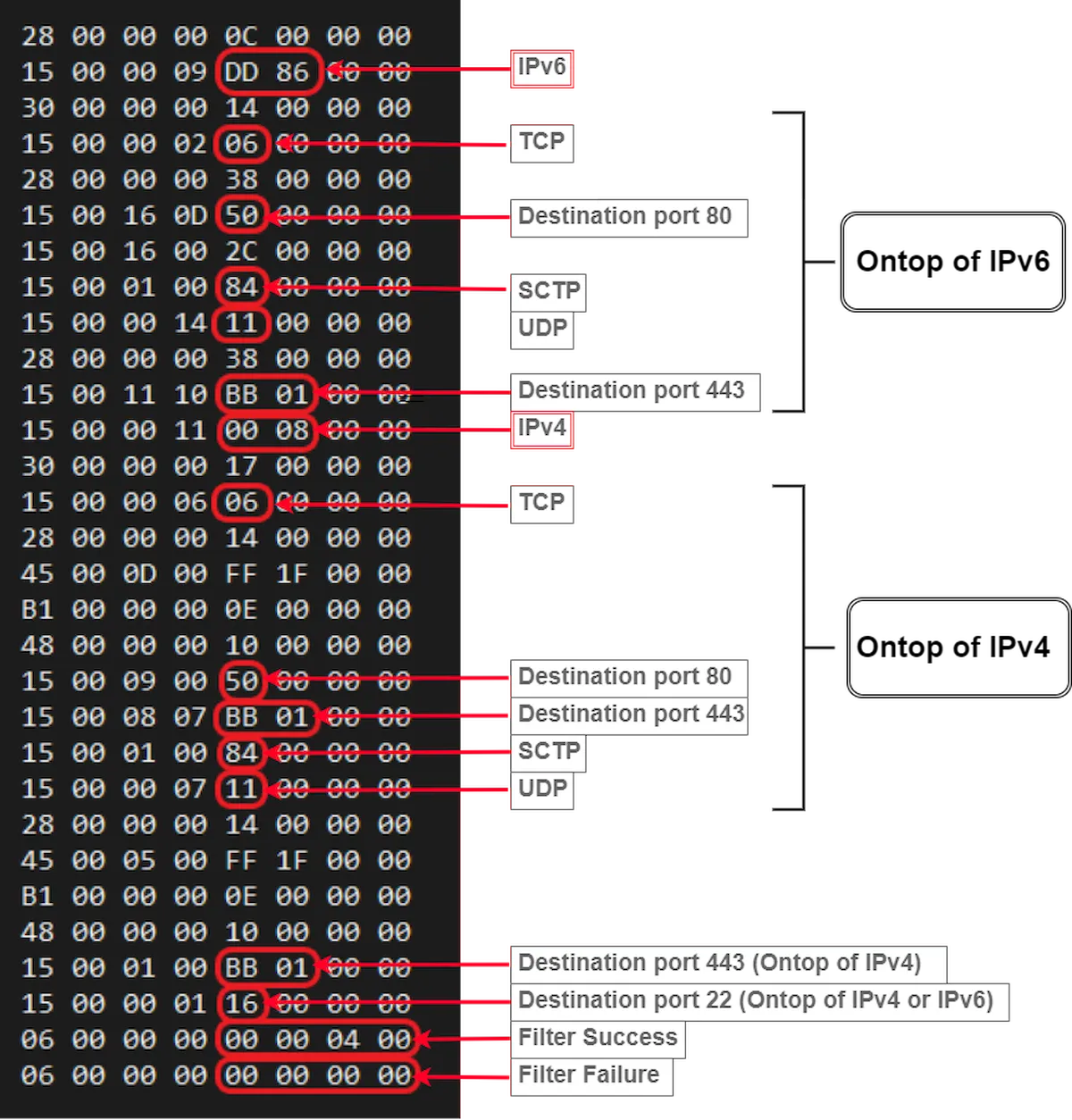

Nesse estágio, o BPFDoor anexa um filtro de pacote Berkley ao soquete para ler apenas o tráfego UDP, TCP e SCTP através das portas 22 (ssh), 80 (HTTP) e 443 (HTTPS).

Qualquer restrição de firewall presente na máquina violada não afetará essa atividade de detecção porque o BPFDoor opera em um nível tão baixo que não é aplicável.

“Quando o BPFdoor encontra um pacote contendo seus bytes “mágicos” no tráfego filtrado, ele o trata como uma mensagem de seu operador, analisa dois campos e se bifurca novamente”, explica o Deep Instinct.

“O processo pai continuará e monitorará o tráfego filtrado que passa pelo soquete, enquanto o filho tratará os campos analisados anteriormente como uma combinação de porta IP de comando e controle e tentará contatá-lo.”

Depois de estabelecer uma conexão com o C2, o malware configura um shell reverso e aguarda um comando do servidor.

O BPFDoor permanece não detectado pelo software de segurança, portanto, os administradores do sistema podem confiar apenas no tráfego de rede vigoroso e no monitoramento de logs, usando produtos de proteção de terminal de última geração e monitorando a integridade do arquivo em “/var/run/initd.lock”.

Além disso, um relatório de maio de 2022 da CrowdStrike destacou que o BPFDoor usou uma vulnerabilidade de 2019 para obter persistência em sistemas de destino, portanto, aplicar as atualizações de segurança disponíveis é sempre uma estratégia crucial contra todos os tipos de malware.