Conheça os detalhes e entenda porque uma nova falha crítica do GitLab permite que invasores assumam contas de usuários dos serviço.

O GitLab abordou uma vulnerabilidade de gravidade crítica que pode permitir que invasores remotos assumam contas de usuários usando senhas codificadas.

Falha crítica do GitLab permite que invasores assumam contas

O bug (descoberto internamente e rastreado como CVE-2022-1162) afeta o GitLab Community Edition (CE) e o Enterprise Edition (EE). Essa falha resulta de senhas estáticas definidas acidentalmente durante o registro baseado em OmniAuth no GitLab CE/EE.

“Uma senha codificada foi definida para contas registradas usando um provedor OmniAuth (por exemplo, OAuth, LDAP, SAML) no GitLab CE/EE versões 14.7 anteriores a 14.7.7, 14.8 anteriores a 14.8.5 e 14.9 anteriores a 14.9.2 permitindo invasores para potencialmente assumir contas.”, explicou a equipe do GitLab em um comunicado de segurança publicado na quinta-feira.

O GitLab instou os usuários a atualizar imediatamente todas as instalações do GitLab para as versões mais recentes (14.9.2, 14.8.5 ou 14.7.7) para bloquear possíveis ataques.

“Recomendamos fortemente que todas as instalações que executam uma versão afetada pelos problemas descritos abaixo sejam atualizadas para a versão mais recente o mais rápido possível.”, disseram eles.

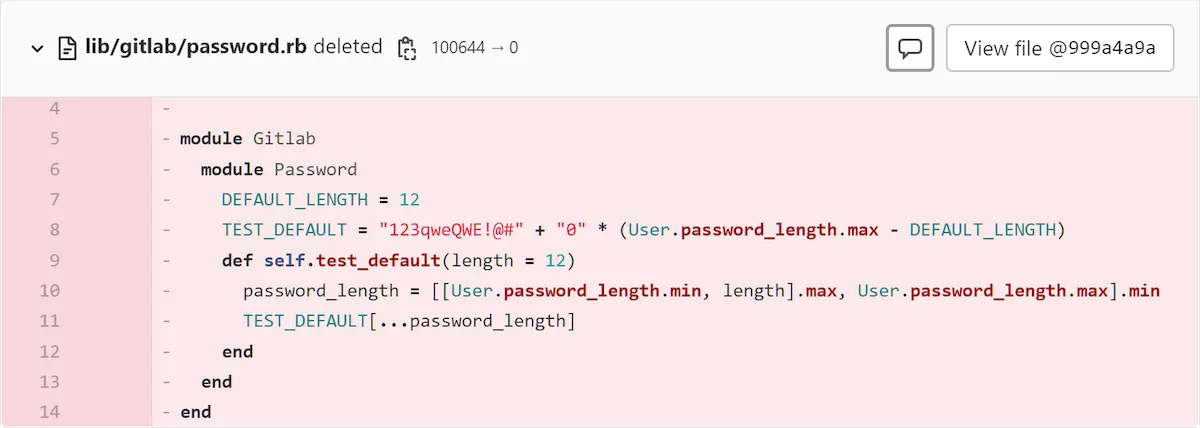

Uma confirmação de código enviada dois dias mostra que o GitLab excluiu o arquivo ‘lib/gitlab/password.rb’, que foi usado para atribuir uma senha codificada fracamente à constante ‘TEST_DEFAULT’.

O GitLab também acrescentou que redefiniu as senhas de um número limitado de usuários do GitLab.com como parte do esforço de mitigação CVE-2022-1162.

Também não encontrou evidências de que quaisquer contas tenham sido comprometidas por invasores usando essa falha de segurança de senha de código rígido.

“Executamos uma redefinição de senhas do GitLab.com para um conjunto selecionado de usuários às 15h38 UTC.”, disse a equipe do GitLab.

“Nossa investigação não mostra nenhuma indicação de que usuários ou contas foram comprometidos, mas estamos tomando medidas de precaução para a segurança de nossos usuários”.

Quando solicitado a compartilhar o número de usuários do Gitlab.com que tiveram suas senhas redefinidas, um porta-voz do GitLab compartilhou as informações já disponíveis no aviso dizendo ao BleepingComputer que eles fizeram isso apenas para “um conjunto selecionado de usuários”.

At this time, no malicious activity or compromise has been identified on https://t.co/C4mACZpLWf related to the potential Okta breach. We continue to monitor and investigate, and strongly recommend enabling MFA. You can see our response here: https://t.co/nlO7QcGq34

— ? GitLab (@gitlab) March 22, 2022

Embora o GitLab diga que nenhuma conta de usuário foi violada até agora, a empresa criou um script que os administradores de instância auto gerenciada podem usar para identificar contas de usuário potencialmente afetadas pelo CVE-2022-1162.

Depois de identificar as contas de usuários potencialmente afetadas, os administradores são aconselhados a redefinir as senhas dos usuários.

Mais de 100.000 organizações usam sua plataforma DevOps, de acordo com o GitLab, e a empresa estima ter mais de 30 milhões de usuários registrados estimados em 66 países em todo o mundo.