Segundo a QNAP, uma falha crítica do PHP expõe dispositivos QNAP NAS a ataques RCE. Confira os detalhes dessa vulnerabilidade.

A QNAP alertou os clientes recentemente que alguns de seus dispositivos Network Attached Storage (NAS) (com configurações não padrão) são vulneráveis a ataques que explorariam uma vulnerabilidade crítica de PHP de três anos, permitindo a execução remota de código.

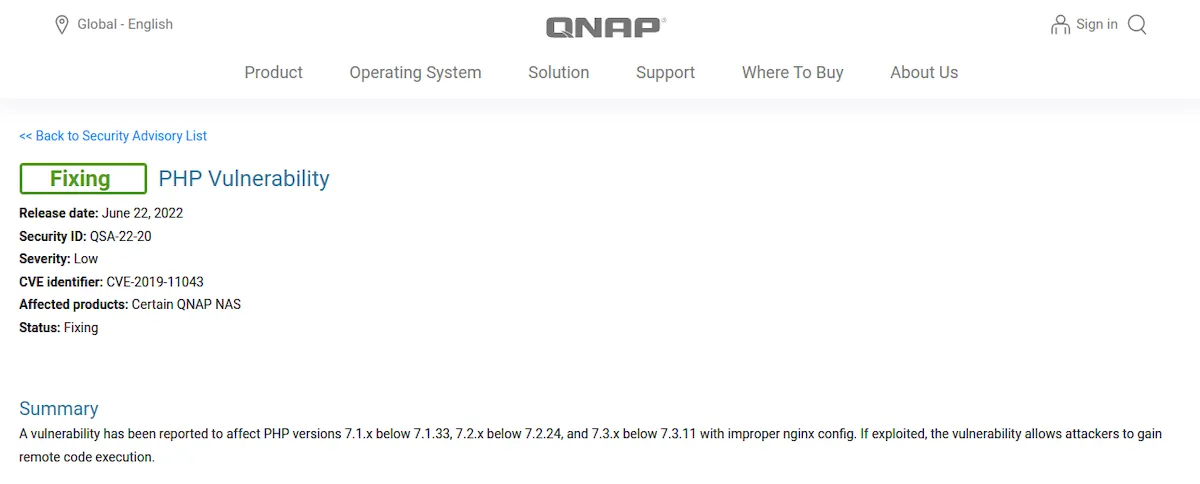

Falha crítica do PHP expõe dispositivos QNAP NAS a ataques RCE

Segundo o comunicado de segurança divulgado pela QNAP explicando:

“Foi relatado que uma vulnerabilidade afeta as versões do PHP 7.1.x abaixo de 7.1.33, 7.2.x abaixo de 7.2.24 e 7.3.x abaixo de 7.3.11. Se explorada, a vulnerabilidade permite que invasores obtenham execução remota de código.”

“Para proteger seu dispositivo, recomendamos atualizar regularmente seu sistema para a versão mais recente para se beneficiar das correções de vulnerabilidades.”

O fornecedor de hardware de Taiwan já corrigiu a falha de segurança (CVE-2019-11043) para algumas versões do sistema operacional expostas a ataques (QTS 5.0.1.2034 build 20220515 ou posterior e QuTS hero h5.0.0.2069 build 20220614 ou posterior).

No entanto, o bug afeta uma ampla variedade de dispositivos em execução:

- QTS 5.0.xe posterior

- QTS 4.5.xe posterior

- QuTS hero h5.0.xe posterior

- QuTS hero h4.5.xe posterior

- QuTScloud c5.0.xe posterior

Os clientes da QNAP que desejam atualizar seus dispositivos NAS para o firmware mais recente precisam fazer logon no QTS, QuTS hero ou QuTScloud como administrador e clicar no botão “Verificar atualização” em Painel de controle > Sistema > Atualização de firmware.

Você também pode atualizar manualmente seu dispositivo após baixar a atualização no site da QNAP em Suporte > Centro de Download.

O aviso vem depois que o fabricante do NAS alertou seus clientes na quinta-feira para proteger seus dispositivos contra ataques ativos que implantam cargas úteis de ransomware DeadBolt.

O site BleepingComputer também informou no fim de semana que o ech0raix ransomware começou a visar dispositivos QNAP NAS vulneráveis novamente, de acordo com envios de amostras na plataforma ID Ransomware e vários relatórios de usuários que tiveram seus sistemas criptografados.

Até que a QNAP emita mais detalhes sobre os ataques em andamento, o vetor de infecção usado nessas novas campanhas DeadBolt e ech0raix permanece desconhecido.

Enquanto a QNAP está trabalhando para corrigir a vulnerabilidade PHP CVE-2019-11043 em todas as versões de firmware vulneráveis, você deve garantir que seu dispositivo não seja exposto ao acesso à Internet como uma maneira fácil de bloquear ataques recebidos.

Como a QNAP aconselhou no passado, os usuários com dispositivos NAS expostos à Internet devem tomar as seguintes medidas para impedir o acesso remoto:

- Desative a função Port Forwarding do roteador: Vá para a interface de gerenciamento do seu roteador, verifique as configurações do Virtual Server, NAT ou Port Forwarding e desative a configuração de encaminhamento de porta da porta do serviço de gerenciamento NAS (porta 8080 e 433 por padrão) .

- Desative a função UPnP do QNAP NAS: Vá para myQNAPcloud no menu QTS, clique em “Auto Router Configuration” e desmarque “Enable UPnP Port forwarding”.

A QNAP também fornece informações detalhadas sobre como desativar as conexões SSH e Telnet remotas, alterar o número da porta do sistema, alterar as senhas do dispositivo e ativar a proteção de IP e acesso à conta para proteger ainda mais o seu dispositivo.

Depois que esta história foi publicada, a equipe PSIRT da QNAP atualizou o aviso original e disse ao site BleepingComputer que os dispositivos com configurações padrão não são afetados pelo CVE-2019-11043.

Além disso, a QNAP disse que os ataques de ransomware Deadbolt têm como alvo dispositivos que executam software de sistema mais antigo (lançado entre 2017 e 2019).

Para que o CVE-2019-11043, descrito no QSA-22-20, afete nossos usuários, existem alguns pré-requisitos que precisam ser atendidos, que são:

- nginx está sendo executado e

- php-fpm está em execução.

Como não temos nginx em nosso software por padrão, o QNAP NAS não é afetado por essa vulnerabilidade em seu estado padrão. Se o nginx estiver instalado pelo usuário e em execução, a atualização fornecida com o QSA-22-20 deve ser aplicada o mais rápido possível para mitigar os riscos associados.

Estamos atualizando nosso comunicado de segurança QSA-22-20 para refletir os fatos declarados acima. Novamente, gostaríamos de salientar que a maioria dos usuários do QNAP NAS não são afetados por essa vulnerabilidade, pois seus pré-requisitos não são atendidos. O risco existe apenas quando há nginx instalado pelo usuário presente no sistema.