Segundo o serviço de monitoramento de ameaças ShadowServer, uma falha crítica expôs mais de 5.300 servidores GitLab.

Mais de 5.300 instâncias do GitLab expostas à Internet são vulneráveis ao CVE-2023-7028, uma falha de controle de conta sem clique sobre a qual o GitLab alertou no início deste mês.

Falha crítica expôs mais de 5.300 servidores GitLab

Sim. Uma Falha crítica expôs mais de 5.300 servidores GitLab. A falha crítica (pontuação CVSS: 10,0) permite que invasores enviem e-mails de redefinição de senha de uma conta direcionada para um endereço de e-mail controlado pelo invasor, permitindo que o ator da ameaça altere a senha e assuma o controle da conta.

Embora a falha não ignore a autenticação de dois fatores (2FA), é um risco significativo para quaisquer contas não protegidas por este mecanismo de segurança extra.

O problema afeta as versões GitLab Community e Enterprise Edition 16.1 antes de 16.1.5, 16.2 antes de 16.2.8, 16.3 antes de 16.3.6, 16.4 antes de 16.4.4, 16.5 antes de 16.5.6, 16.6 antes de 16.6.4 e 16.7 antes de 16.7. 2.

O GitLab lançou correções em 16.7.2, 16.5.6 e 16.6.4, também fazendo backport de patches para 16.1.6, 16.2.9 e 16.3.7, em 11 de janeiro de 2024.

Agora, 13 dias após a disponibilização das atualizações de segurança, o serviço de monitoramento de ameaças ShadowServer relata ter visto 5.379 instâncias vulneráveis do GitLab expostas online.

Com base no papel do GitLab como plataforma de desenvolvimento de software e planejamento de projetos e no tipo e gravidade da falha, esses servidores correm o risco de ataques à cadeia de suprimentos, divulgação de código proprietário, vazamentos de chaves de API e outras atividades maliciosas.

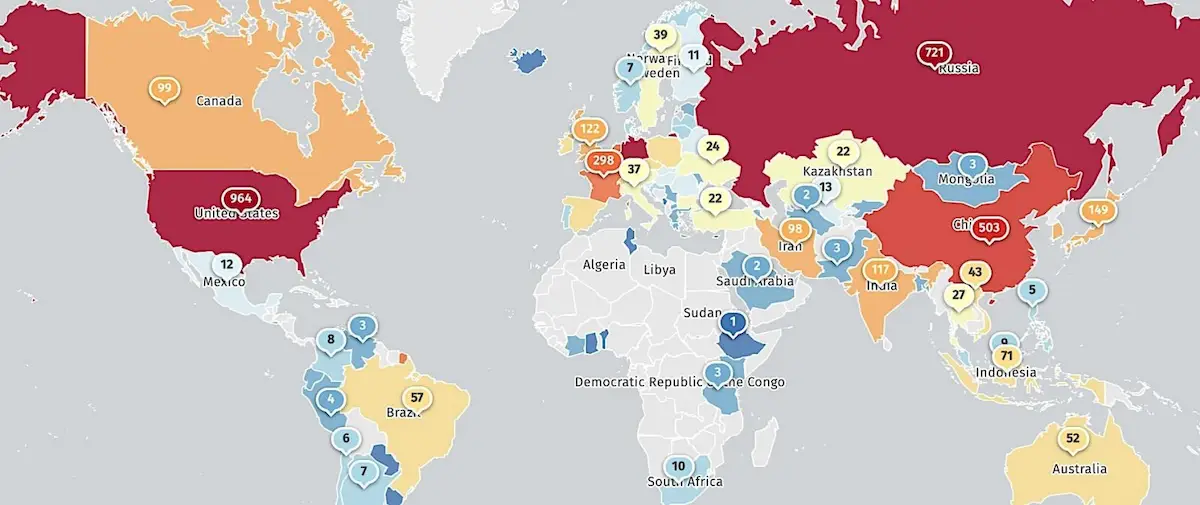

Shadowserver relata que a maioria dos servidores vulneráveis estão nos Estados Unidos (964), seguidos pela Alemanha (730), Rússia (721), China (503), França (298), Reino Unido (122), Índia (117), e Canadá (99).

Aqueles que ainda não corrigiram podem já ter sido comprometidos, portanto, é fundamental usar o guia de resposta a incidentes do GitLab e verificar se há sinais de comprometimento.

O GitLab compartilhou anteriormente as seguintes dicas de detecção para defensores:

- Verifique gitlab-rails/production_json.log para solicitações HTTP para o caminho /users/password com params.value.email consistindo em uma matriz JSON com vários endereços de e-mail.

- Verifique gitlab-rails/audit_json.log para entradas com meta.caller.id de PasswordsController#create e target_details consistindo em uma matriz JSON com vários endereços de e-mail.

Os administradores que encontrarem instâncias comprometidas deverão alternar todas as credenciais, tokens de API, certificados e quaisquer outros segredos, além de ativar a 2FA em todas as contas e aplicar a atualização de segurança.

Depois de proteger os servidores, os administradores devem verificar se há modificações em seu ambiente de desenvolvedor, incluindo código-fonte e arquivos potencialmente adulterados.

Até hoje, não houve casos confirmados de exploração ativa de CVE-2023-7028, mas isso não deve ser interpretado como motivo para adiar a tomada de medidas.